Según Include Security, una importante empresa de seguridad de la información, Tinder tuvo una vulnerabilidad mediante la cual un usuario común podía conocer la ubicación física de otras personas a través de un método matemático llamado trilateración.

Tinder es una de las muchas aplicaciones que existen hoy en día para conocer otras personas basados en un sistema de puntuación que, como sucede con prácticamente todas las aplicaciones de este tipo, requiere permisos para utilizar los servicios de geolocalización, ya que uno de los puntos más importantes para lograr formar una pareja es la ubicación de ambos interesados.

La cuestión es que a fines de 2013 se encontró una vulnerabilidad (ya corregida) en la aplicación que permitía a un atacante encontrar las coordinadas de latitud y longitud exactas de cualquier usuario registrado. Tinder enviaba los datos mencionados al cliente iOS, por lo que cualquier atacante con conocimientos básicos de programación podía enviar una consulta a la interfaz de programación de la aplicación y la misma le devolvería las coordenadas de cualquier usuario.

Sin embargo, la vulnerabilidad que descubrió Include Security es distinta aunque el resultado es bastante similar. Al filtrar las peticiones desde el dispositivo móvil era posible visualizar la interfaz de programación que utiliza la aplicación de la víctima y, aunque ya no es posible conseguir coordenadas precisas, sí existía la fuga de información que le permitía a un atacante conocer la distancia en millas que separan a dos usuarios.

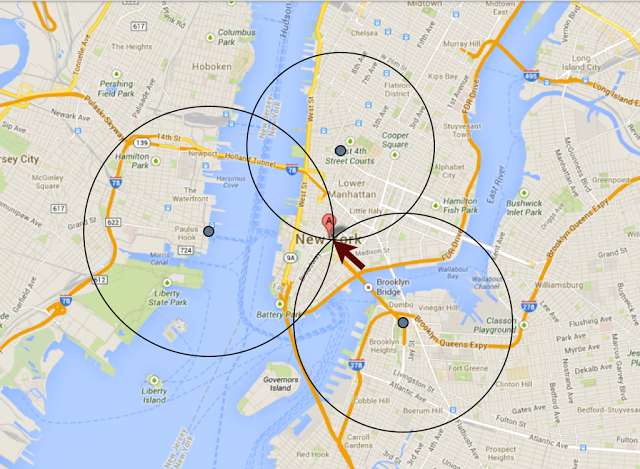

Include Security explica que un atacante podría crear un perfil en Tinder y hacer una consulta a la interfaz de programación para conocer la distancia entre él y la víctima. Una vez que el atacante obtenía estos datos podría crear otros dos perfiles falsos y obtener más datos. El próximo paso sería enviar la información de los perfiles falsos a la interfaz de programación e insertar las distancias en la fórmula de trilateración, logrando así ubicar a cualquier usuario con la precisión de hasta un radio de 30 metros.

Esta noticia fue publicada en el blog de Include Security y fue la conclusión de un estudio de prueba de concepto que ilustra con imágenes y videos cómo descubrieron la vulnerabilidad en cuestión. Luego del hallazgo, la empresa reportó la falla a Tinder, brindó datos acerca de cómo funciona y compartió una línea de tiempo con las fechas precisas de las interacciones que tuvieron con ellos, y el contenido y las respuestas de las mismas.

Finalmente, el estudio de Include Security concluye diciendo que ya no es posible reproducir este proceso, por lo que parecería que la falla ya fue corregida.

Imagen de informe de Include Security