Anteriormente, explicamos los primeros pasos para implementar un IDS con Snort. El concepto de IDS juega un rol fundamental dentro de una organización y actualmente es una de las medidas adoptadas por las empresas para prevenir ataques a su red. Recordemos que la fuga de información y los accesos indebidos son las principales preocupaciones de las empresas y se deben tomar medidas para proteger adecuadamente el negocio.

Para comprender el funcionamiento de Snort de una mejor manera, en esta publicación profundizaremos sobre los modos de alerta con la finalidad de poder utilizar todas las características de esta herramienta. Los modos de alerta permiten gestionar de qué forma se mostrará la información de cada uno de las alertas.

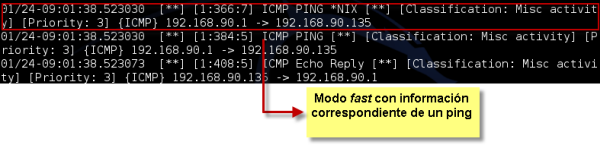

Fast mode

Este tipo de alerta solo muestra información básica sobre cada uno de los eventos que han cumplido con alguna de las reglas definidas. Específicamente, la información que registra es la siguiente:

- Timestamp

- Mensaje de alerta

- Dirección de IP de origen y destino

- Puerto de origen y destino

Asimismo, es posible configurar el mensaje de alerta tal como explicamos en la publicación anterior. Para poder ejecutar en modo “fast” se utiliza el siguiente comando.

snort –c {ruta archivo de configuración} –q –A fast

De esta manera, frente a un evento coincidente con una regla definida, se puede verificar en el directorio de logs correspondiente (por lo general /var/log/snort/alerts) con la información relativa al evento.

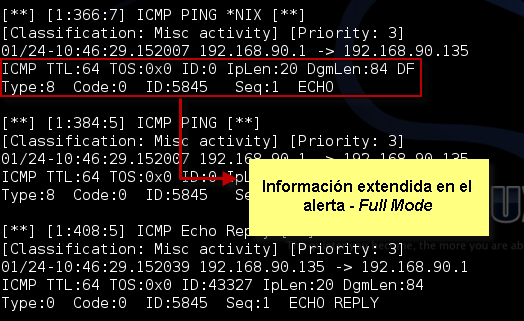

Full mode

Full mode

Este modo de alerta es más completo. El funcionamiento es similar al modo fast, pero en este caso se almacena más información referente al alerta. Para ejecutar snort en modo full se debe ejecutar el siguiente comando.

snort –c {ruta archivo de configuración} –q –A full

La información recopilada es la siguiente:

- TTL: Time to live del paquete

- TOS: Corresponde al Type of Service en la cabecera del paquete IP

- IPLen: es el tamaño de la cabecera del paquete IP

- DgmLen: tamaño completo del paquete

- Tipo de campo: tipo de paquete ICMP (corresponde a un ping en este caso)

- Valor: Corresponde al código ICMP

- ID: Corresponde al valor de identificador del paquete

- Número de secuencia: Corresponde al valor numérico de la secuencia de paquetes.

- Tipo de paquete: En en este caso es un paquete ICMP de tipo ECHO

Esta información permite al auditor obtener más información sobre las alertas registradas por el sistema y, por lo general, suelen utilizarse para alimentar otro tipo de herramientas con la información ampliada.

Unix socket mode

Este modo permite redirigir las alertas a un socket. De esta forma, si se utiliza otro software o servicio que se encuentra a la escucha en el algún puerto, es posible incorporar este tipo de alertas. Para ejecutar snort en este modo solo hace incorporar el parámetro –a unsock.

Syslog

Los administradores de red suelen revisar los logs y eventos del sistema, los cuales se encuentran en syslog. Si se desea que snort dirija las alertas al syslog, solo hace falta incorporar el parámetro –s, y de esa forma, las alertas pasarán a formar parte de los eventos del sistema.

Finalmente, en el caso de que no se desee recibir alertas por parte de snort, solo debe incluirse el parámetro –A none.

Esta herramienta es una de las tantas que existen y permiten elevar el nivel de seguridad de la compañía. Es importante comenzar a tener en cuenta estos aspectos y siempre tener en mente que las herramientas como snort son un medio para comenzar a gestionar la seguridad con la seriedad que merece. Es por esto que siempre afirmamos que la seguridad debe ser gestionada.