Cuando se decide hacer una auditoria interna relacionada con la seguridad informática, uno de los aspectos fundamentales es el estado de la red interna. Veamos algunas cuestiones que deberíamos tener en cuenta como mínimo al momento de encarar este desafío.

Dentro de los aspectos más interesantes al momento de definir las actividades que van a formar parte de la auditoria interna está la definición de los roles que se van a asumir dentro de las pruebas. Puede resultar conveniente plantear diferentes escenarios que sean cotidianos en la organización, adicionando situaciones hipotéticas que puedan surgir. Por ejemplo, plantear como objetivo encontrar si existen alguna forma de acceder a información sensible, en un escenario que puede estar formado de la estación de trabajo de un empleado del área de contabilidad con intención de robar información de los estados financieros de la empresa.

Si se tiene en cuenta el análisis de riesgos, los esfuerzos se van a poder enfocar en aquellas áreas donde se considere hay mayor posibilidad de que ocurra un incidente o en aquellos procesos donde el impacto de la materialización de un riesgo sea mayor.

¿Por dónde empezamos la auditoria?

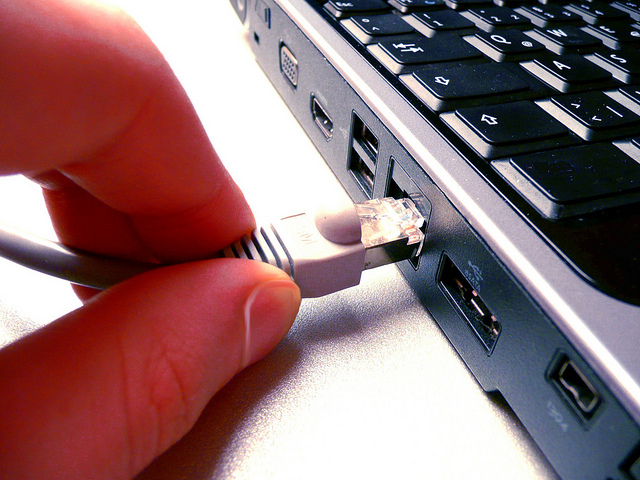

Ya mencionamos que la auditoria debería enfocarse en aquellas áreas más críticas. Una vez se sabe donde se va a hacer foco, se debe tener en cuenta las diferentes terminales que utilizan los empleados tanto móviles como fijas, el tipo de rol que tiene cada uno dentro de la red, los puntos de red no utilizados, los accesos inalámbricos, e incluso el acceso físico a equipos.

Así que los análisis de la red debe hacerse teniendo en cuenta la segmentación, el tipo de conectividad de los diferentes empleados teniendo en cuenta las políticas de BYOD, si estas existen.

Tipos de pruebas recomendadas

Dentro de las pruebas que deberían tenerse en cuenta para llevar a cabo la auditoría de la red interna de la empresa deberíamos tener presentes al menos las siguientes:

- Seguridad física de los puntos de acceso: Muchas veces existen puntos de red que no se utilizan, es adecuado verificar que no exista ningún tipo de conectividad en ellos, o en caso de ser necesario tenerla que esta sea mínima.

- Configuración de las VLAN: Si bien este es el mecanismo más utilizado para separar el tráfico entre las diferentes redes de la empresa, es necesario comprobar que este tipo de configuraciones funcionen adecuadamente, puede pasar que una actualización o modificación en el día a día haya modificado alguna de las reglas por error.

- Análisis de tráfico en la red: Si resulta que la configuración de VLAN es correcta, aún es necesario estar seguros del tipo de tráfico que hay en cada subred. Puede darse el caso que en un segmento este conectado un dispositivo que este monitoreando todas las comunicaciones de forma ilegal.

- Manejo de permisos en la red: Establecer los permisos que tiene cada uno de los usuarios en su respectivo entorno de red. Debe quedar demostrado que no es posible escalar privilegios a partir de un perfil básico.

- Cifrado de los datos: Puede resultar que no todas las comunicaciones internas deban estar cifradas, pero ¿los protocolos de comunicación de nuestra red son realmente seguros?, es una pregunta que vale la pena responder y definir lo que se debe cambiar en función de lo sensible de la información que se esté manejando.

- Análisis de la topología de red: Si bien la red puede funcionar correctamente, en muchas ocasiones como parte de las acciones diarias se hacen cambios sobre la topología de red para soportar algún nuevo requerimiento. Garantizar que todo esté debidamente documentado es un paso para garantizar que todo se encuentra de acuerdo a lo esperado.

- Establecer un plan de acción: Como resultado de la audiotoria pueden establecerse hallazgos que deban ser corregidos, algunos con mayor celeridad que otros. Lo importante es que todo sea debidamente corregido, de lo contrario la auditoria carece de sentido.

Todas estas tareas de auditoria interna deberían ser complementadas con un análisis de las vulnerabilidades que podrían ser explotadas de forma externa. Además conviene realizar periódicamente Penetration Test con alguien ajeno a la organización, pues muchas veces se pueden pasar por alto algunos análisis al ser el mismo grupo de personas el encargado de realizar las configuraciones y las pruebas.