Se acerca el final del 2013 y desde ESET Latinoamérica queremos compartir con ustedes un resumen de aquellas amenazas que afectaron a los usuarios de la región. Códigos maliciosos, vulnerabilidades críticas y violaciones a la privacidad son algunos de los temas destacados de este año. Si ponemos en perspectiva las amenazas más influyentes, seguramente estaremos más preparados para lo que venga en 2014.

El gusano de Skype

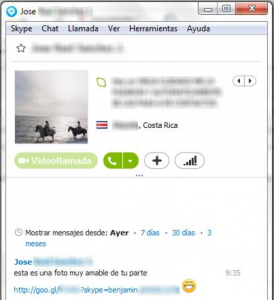

Rodpicom, más conocido como el gusano de Skype, fue sin dudas uno de los códigos maliciosos más destacados en la región en 2013. Utilizando técnicas de Ingeniería Social, este gusano se propagó enviando mensajes a los contactos de Skype y Gtalk de un usuario infectado. Por lo tanto, si alguno de estos contactos hacía clic en el enlace, se descargaba una supuesta imagen en su computadora, que realmente consistía en un archivo ejecutable malicioso. Como podrán imaginarse, y dada la masividad de los medios utilizados para propagarse, este gusano tuvo un gran impacto, afectando a más de 300 mil usuarios a unas pocas horas desde el inicio de la campaña.

Rodpicom, más conocido como el gusano de Skype, fue sin dudas uno de los códigos maliciosos más destacados en la región en 2013. Utilizando técnicas de Ingeniería Social, este gusano se propagó enviando mensajes a los contactos de Skype y Gtalk de un usuario infectado. Por lo tanto, si alguno de estos contactos hacía clic en el enlace, se descargaba una supuesta imagen en su computadora, que realmente consistía en un archivo ejecutable malicioso. Como podrán imaginarse, y dada la masividad de los medios utilizados para propagarse, este gusano tuvo un gran impacto, afectando a más de 300 mil usuarios a unas pocas horas desde el inicio de la campaña.

Si bien del análisis de la campaña de propagación se concluyó que Latinoamérica no fue la zona más afectada, sí resultó ser la más afectada durante los primeros días debido a la alta velocidad con que se diseminó la amenaza en la región. Así, inicialmente el 67% de las infecciones a nivel global ocurrieron en América Latina. Una vez que la campaña fue dada de baja, se determinó que el 67% de los usuarios latinoamericanos que recibieron el gusano de Skype, se terminaron infectando.

Servidores vulnerables y troyanos bancarios

Durante julio el Laboratorio de Investigación de ESET Latinoamérica estuvo tras un código malicioso que se propagaba a través de una campaña de spam, y que instalaba un plugin de Google Chrome para interceptar todas las páginas web que navegaba la potencial víctima, en búsqueda de sitios web bancarios pertenecientes a entidades financieras de Brasil. Si a lo mencionado se le suma el hecho de que el código malicioso utilizaba un servidor gubernamental legítimo de Brasil (que contenía un error de diseño) para el envío de la información, se tiene una amenaza avanzada, y con la potencialidad de afectar a muchos usuarios brasileños. No es menor el hecho de que Brasil es el país con mayor porcentaje de sitios web gubernamentales infectados, y también el país con mayor porcentaje de servidores vulnerados con códigos maliciosos de tipo backdoor.

Durante julio el Laboratorio de Investigación de ESET Latinoamérica estuvo tras un código malicioso que se propagaba a través de una campaña de spam, y que instalaba un plugin de Google Chrome para interceptar todas las páginas web que navegaba la potencial víctima, en búsqueda de sitios web bancarios pertenecientes a entidades financieras de Brasil. Si a lo mencionado se le suma el hecho de que el código malicioso utilizaba un servidor gubernamental legítimo de Brasil (que contenía un error de diseño) para el envío de la información, se tiene una amenaza avanzada, y con la potencialidad de afectar a muchos usuarios brasileños. No es menor el hecho de que Brasil es el país con mayor porcentaje de sitios web gubernamentales infectados, y también el país con mayor porcentaje de servidores vulnerados con códigos maliciosos de tipo backdoor.

Un tiempo después se descubrió Hesperbot, un troyano bancario alojado en una falsificación del sitio del correo postal de República Checa. Este troyano incluye características tales como funcionalidades de keylogging, captura de pantalla y video y posibilidad de establecimiento de un proxy remoto. Además, no puede dejar de mencionarse Theola, un malware que utiliza plugin de Chrome para fraude bancario.

Secuestro de información

Durante el 2013, se ha visto el resurgimiento de los códigos maliciosos de tipo Ransomware en diversas formas. Si bien no representan una amenaza novedosa, los Filecoders han regresado este año más fuertes que nunca. Este tipo de malware tiene la capacidad de cifrar archivos en la computadora del usuario infectado, ya sea que hablemos de archivos de texto, planillas de cálculo, fotos o videos; solicitando el pago de un rescate para poder acceder nuevamente a la información personal. Ahora bien, la única forma de recuperar los archivos es con la clave privada con que ellos han sido cifrados, y el pago del rescate no garantiza que los criminales enviarán a la víctima la clave. Por ello, siempre es recomendable no pagar, y llevar a cabo medidas preventivas para no perder los archivos para siempre.

Durante el 2013, se ha visto el resurgimiento de los códigos maliciosos de tipo Ransomware en diversas formas. Si bien no representan una amenaza novedosa, los Filecoders han regresado este año más fuertes que nunca. Este tipo de malware tiene la capacidad de cifrar archivos en la computadora del usuario infectado, ya sea que hablemos de archivos de texto, planillas de cálculo, fotos o videos; solicitando el pago de un rescate para poder acceder nuevamente a la información personal. Ahora bien, la única forma de recuperar los archivos es con la clave privada con que ellos han sido cifrados, y el pago del rescate no garantiza que los criminales enviarán a la víctima la clave. Por ello, siempre es recomendable no pagar, y llevar a cabo medidas preventivas para no perder los archivos para siempre.

Otro tipo de Ransomware es LockScreen: una familia de malware que bloquea el acceso al sistema operativo hasta que la víctima pague. Si bien este tipo de malware no cifra ni altera los archivos personales del usuario afectado, no permite la utilización del equipo. Así, en Latinoamérica hemos visto durante este año el caso de Multi Locker, un troyano controlado mediante un Centro de Comando y Control (C&C). De acuerdo a las estadísticas obtenidas, México es el país de Latinoamérica más afectado por Multi Locker. Además, recordamos el caso de Nymaim, que variaba el precio solicitado en cada país, y que pedía 150 dólares para liberar las máquinas afectadas en México.

Privacidad en Internet

El caso de Edward Snowden, quien habiéndose desempeñado como contratista de la NSA filtró información sobre los planes de espionaje que ejerce Estados Unidos sobre sus ciudadanos y el mundo en general, ha contribuido al aumento de la preocupación de los usuarios con respecto a su privacidad en Internet. El tema ha estado en el centro de la discusión durante todo el 2013, y seguramente siga así durante el año siguiente.

El caso de Edward Snowden, quien habiéndose desempeñado como contratista de la NSA filtró información sobre los planes de espionaje que ejerce Estados Unidos sobre sus ciudadanos y el mundo en general, ha contribuido al aumento de la preocupación de los usuarios con respecto a su privacidad en Internet. El tema ha estado en el centro de la discusión durante todo el 2013, y seguramente siga así durante el año siguiente.

Otro tipo de ataque a la privacidad de los usuarios en Internet es aquel en el que los cibercriminales se aprovechan de vulnerabilidades o errores de diseño en los servicios más utilizados, para la recopilación de información confidencial. Como tal, podemos mencionar el caso de Facebook, en el cual 6 millones de usuarios vieron su información expuesta, o el de Twitter con 250000 usuarios comprometidos.

Vulnerabilidades y otras amenazas

Sabemos que las vulnerabilidades son errores de programación en las aplicaciones que pueden ser explotados por cibercriminales para realizar acciones no contempladas por los desarrolladores, o acceder a información confidencial. Durante el 2013 han salido a la luz muchas vulnerabilidades para diversas aplicaciones que vale la pena mencionar. A lo largo de todo el año, pudo observarse varias veces en noticias de seguridad informática cómo Java seguía sumando vulnerabilidades críticas, muchas de las cuales permitían la ejecución de código en forma remota. Un caso muy resonante es el de Facebook: varios empleados de la compañía resultaron infectados mediante la utilización de un exploit 0-day para Java. Otro caso notable de este año es el de la grave vulnerabilidad en Flash de Google Chrome, que permitía a un atacante tomar control sobre la webcam y micrófono de la computadora de la potencial víctima.

Sabemos que las vulnerabilidades son errores de programación en las aplicaciones que pueden ser explotados por cibercriminales para realizar acciones no contempladas por los desarrolladores, o acceder a información confidencial. Durante el 2013 han salido a la luz muchas vulnerabilidades para diversas aplicaciones que vale la pena mencionar. A lo largo de todo el año, pudo observarse varias veces en noticias de seguridad informática cómo Java seguía sumando vulnerabilidades críticas, muchas de las cuales permitían la ejecución de código en forma remota. Un caso muy resonante es el de Facebook: varios empleados de la compañía resultaron infectados mediante la utilización de un exploit 0-day para Java. Otro caso notable de este año es el de la grave vulnerabilidad en Flash de Google Chrome, que permitía a un atacante tomar control sobre la webcam y micrófono de la computadora de la potencial víctima.

Y si de vulnerabilidades hablamos, no podemos dejar de lado el caso de la vulnerabilidad presente en más de 300 dispositivos quirúrgicos que podría permitir cambiar su configuración. Mediante su explotación, una persona no autorizada que lograse acceso a dispositivos quirúrgicos, desfibriladores o bombas de insulina, podría ejercer un control sobre ellos, modificar variables de funcionamiento e incluso alterar o instalar un nuevo firmware, con todo lo que esto implica para la salud de los pacientes.

Para cerrar este repaso del año, debe mencionarse aquellos códigos maliciosos o amenazas que afectaron diversas plataformas, o que utilizaron técnicas nuevas. Primero, recordemos el caso de Cdorked, un backdoor que afectó a más de 400 servidores web de Apache, Lighttpd y nginx, muchos de ellos de sitios populares. Luego, recordamos aquella falsa aplicación de Adobe Flash que se propagó por Google Play y que realmente era un tipo de malware que buscaba recopilar información sensible del usuario. En cuanto al malware de 64 bits, éste ha visto un crecimiento durante este año; en la región, México y Perú son los países de Latinoamérica más afectados por malware de 64 bits. Por último, durante el 2013 se ha observado cómo las botnets Tor son actualmente una tendencia en crecimiento, con varios casos reportados, y más por venir.

Matías Porolli

Especialista de Awareness & Research