Continuando con el resumen de tendencias en materia de seguridad informática para el año 2014, en el cual ya hablamos de la privacidad en Internet, ahora es tiempo de enfocarnos en el cibercrimen. Los códigos maliciosos y vulnerabilidades en diversas plataformas son algunos de los temas a tratar. ¿Hacia dónde va el cibercrimen en el 2014? La respuesta a esta y otras preguntas, en el presente post.

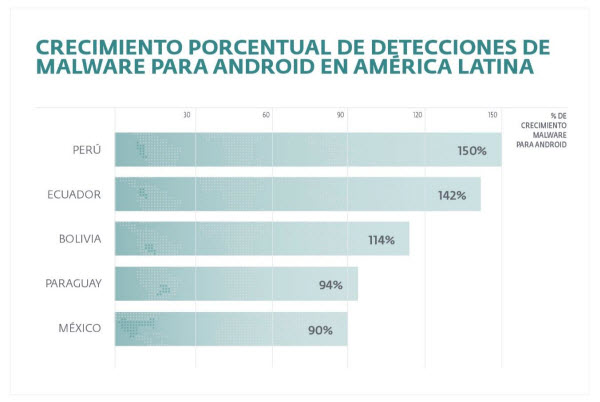

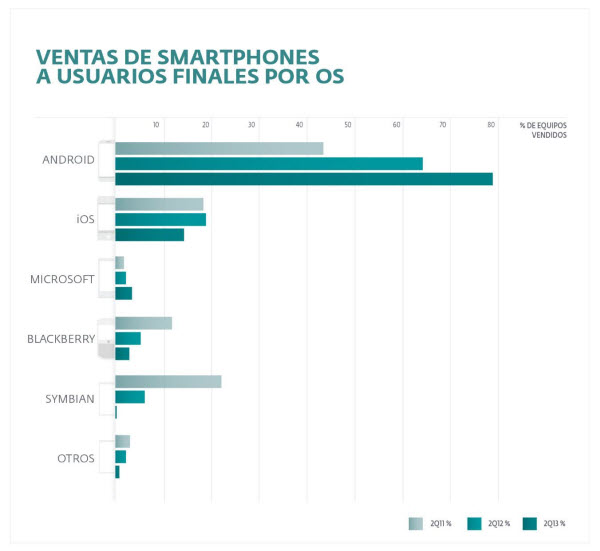

Si bien la privacidad en Internet se ha transformado en un aspecto fundamental que preocupa a los usuarios, y la tendencia más fuerte para el año 2014, durante el 2013 se ha podido observar también la evolución en los ataques realizados por cibercriminales. En este sentido, el mundo del cibercrimen mejora y actualiza constantemente sus técnicas para obtener el mayor rédito económico posible. Tal es así que en el 2013 se ha visto el aumento de amenazas que atacan al sistema operativo móvil Android, lo cual se condice con la hegemonía que esta plataforma tiene en el mercado:

Como se observa en la gráfica, en el segundo trimestre de 2011 Android poseía el 43,4% del mercado; un año más tarde, dicho porcentaje aumentó a un 64,3% y en la actualidad alcanza el 79%. Como es de esperarse, los cibercriminales obtendrán mayores ganancias atacando plataformas de uso masivo, con lo cual sus esfuerzos se conducen en esa dirección. Así, si se observa la diferencia entre 2012 y 2013 en la cantidad de detecciones de malware para Android a nivel mundial, se obtendrá un crecimiento del 63%. Por su parte, si se analiza el escenario en Latinoamérica, se obtiene lo siguiente:

Pero más allá del crecimiento en la cantidad de malware, resulta fundamental mencionar la evolución en diversidad y complejidad de las amenazas. En cuanto al primer punto, cabe destacar que en 2010 sólo existían tres familias de malware que afectaban a Android. Conforme pasaron los años, dicha cifra fue incrementándose de tal modo que en 2011 se reportaron 51 familias, en 2012 63 y, hasta octubre de 2013, 79. Por otro lado, resulta interesante el descubrimiento de nuevas categorías de troyanos para Android. Hasta hace un año, era común observar troyanos espías, troyanos SMS y aquellos que buscan convertir el dispositivo en zombi. Sin embargo, en 2013 se reportaron cuatro subcategorías de troyanos que antes sólo se observaban para Windows y otras plataformas “convencionales”: troyanos de tipo downloader, dropper, clicker y bancarios. Por último, también vale la pena mencionar cómo la explotación de vulnerabilidades está empezando a verse cada vez más en las plataformas móviles, con el troyano Obad como un ejemplo notable, dado que explotaba 2 vulnerabilidades desconocidas hasta ese momento.

Si ahora pasamos de las plataformas móviles a las tendencias del cibercrimen en general, veremos cómo la explotación de vulnerabilidades en Java ocupa un lugar importante en la lista. Java es una tecnología multiplataforma y que puede ser integrada con contenidos web, lo cual la hace atractiva desde el punto de vista de los atacantes. Así, los casos de Facebook y Apple quizás sean los más resonantes, dado que los empleados de dichas empresas fueron afectados gracias a la explotación de una vulnerabilidad de Java. Además de Java, los ataques a vulnerabilidades en servidores Linux han visto una evolución durante el último año. Los casos de Cdorked, Chapro y Snakso muestran la complejidad creciente de las amenazas. Es así que los tres códigos maliciosos mencionados están diseñados específicamente para comprometer servidores web Linux, modificando posteriormente los sitios y propagando otros códigos maliciosos diseñados para Windows, logrando finalmente automatizar todo el proceso de ataque.

Desde hace un par de años, las botnets nunca quedan fuera de los informes de tendencias. Durante el 2013, nuestro Laboratorio de Investigación ha detectado y analizado amenazas complejas, como el caso del Rootkit Avatar, que utiliza Yahoo! Groups como medio de comunicación y control en la botnet, además de técnicas para evadir análisis forenses en los equipos infectados. Pero la tendencia más importante con respecto a las botnets que ha sido posible observar es la utilización de la red Tor como medio de comunicación. Ésta permite la anonimidad y cifrado de las comunicaciones entre los equipos zombi y el servidor de control, y dificulta notablemente el trabajo de los investigadores y las autoridades.

En cuanto al ransomware, este tipo de malware está consolidándose en América Latina y ya existen varios usuarios afectados en la región. Así, destaca Multi Locker, y México como el país más afectado por este tipo de ransomware. Asimismo, Nymaim es otro código malicioso que afecta a ese país y que solicita una suma de dinero que asciende a los 150 dólares aproximadamente por el rescate del equipo. La evolución de estos códigos maliciosos radica precisamente en el uso de algoritmos cada vez más complejos que imposibilitan o dificultan la recuperación de los archivos.

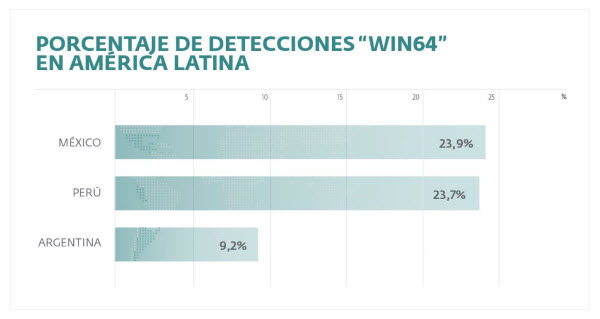

Los cibercriminales están comenzando a desarrollar más amenazas diseñadas específicamente para arquitecturas de 64 bits y que con el tiempo también han evolucionado técnicamente. En consecuencia, los índices de detección de códigos maliciosos diseñados para plataformas de 64 bits también han aumentado en América Latina. Países como México, Perú y Argentina son los tres que han experimentado el crecimiento más importante de la región con respecto a esta tendencia. A continuación, se muestra un gráfico con los porcentajes para cada uno de estos tres países:

Dado que los cibercriminales siempre buscan obtener ganancias monetarias, no podemos dejar de lado las formas electrónicas de dinero, como bitcoins. A su vez, como la generación de bitcoins está atada a un alto poder de cómputo, cada vez se desarrollan más amenazas capaces de aprovechar el uso de la CPU y GPU de la computadora del usuario para obtener bitcoins. Luego, el método más utilizado por los atacantes para obtener rédito económico mediante estas divisas es el cálculo del algoritmo que utilizan las monedas digitales. Entre los ejemplos de códigos maliciosos que utilizan dicho procedimiento se encuentran Win32/Delf.QCZ y la cada vez más numerosa familia de malware CoinMiner. Además, también hay que mencionar que se han desarrollado códigos maliciosos diseñados para robar el archivo conocido como billetera electrónica, en donde reside la información de las bitcoins que posee un usuario.

Por último, y para cerrar este resumen, debemos mencionar la diversificación del malware como una de las tendencias más importantes a futuro. Muchos dispositivos “no tradicionales” han evolucionado en términos informáticos y pueden convertirse en el blanco de los cibercriminales. Así, varios investigadores han demostrado durante el 2013 la posibilidad que existe de que Smart TVs, automóviles, cámaras IP o hasta inodoros inteligentes puedan ser atacados.

Para conocer los detalles de las amenazas y tendencias mencionadas en este resumen, se recomienda la lectura del documento Tendencias 2014: El desafío de la privacidad en Internet.