Esta semana el Laboratorio de Investigación de ESET Latinoamérica recibió un caso relacionado con phishing que suplanta varios servicios bancarios, de tarjetas de crédito e incluso información de personas físicas y jurídicas. El ataque se realiza mediante la descarga de un programa malicioso que redirige a la víctima a sitios falsos, todos ellos de Brasil. A continuación se analizará el funcionamiento de esta amenaza.

Antes de poder robar información, los cibercriminales deben encontrar un medio para propagar su ataque. Después de todo, si la amenaza no llega hasta ningún usuario, es como si no hubiera existido. En este sentido, es muy común ver en las campañas de phishing que el medio de propagación principal es a través de correos electrónicos: en ellos se incluye un enlace que, al ser cliqueado, lleva al usuario a un sitio falso que es una copia idéntica del original. Sin embargo, en este caso en particular el enlace lleva a la descarga de una aplicación maliciosa. Se observa que el archivo descargado tiene un ícono de una carpeta, pero dice "Ejecute para visualizar", lo cual resulta contradictorio ya que, si fuese una carpeta, no sería ejecutable:

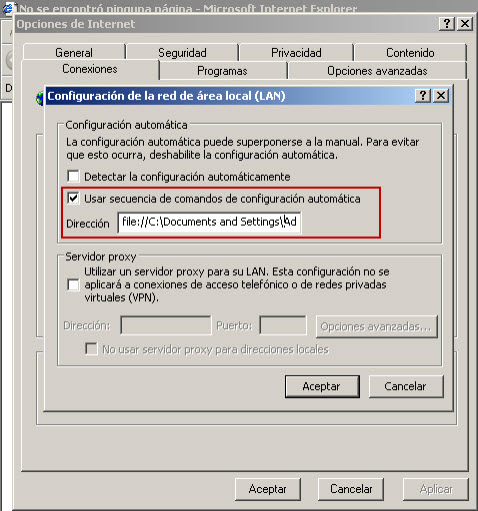

Efectivamente el archivo es ejecutable y aprovecha la opción de Windows de ocultar la extensión de archivos conocidos que viene activada por defecto. Al ejecutarlo se desencadena una serie de acciones que tiene como objetivo cambiar la configuración de proxy del sistema. Tal es así que, si luego se accede a la configuración, ella ha cambiado "mágicamente":

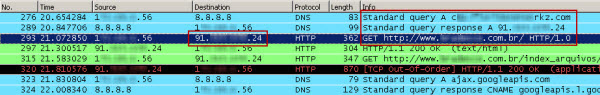

Luego de la ejecución del malware la configuración se realiza por una secuencia de comandos almacenada en un archivo en el equipo. Este archivo contiene un conjunto de reglas para una amplia cantidad de bancos, tanto de Brasil como multinacionales. Por ejemplo: para "*nombre_banco*" utilizar "dominio_proxy". Por lo tanto, cada vez que el usuario ingrese una URL en su navegador que coincida con los criterios definidos, la solicitud se enviará al proxy. Así, si el usuario ingresa una dirección que contenga "nombre_banco" en algún lugar, la solicitud pasará por el proxy. Luego, de la observación de estas expresiones puede destacarse que los cibercriminales tienen como objetivo entidades bancarias, proveedoras de tarjetas de crédito y servicios de información vehicular o personal. Cuando el usuario intente visitar alguno de estos sitios el proxy se interpondrá en el camino, devolviendo una versión falsa del sitio. Efectivamente, si se realiza una captura de tráfico al momento de visitar el sitio de uno de los bancos, por ejemplo, se observa lo siguiente:

Primero se realiza una solicitud al DNS por el nombre de dominio del proxy, no del banco, donde la dirección del proxy es 91.x.x.24. Una vez que se ha resuelto el nombre, se realiza la solicitud de la página al proxy, y ella es devuelta con éxito. Hemos comprobado que hay un intermediario manipulando las solicitudes del usuario.

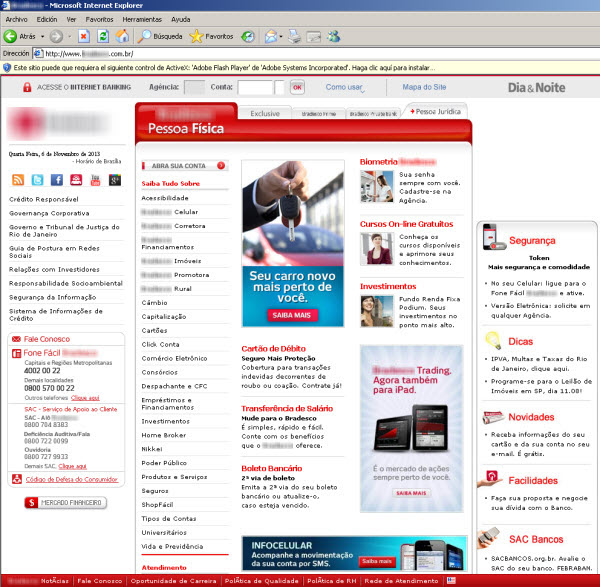

En los ataques de phishing el sitio falso luce exactamente igual al legítimo, pero en este caso parece que la versión del sitio web del banco que los cibercriminales han copiado es antigua. El sitio que se obtiene en la máquina del usuario infectado luce así:

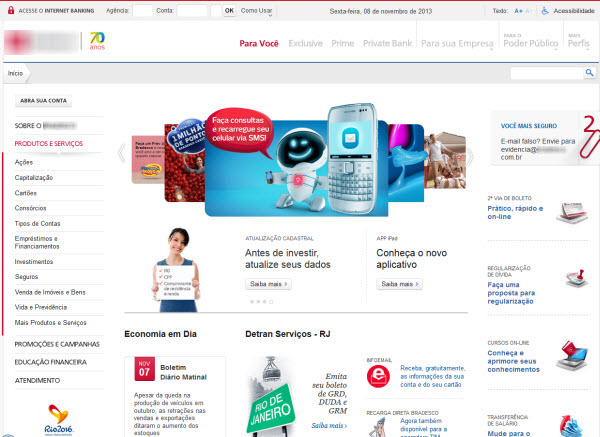

Mientras que si se accede al sitio web oficial del banco en una máquina no infectada, se obtiene lo siguiente:

Es importante notar que, en el caso del usuario infectado, la URL ingresada en la barra de direcciones es correcta pero el sitio visualizado en el navegador no lo es. En muchos ataques de phishing es común que la URL visitada al hacer clic en el enlace propagado no sea correcta, lo cual puede verse en la barra de direcciones, pero en este caso el usuario no puede valerse de esta observación.

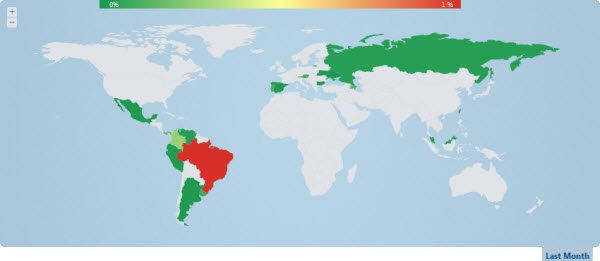

La detección para esta amenaza fue agregada a la base de datos de firmas el pasado martes, bajo el nombre de Win32/ProxyChanger.LV. Los códigos maliciosos de la familia ProxyChanger prevalecen en Brasil más que en ningún otro lugar en el mundo. Así, con los datos del último mes, puede observarse cómo Brasil es el país más afectado:

En resumen, este código malicioso ataca a usuarios de Brasil y tiene como objetivo robar credenciales de acceso a sistemas bancarios o bases de datos de información de personas. Todo lo descripto hasta el momento no hubiese sucedido si el usuario contaba con una solución de seguridad en su equipo. En este caso, en el momento en que se intenta descargar la amenaza, ella es bloqueada y eliminada por el producto.

Matías Porolli

Especialista de Awareness & Research