El día de la fecha recibimos una serie de informes sobre un falso correo propagándose por la red alegando provenir del Poder Judicial Peruano donde se detallaba que se había recibido una supuesta denuncia y que se debía proceder a leer el archivo adjunto. En este caso se trataba un archivo ZIP que contenía otro archivo llamado "DenunciaGrave.scr" y poseía un icono que simula que el archivo es un documento de texto, como se puede ver a continuación, y que es detectado por ESET NOD32 Antivirus como Win32/Qhost.PGE troyano.

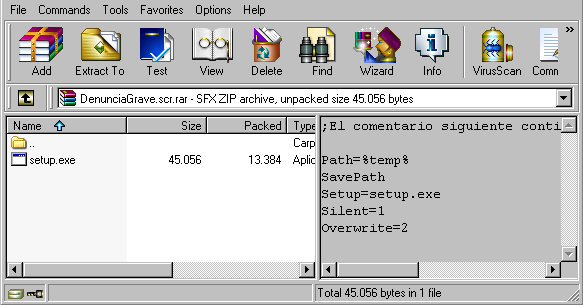

El adjunto, en realidad, es un archivo autoextraíble de extensión RAR que pose dentro del él otro archivo llamado "setup.exe" y que es copiado dentro de la carpeta temporal del sistema operativo y luego ejecutado.

El archivo, al ser ejecutado, realiza una serie de modificaciones al sistema de manera completamente transparente al usuario. Entre estas modificaciones podemos observar la copia de sí mismo dentro de la carpeta protegida de sistema "C:System Volume Information". Para poder escribir en esta carpeta ejecuta el siguiente comando:

cmd.exe /c cacls "C:System Volume Information" /E /G "NombreDeUsuario":F & Copy "C:Documents and SettingsNombreDeUsuarioConfiguracion LocalTempsetup.exe" "C:System Volume InformationControl.exe" & cacls "C:System Volume Information" /E /R "NombreDeUsuario" & "C:System Volume InformationControl.exe" "C:Documents and SettingsNombreDeUsuarioConfiguracion LocalTempsetup.exe"

Lo que se hace con este comando es, en primer lugar, otorgar permisos de escritura al usuario del sistema dentro de la carpeta "C:System Volume Information". Luego, se copia el archivo malicioso "setup.exe" dentro de dicha carpeta con el nombre "Control.exe" y luego se vuelven a "restaurar" o revocar los permisos del usuario para esa carpeta. De esta manera se evita que el usuario pueda eliminar la amenaza. Por último, la amenaza es ejecutada desde la nueva ubicación al igual que desde la antigua. Esto nos demuestra lo fácil que sería para un usuario afectado poder eliminar la amenaza, ya que solo bastaría con ejecutar el comando "cacls "C:System Volume Information" /E /G "NombreDeUsuario":F", eliminar el archivo "Control.exe" y por último ejecutar el comando "cacls "C:System Volume Information" /E /R "NombreDeUsuario" para restaurar los permisos originales, es decir, el camino inverso que realiza el atacante.

Una vez realizado esto, la amenaza procede a comunicarse con dos sitios en Internet. El primero es un sitio de uso legitimo que brinda información sobre una dirección IP, en este caso la del usuario afectado, lo que le permite conocer a la amenaza el país de procedencia del usuario. El segundo sitio al que accede es un sitio malicioso del cual descarga una supuesta imagen que en realidad contiene una lista de direcciones web de los bancos más populares para el país de residencia de la víctima y una serie de direcciones IP donde se alojan replicas de dichos sitios online, es decir falsos sitios bancarios con el fín de poder robar las credenciales de acceso del usuario cuando ingrese a su home banking. Esto lo logra modificando el archivo "hosts", localizado en "C:WindowsSystem32Driversetchosts" que funciona como un servidor DNS local, redireccionando al usuario al falso sitio bancario cada vez que intenta acceder a una de las direcciones web dentro de esa lista.

Para aquellos usuarios que se vieron afectados, y no se encontraban protegidos por una solución antivirus con detección proactíva, les recomendamos seguir los consejos presentados en esta publicación, eliminar cualquier entrada no conocida del archivo "hosts" y no acceder a su home banking hasta haber analizado el equipo en busca de rastros de la amenaza.

Joaquín Rodríguez Varela

Coordinador del Laboratorio de Malware