El análisis forense digital permite la identificación y descubrimiento de información relevante en fuentes de datos como imágenes de discos duros, memorias USB, capturas de tráfico de red, o volcados de memoria de computadoras. Hace algunas semanas estuvimos analizando en qué consiste el análisis forense de la información y hoy se aplicarán estas capacidades a través de la suite Autopsy.

El análisis forense digital permite la identificación y descubrimiento de información relevante en fuentes de datos como imágenes de discos duros, memorias USB, capturas de tráfico de red, o volcados de memoria de computadoras. Hace algunas semanas estuvimos analizando en qué consiste el análisis forense de la información y hoy se aplicarán estas capacidades a través de la suite Autopsy.

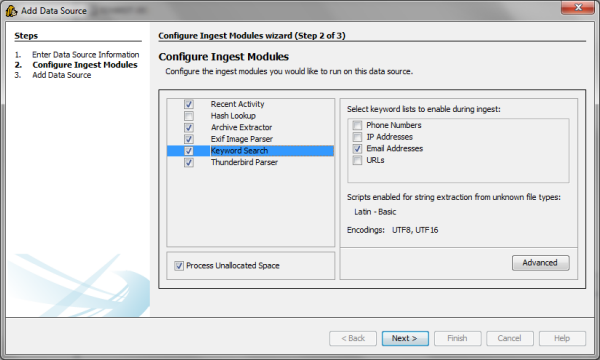

The Sleuth Kit es un conjunto de herramientas open source para el análisis de imágenes de discos. Inicialmente desarrollada para plataformas UNIX, esta suite actualmente se encuentra disponible también para OS X y Windows. Además, TSK cuenta con una interfaz gráfica conocida como Autopsy que agrupa todas sus herramientas y plugins, cuya versión para Windows se utilizará en este post. Cuando se abre Autopsy la primer tarea que se debe llevar a cabo es, o bien crear un nuevo caso, o abrir uno existente, donde un caso es la unidad lógica que contendrá todo lo relacionado a la investigación. Por lo tanto, al crear un caso se ingresa información como su nombre y número y la persona que examinará los datos. El siguiente paso consiste en asociar al caso uno o más orígenes de datos, entre los cuales se encuentran los discos físicos conectados a la computadora de análisis, o una imagen forense que se ha adquirido previamente de la computadora a ser investigada, con cualquiera de las herramientas que hemos visto en otros posts. Como último paso para la creación del caso, debe configurarse los módulos a utilizar para el análisis, lo cual se observa en la siguiente imagen:

Estos módulos son los que permitirán el descubrimiento de información relevante y se describen a continuación:

- Recent Activity: extrae la actividad reciente que se ha realizado en la computadora bajo investigación. Esto incluye los documentos recientemente abiertos, dispositivos conectados, historial web, cookies, descargas y marcadores, por ejemplo.

- Hash Lookup: permite agregar bases de datos con valores de hash para archivos conocidos, como los archivos del sistema operativo o de aplicaciones instaladas. Así, puede ahorrarse mucho tiempo al evitar realizar búsquedas en estos archivos conocidos.

- Archive Extractor: permite recuperar archivos eliminados, basándose en los metadatos residuales que quedan en el disco, así como también recuperar archivos en espacios no asignados en el disco, mediante la detección de los encabezados de archivos.

- Exif Image Parser: permite analizar la información disponible en el encabezado Exif de los archivos de imagen JPEG que se encuentran en el disco. Esto provee información acerca de la cámara con que se tomó la imagen, fecha y hora o la geolocalización, entre otras cosas.

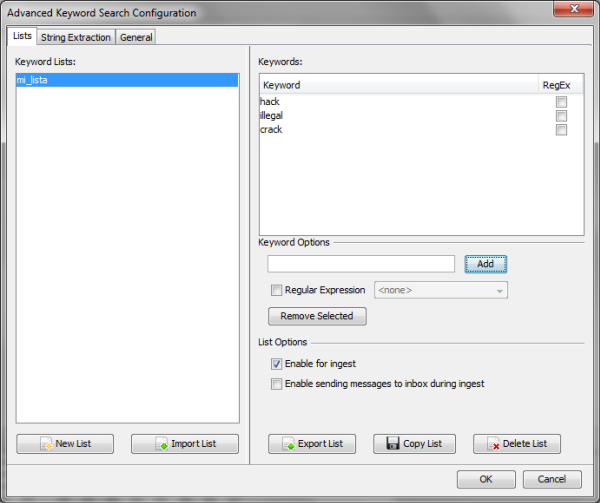

- Keyword Search: puede definirse una lista de palabras clave o expresiones regulares a buscar en todo el disco. Como se observa en la imagen anterior, Autopsy ya viene con una lista de expresiones regulares incluidas para búsqueda de números telefónicos, direcciones IP, direcciones de correo electrónico y URL.

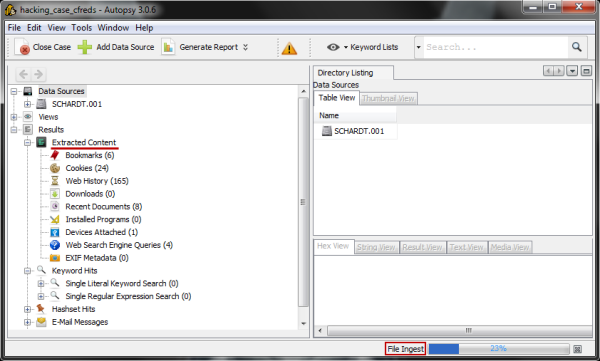

A partir de este momento comienza en forma automática el análisis con los módulos seleccionados para la imagen forense cargada en el caso. El progreso de cada etapa se muestra en la parte inferior derecha y los resultados se van actualizando en la vista de árbol, como se observa en la siguiente imagen:

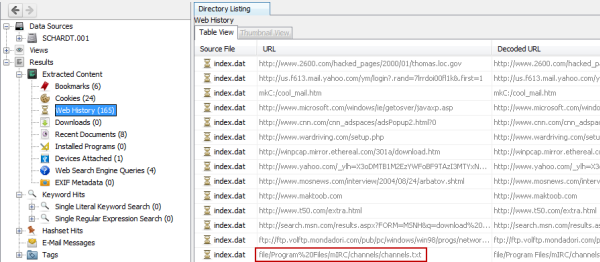

Se observa que Autopsy realiza la extracción de contenido muy valioso para una investigación, como el historial web, búsquedas web realizadas o documentos recientemente abiertos, lo cual demoraría mucho tiempo y sería tedioso de realizar para el investigador en forma manual. Luego, en la siguiente imagen se observa el historial web encontrado una vez que termina el proceso, para la imagen forense de un disco de prueba:

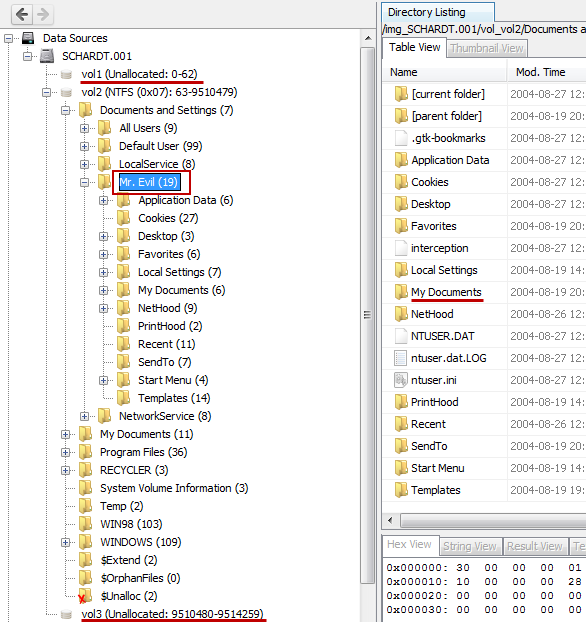

En este caso se ha resaltado el último resultado, el cual lleva a un archivo de mIRC con una lista de canales a los que posiblemente se conectaba el usuario que está siendo investigado. Adicionalmente, el sistema de archivos presente en la imagen forense puede ser recorrido de forma jerárquica, pudiendo observar las particiones, así como también los sectores no asignados en el disco:

En la imagen anterior se observa que el sistema de archivos es de tipo NTFS, que el sistema operativo aparenta ser Windows XP y que existe un usuario que se llama Mr. Evil. Luego, a partir de simple inspección y del análisis del registro de Windows, puede obtenerse información como la zona horaria utilizada, el nombre bajo el cual fue registrado el sistema operativo, las aplicaciones instaladas, los documentos del usuario a investigar o el último usuario que inició sesión. También se observa que se ha recuperado de entre los archivos borrados la carpeta $Unalloc, que si bien en este caso es irrelevante, permite ver la capacidad de obtener archivos borrados a partir de sus metadatos. También es importante destacar los sectores no asignados en el disco (vol1 y vol3) a los cuales Autopsy permite aplicar la técnica de carving para identificar archivos a partir de los encabezados más comunes.

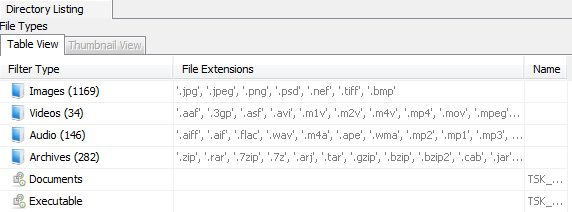

Otra función muy interesante de Autopsy es aquella que agrupa los archivos en categorías, de tal manera de poder ver rápidamente la cantidad de imágenes, audio o documentos presentes en el sistema de archivos, clasificado por extensión:

Adicionalmente (aunque no se ve en la imagen anterior) Autopsy clasifica los archivos de acuerdo con su última fecha de acceso o con su tamaño, y permite el rápido acceso a los archivos eliminados.

Una técnica fundamental en el análisis de imágenes forenses es la búsqueda por palabras clave, dado lo poco práctico que resultaría para un investigador buscar pruebas de un delito inspeccionando archivo por archivo. Así, Autopsy permite definir un listado de palabras o expresiones a buscar en todos los archivos y sectores del disco en análisis, lo cual se observa en la siguiente imagen:

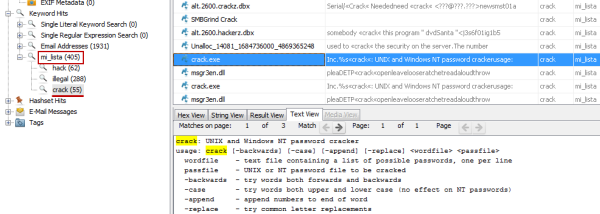

En este caso se ha definido una lista con tres palabras con el objetivo de encontrar evidencia que conecte al individuo con un caso particular de hacking. Luego, el proceso de indexado realiza la búsqueda de estas palabras construyendo un índice y al finalizar el mismo es posible buscar en forma inmediata cada una de estas palabras clave:

En la imagen se observa que hay 55 hits para la palabra crack y entre los resultados se encuentra una herramienta para romper contraseñas. Además, se han encontrado 288 coincidencias para la palabra illegal, lo cual puede develar información muy útil en el caso de que se recuperen conversaciones, correos electrónicos almacenados o cualquier otro tipo de archivo que conecte al sujeto investigado con actividades ilegales.

Para finalizar este análisis es importante mencionar que los resultados obtenidos pueden ser exportados a documentos HTML, entre otros formatos ofrecidos, para la presentación de lo encontrado en cualquier otro equipo que no cuente con Autopsy. En este post se ha utilizado una imagen forense de prueba del proyecto CFReDS para los análisis realizados; en particular, esta imagen contiene evidencia con la cual se debe probar que el sujeto está involucrado en la captura ilegal de paquetes de red y el robo de contraseñas. Se observa que las posibilidades en el análisis son muy variadas, pudiendo descubrir información oculta en el sistema de archivos, recuperando archivos eliminados, o encontrando palabras clave en chats o correos electrónicos.

Matías Porolli

Especialista de Awareness & Research