Hace algunos días, el Laboratorio de Investigación de ESET Latinoamérica descubrió una falsa aplicación que simuló ser Adobe Flash 12.0 y que estuvo disponible en Google Play por algunos días. En este post se analizan las técnicas de Ingeniería Social que utilizaron los responsables para incitar a las personas a descargar esta aplicación falsa.

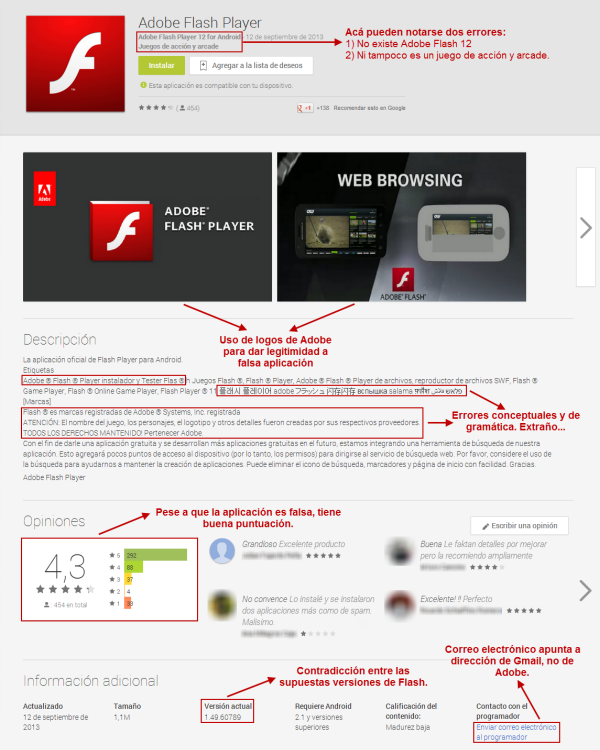

Detectado por ESET Mobile Security como una variante de Android/Plankton.I, la primera táctica de Ingeniería Social de este caso reside precisamente en el hecho de que existió una aplicación llamada Adobe Flash versión 12 y que utilizando el mismo icono del programa suplantado, pudo ser fácilmente descargada a través del repositorio oficial de Google. A continuación se muestra una captura del falso Adobe Flash publicado en Google Play (hacer clic en la imagen para agrandarla):

Tal como se puede observar en la captura, los responsables utilizaron logos de Adobe como segunda técnica de Ingeniería Social para intentar legitimar esta aplicación falsa y lograr seducir al usuario. Pese al cuidado diseño que presenta la descripción, el primer error que podría hacer sospechar a un usuario cauto es que la versión (12) de Flash no existe y que según los autores, Flash es juego de acción y arcade. Posteriormente, en la descripción del programa, se pueden notar otros errores sospechosos. Por ejemplo, el hecho de que el texto incluya caracteres en otro idioma, algunas faltas gramaticales (“TODOS LOS DERECHOS MANTENIDO! Pertenecer Adobe.”) y la imprecisión en el nombre de algunos productos (“Tester Flas”).

Con respecto a este caso, es importante destacar que a partir de las últimas versiones del sistema operativo de Google, Android ya no incluye de forma predeterminada la aplicación Adobe Flash, sin embargo, dicho programa todavía puede ser descargado e instalado en un dispositivo que no lo tenga de fábrica. Pese a esto, el verdadero Adobe Flash no se encuentra disponible en Google Play, por lo mismo, es el usuario quien debe buscar manualmente este programa en repositorios alternativos o sitios de descargas. Precisamente dicho aspecto es el que facilitó que un tercero pudiera propagar una aplicación falsa utilizando el nombre y logo de Adobe Flash como metodología de Ingeniería Social.

Otra técnica de Ingeniería Social tiene relación con la buena puntuación que tuvo esta aplicación falsa. Cuando una persona instala esta aplicación, lo primero que hace, antes de mostrar varios avisos publicitarios y ralentizar el sistema, es solicitar al usuario una evaluación en Google Play (antes de siquiera poder utilizarla por primera vez). Probablemente este punto ha contribuido considerablemente a la “buena reputación” que tiene este falso software. Asimismo, es posible que los autores también contribuyan a dicha clasificación utilizando múltiples cuentas. En la captura también pueden apreciarse otros errores como la contradicción entre la versión anunciada al principio (12) y al final de la página (1.49), y el correo de contacto del autor que apunta a una cuenta Gmail y no de Adobe como debiese ser.

En este post es posible notar cómo los cibercriminales continúan mejorando la Ingeniería Social para lograr una cantidad mayor de víctimas de plataformas móviles, sin embargo, si el usuario es precavido y observa toda la descripción del supuesto producto, notará aspectos extraños que indican que probablemente se trata de una aplicación falsa y no de Adobe Flash. En base a todo lo anterior, es recomendable implementar los 8 consejos para determinar si una aplicación para Android es legítima. En este sentido, fijarse en la descripción y el correo de contacto de los desarrolladores puede ayudar a determinar si un programa es genuino. Asimismo, los comentarios y clasificación de una aplicación móvil no necesariamente representan opiniones fidedignas tal como se pudo apreciar en esta publicación.

André Goujon

Especialista de Awareness & Research