Últimamente, nuestros reportes de amenazas muestran un marcado aumento en el malware que se instala a través del Protocolo de escritorio remoto (Remote Desktop Protocol o RDP en inglés). Este potente protocolo ha sido el encargado durante más de una década de permitirles a los usuarios ver otro escritorio de Windows mediante una conexión a Internet, aunque el escritorio en cuestión esté ubicado del otro lado del planeta (o por ejemplo, el empleado que trabaja en el escritorio del equipo de su oficina cuando ya llegó a casa).

Lamentablemente, así como el RDP tiene una variedad de propósitos útiles que van desde la ayuda técnica "de primera mano" hasta la configuración y puesta en marcha de servidores, en manos equivocadas constituye un arma de control remoto que les permite a los cibercriminales convertir tu equipo en zombi como parte de su botnet, para que lleve a cabo órdenes futuras.

¿Cómo puede pasar esto? Si tu equipo está "escuchando" señales de RDP (por lo general a través del puerto TCP 3389), y está conectado a Internet, responderá cuando un usuario remoto le pregunte si está activo. El usuario remoto verá una pantalla de inicio de sesión para acceder a tu escritorio, normalmente sin que lo notes (en especial si dejaste el equipo encendido y en ese momento no estás mirando la pantalla).

En este punto, lo normal es que el equipo le solicite una contraseña al usuario remoto. Sin embargo, si tu RDP está mal configurado, es posible que simplemente lo deje pasar. De ser así, no será más que el comienzo de tus problemas...

¿Qué puede hacer un intruso de RDP?

Si el usuario cuya sesión estaba iniciada en el equipo tiene privilegios de administrador, el usuario remoto puede llegar a hacer lo que quiera con tu equipo: apagarlo, reiniciarlo, instalar software (incluyendo malware), o simplemente revisar su contenido para encontrar archivos con información personal crítica, como datos bancarios y contables, entre otros y, a continuación, extraerlos y guardarlos en sus propios equipos con fines delictivos.

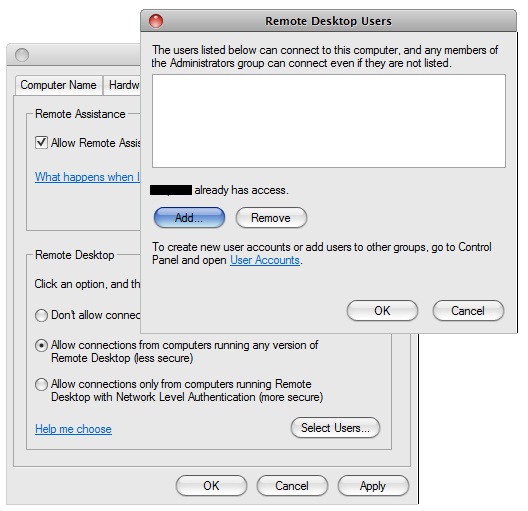

¿Qué puedes hacer para impedirlo? Lo primero es saber si tienes habilitado el RDP. Esto es fácil de comprobar, desde el Panel de control, en Sistema > Configuración remota > Escritorio remoto (en Windows 7; puede variar en otros sistemas operativos).

El equipo que se muestra en la imagen tiene el Escritorio remoto (RDP) deshabilitado, lo que está bien si no necesitas que un tercero se conecte en forma remota. Pero si necesitas permitir las conexiones, tómate algo de tiempo para definir quiénes deberían poder conectarse y llena el cuadro de diálogo "Seleccionar usuarios":

Observa que el usuario con el que iniciaste sesión ya tiene acceso permitido (el nombre se tachó en el ejemplo). Cuando llega un atacante remoto, esto podría generarle problemas al usuario imprudente que ha iniciado sesión como administrador. Es muy probable que el atacante busque obtener privilegios elevados, e iniciar sesión como administrador es la forma más rápida de lograrlo. Si la contraseña de ese usuario con derechos de administrador es fácil y el atacante logra adivinarla, tendrá la llave maestra a tu PC.

Recientemente, notamos un aumento en los ataques basados en RDP que utilizan el troyano Win32/Filecoder.NAH (también conocido como ACCDFISA), que intenta cifrar archivos del equipo y luego pide un rescate para desbloquearlos.

Más allá del hecho de que siempre es una mala idea enviar dinero a un estafador (en especial si es mediante tarjeta de crédito, lo que prácticamente garantiza más fraudes en el futuro), el inconveniente simplemente se podría evitar desactivando el servicio si no lo necesitas, o protegiéndolo en caso de que sí lo necesites.

Hablando de protección, aparte de no utilizar nombres de usuario fáciles de adivinar, crear una contraseña segura también es imprescindible para proteger la cuenta. Si los atacantes pueden "adivinar" tu contraseña usando programación porque está basada en una palabra simple, les llevará muy poco tiempo obtener acceso. Por el contrario, si la contraseña es compleja, es decir, usa una combinación de letras en mayúscula y minúscula, números y símbolos (cuanto más larga sea, mejor), la tarea se torna mucho más difícil.

Si necesitas utilizar RDP y tienes algún conocimiento técnico, cambia el puerto utilizado para "escuchar" las conexiones (el puerto predeterminado es 3389). Microsoft tiene un artículo que lo explica según las distintas versiones de Windows. También encontrarás una amplia gama de posibles soluciones explicadas en Stack Overflow.

Por último, en cuanto al tema de soporte técnico mediante escritorio remoto, mantente siempre alerta y ten cuidado particularmente con aquellas personas de "soporte" de Windows que te llaman por teléfono y te piden que instales un software especial de acceso remoto para que puedan "arreglar" tu equipo. A las víctimas de este tipo de estafa no les va nada bien. Si quieres conocer más sobre este tema y cómo protegerte, no te pierdas estos 5 consejos para evitar estafas de soporte.