La semana pasada recibimos de nuestro distribuidor StartLabs en Perú una campaña de scam que busca robar las contraseñas de acceso al correo electrónico. A continuación describimos de qué se trata esta campaña y algunas particularidades con respecto a la propagación de este tipo de campañas.

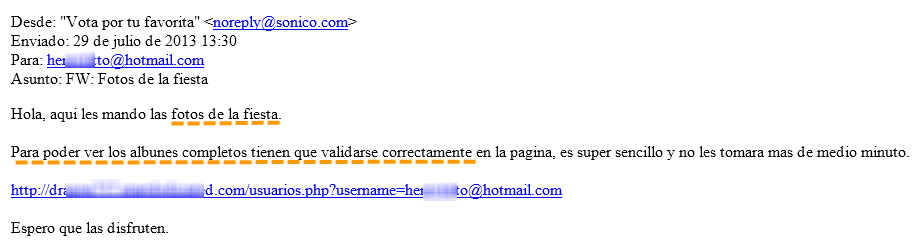

Durante esta semana ya publicamos una campaña de phishing bancario que afecta a usuarios de Perú, en esta ocasión hablaremos sobre una nueva campaña que como técnica de ingeniería social recurre a explotar la curiosidad del usuario haciéndole creer que hay unas fotos de una fiesta y que para acceder a ellas debe ingresar y autenticarse con su cuenta de correo electrónico.

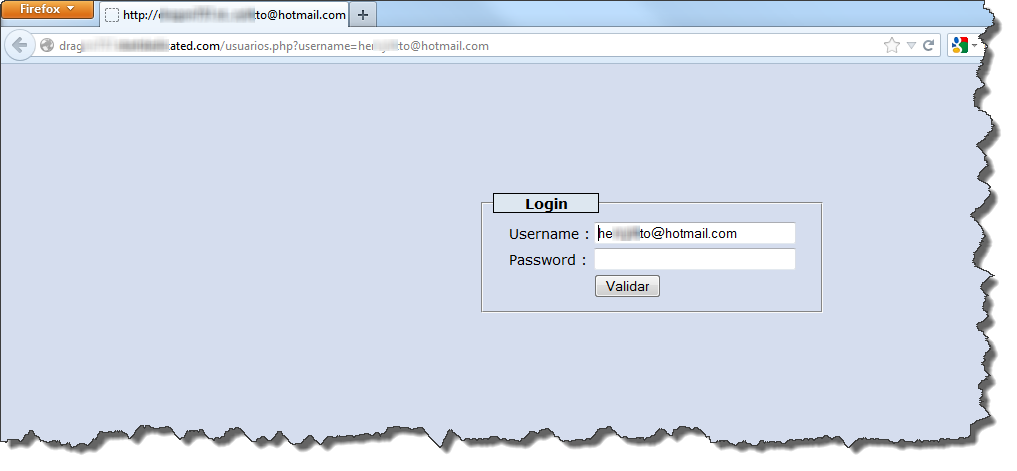

Si el usuario hace clic sobre el enlace que se encuentra en el mensaje, es dirigido a una página donde ya está cargado el campo del nombre de usuario y solamente requiere que el usuario escriba su contraseña, algo que como bien dice el mensaje de correo, tarda menos de medio minuto. Es decir que en menos de 30 segundos el ciberdelincuente puede acceder a la información de un usuario descuidado, independiente del tipo de contraseña utilizada.

De nuevo es importante recordar lo importante de no utilizar la misma contraseña para los diferentes servicios en Internet. Seguramente surge la inquietud de qué hacer con tantas contraseñas, como ejemplo podemos tomar este caso en el que si el usuario entrega su contraseña del correo electrónico, el ciberdelincuente podría utilizar otros servicios como redes sociales.

Hasta este punto, hemos descrito un caso que podríamos catalogar como tradicional dentro de los engaños a los que se puede enfrentar un usuario a diario. Pero después de analizar un poco más el sitio en el que se encuentra alojado este engaño, pudimos encontrar alguna información relevante sobre cómo operan estos ciberdelincuentes.

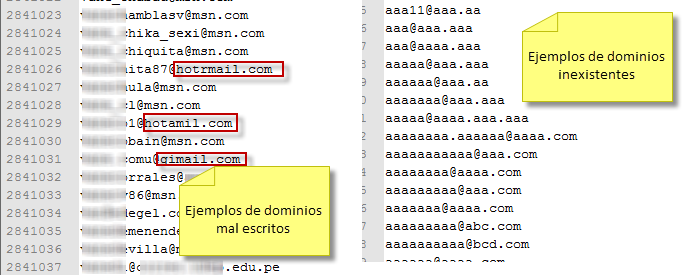

De la información que estaba publicada, pudimos encontrar una serie de archivos con más de 3,5 millones direcciones de correo electrónico, presumiblemente las utilizadas para propagar esta y otras campañas maliciosas.

Un análisis de esta información nos llevó a pensar que esta campaña podría estar enfocada en usuarios peruanos, dada la gran cantidad de direcciones de correo electrónico cuyos dominios estaban asociados con el sufijo .pe.

Procesando todos los datos de estos archivos, se encuentra que en esta gran cantidad de direcciones, cerca del 25%, corresponden a direcciones que están mal escritas o tienen algún error y por lo tanto no podrían ser utilizadas para el envío de este tipo de campañas. Aún así el número de direcciones válidas sigue siendo muy importante, más de 2,6 millones:

Con respecto al tipo de direcciones que se encontraban en estos archivos, alrededor del 30% corresponde a servicios de correo electrónico gratuito como msn.com, Hotmail.com, Outlook.com o gmail.com. Cerca del 10% eran direcciones con dominios gob.pe, edu.pe y mil.pe. Las direcciones de correo restantes corresponden a dominios de empresas, páginas u otros servicios comerciales. Si se hacen cuentas con que solamente un pequeño porcentaje de usuarios de forma descuidada entregue su contraseña, se le está abriendo la puerta a un ciberdelincuente para que robe información sensible, lleve adelante fraudes o suplantación de identidad.

Este tipo de casos nos sirve para recordar lo importante de ser cuidadosos al momento de acceder a sitios web desde correos electrónicos de remitentes desconocidos. Además, ser muy prudentes con la información brindada en Internet, como se pudo observar en este caso el ciberdelincuente tenía acceso a más de 2,6 millones de cuentas de correo electrónico para enviar campañas maliciosas. Para conocer más sobre buenas prácticas de navegación los invitamos a que visiten nuestra Plataforma Educativa ESET y realicen el curso gratuito sobre Navegación Segura.

H. Camilo Gutiérrez Amaya

Especialista de Awareness & Research