Seguimos cubriendo la BlackHat , evento de seguridad desarrollado en Las Vegas, y continuamos sorprendiéndonos por las charlas que allí se imparten. Ayer tuvimos la oportunidad de escuchar la presentación "Million Browser Botnet" brindada por Jeremiah Grossman y Matt Johansen. A lo largo de la misma explicaron y demostraron cómo de manera muy sencilla podían armar una botnet que utilizara navegadores web como clientes y publicidades online como medio de propagación. De esta manera fueron capaces de controlar virtualmente millones de clientes en una cuestión de horas.

Los disertantes abrieron la charla diciendo que podían forzar "nuestros" navegadores a hacer cualquier cosa, incluso sin recurrir al uso de Java. Para esto, demostraron como con un pequeño script en HTML5 podían forzar a un navegador a conectarse a un sitio realizar la máxima cantidad de conexiones simultaneas permitidas, 6 en promedio (dependiendo del navegador). Pero esta cantidad de conexiones no eran suficientes para ellos, por lo que demostraron como podían subir ese valor por medio de solicitudes FTP, saltando de 6 conexiones concurrentes a más de 250.

Luego, se enfocaron en la propagación de la amenaza, para lo cual mencionaron : "La mejor forma de inyectar código es comprando un espacio de publicidad online". Es así como demostraron que por solo algunos pocos dolares (menos de 50) podían comprar un espacio de publicidad por un determinado tiempo. Para sobrepasar los controles del código por parte de la entidad utilizada simplemente colocaron un IFRAME (referencia a otro sitio) el cuál apuntara a un sitio que ellos gestionaran de manera de poder cambiar el contenido luego de aprobada la publicidad.

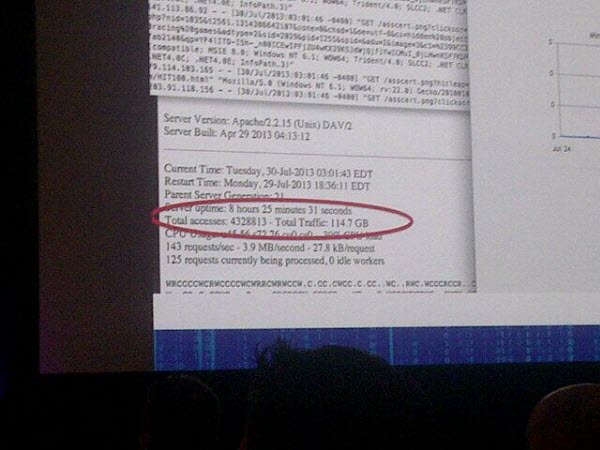

Con la publicidad armada, el código preparado y el monitoreo de los servicios activos comenzaron a medir el impacto de esta infraestructura a medida que los usuarios hacían clic en la tentadora promoción. En tan solo 35 minutos, ya habían logrado más de 100.000 accesos. Luego, modificando el script para que utilice solicitudes FTP y al termino de 8.5 horas, habían logrado más de 4.000.000 de accesos y un total de 114,7 GB de tráfico, como pueden observar a continuación:

Esto claramente generó que su servidor web se cayera por no poder procesar tantas solicitudes simultaneas, generándose así lo que se conoce en el ambiente como un DDOS (Ataque de denegación de servicio distribuido).

Este se puede considerar el climax de la presentación, el público estalló en aplausos. Sin embargo, los presentadores aún tenían un as bajo la manga. Mencionaron que ciertas plataformas licenciadas de gestión de publicidades (estas pueden ser descargadas directamente al servidor web) poseían vulnerabilidades que permitían modificar las publicidades, reduciendo todo el procedimiento antes mencionado a la explotación del servidor y a la inyección del IFRAME malicioso.

Para concluir, recomendaron la utilización de herramientas de bloqueo de publicidades y dejaron una pregunta abierta al publico: "¿Quién es responsable de esto? ¿Los browsers, los servidores, los servicios de publicidad?". Si bien este tipo de ataques no son algo nuevo, es notable que permanezcan 100% funcionales y no se hayan observado cambios en los sistemas para remediarlos o prevenirlos.

Sigan pendientes a este blog o a la cuenta de Twitter de ESET Latinoamérica para mantenerse informados de las principales novedades de los congresos de seguridad más importantes del mundo.

Joaquín Rodríguez Varela

Malware Lab Coordinator