Continuamos con la cobertura de la BlackHat, evento que está en su etapa de conferencias entre hoy y mañana en la ciudad de Las Vegas. En esta oportunidad, quiero compartir con ustedes los aspectos más destacables de la charla "Java Every-days, Exploiting software running on 3 billion Devices". El título de la disertación, brindada por los investigadores Brian Gorenc y Jasiel Spelman, lo dice todo: Java es una plataforma que se ejecuta en miles de millones de dispositivos en todo el mundo, y por lo tanto es muy atractiva para los cibercriminales. Ya hemos hablado de vulnerabilidades y malware en Java en este mismo blog, veamos qué nos trajo de nuevo la BlackHat.

En primer lugar, los disertantes intentaron contestar una pregunta básica: ¿por que Java? Hay varios motivos y los más importantes son los siguientes:

- Cantidad de usuarios: la tasa de uso mencionada anteriormente, de los cuales poco más de mil millones lo hacen desde equipos de escritorio.

- Multiplataforma: es una tecnología que se utiliza en diversos dispositivos y plataformas.

- Actualizaciones: una política de actualizaciones no tan eficiente (se liberan parches 4 veces al año aproximadamente), más la cultura de los usuarios a mantenerlo con los parches al día. El 93% de los usuarios usan Java sin todos los parches disponibles.

Es a partir de este resumen que Gorenc y Spelman se animaron a definir a Java como "el mejor amigo de un atacante". Veamos algunas estadísticas más que confirman la tendencia de utilizar Java como plataforma de ataque a través de la explotación de vulnerabilidades.

Analizando la base de vulnerabilidades CVE y la liberación de parches por parte de Oracle, se identificó la existencia de 250 vulnerabilidades explotables remotamente que fueron corregidas en Java. Lo interesante de esto es cómo ha crecido. Por ejemplo, de todas estas vulnerabilidades 50 datan del año 2011 y 130 han sido identificadas solo en este primer semestre de 2013. Además, se mencionó que al menos hay 6 vulnerabilidades zero-day sin parchear por parte del fabricante y que se analizaron también para las estadísticas más de 50 mil códigos maliciosos que utilizan estas vulnerabilidades para su ejecución.

Luego, los disertantes comenzaron a explicar los detalles de algunas vulnerabilidades, donde se destacaron e identificaron como las más importantes las siguientes: CVE 2013-1488, CVE 2013-1491, CVE 2013-0402 y CVE 2013-0401, todas ellas identificadas con severidad 10 en la base.

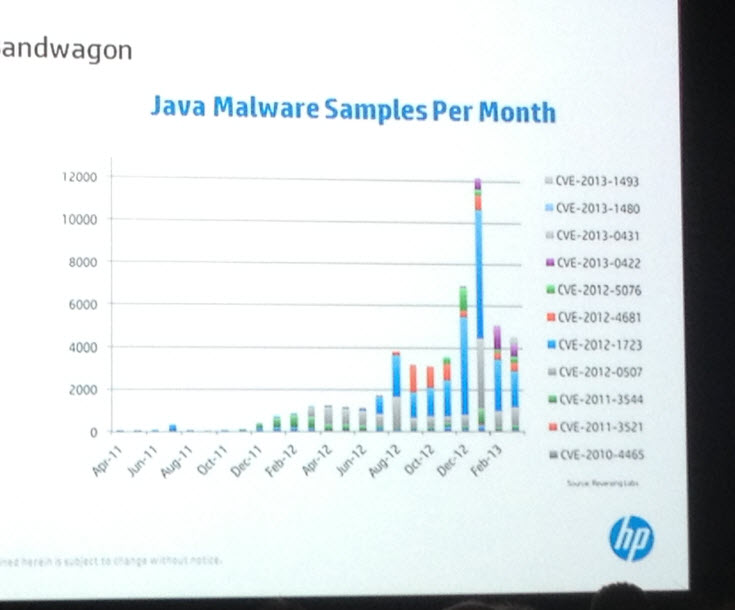

En cuanto al malware, se presentó una clara tendencia a la utilización de vulnerabilidades Java para la propagación de malware, y además una concentración a aquellas con mayor efectividad: se identificaron 12 mil muestras únicas que utilizaban solo 9 vulnerabilidades, es decir, que por cada una de estas vulnerabilidades se crearon más de 1300 códigos maliciosos.

En la siguiente imagen (tomada directamente de las diapositivas, sabrán disculpar la calidad), se puede observar cómo ha crecido el malware que utiliza vulnerabilidades de Java:

Allí pueden observar cómo en enero de este año se nota (en segmento azul) una vulnerabilidad destacada, se trata de la CVE-2012-1723, la cual ya habíamos destacado en este mismo blog como una de las más explotadas en sitios web en Latinoamérica.

Ya finalizando destacó cómo otro de los motivos del amplio uso de vulnerabilidades Java, la también amplia disponibilidad de estos exploits tanto en Exploit Kits como en herramientas de Penetration Testing.

Como estadística de cierre, Zero Day Initiative recibió estos últimos 9 meses más de 50 reportes de vulnerabilidades zero-day en Java, valores muy superiores a los periodos anteriores.

Hace un par de años augurabamos la tendencia del malware multi-plataforma. Hoy en la BlackHat seguimos confirmando no solo dicha tendencia, sino también como Java se ha convertido en la tecnología referente para este tipo de ataques. Sin lugar a dudas seguiremos hablando del tema a lo largo del año, esperando que las condiciones que propician este escenario, desde la política de parcheo del fabricante hasta las costumbres de los usuarios, puedan seguir mejorando para limitar un poco más el accionar de los cibercriminales.

Sigan conectados al blog o a la cuenta de Twitter de ESET Latinoamérica que los mantendremos informados de las principales novedades de los congresos de seguridad más importantes del mundo.

Sebastián Bortnik

Gerente de Educación y Servicios