Hace unos días analizamos las diversas alternativas en la adquisición de imágenes forenses. Hoy se mostrará el acondicionamiento de una suite forense y los pasos previos a la realización de este tipo de tareas.

Para empezar, supondremos un escenario en el cual se debe crear una imagen forense de un determinado disco, sin desconectarlo de la computadora, mediante la utilización de una distribución Linux en modo Live. Este escenario es el más sencillo ya que sólo se requiere una memoria USB para bootear la suite forense y un disco con suficiente capacidad para almacenar la imagen que se va a adquirir. Este disco no pertenece a la computadora a tratar; sino que es un disco en el cual se transportará la información obtenida. Teniendo esto en cuenta, se sugiere cifrar el disco ante la posibilidad de pérdida o robo. Por ello, en las pruebas realizadas se utilizó TrueCrypt para cifrar el disco de destino, si bien la velocidad de copia se verá disminuida por la aplicación de esta medida, es un nivel más de seguridad a aplicar.

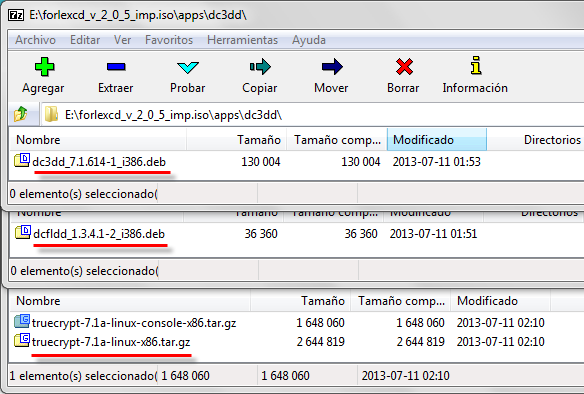

Luego, a la hora de elegir una distribución, se utilizará ForLEx, la cual está basada en Debian y se caracteriza por ser liviana, flexible y orientada a aplicaciones de Informática Forense. Además, incluye la herramienta FTK Imager, la cual es muy útil para adquisiciones forenses y no está presente en versiones Live de otras distribuciones. Debemos considerar también, que se pueden agregar en forma sencilla al Live USB aquellas herramientas que creamos convenientes, copiándolas en la carpeta apps, por ejemplo. En la siguiente imagen observamos que se han añadido las herramientas TrueCrypt, dc3dd y dcfldd:

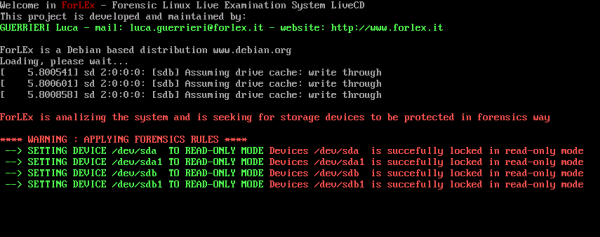

Cuando se considere que la distribución está lista, se puede grabar en la memoria flash USB. Luego, se utilizará la misma, teniendo mucho cuidado de que se bootee desde el dispositivo USB, y no desde el disco local, para evitar que se altere el estado del disco. Efectivamente, en la siguiente imagen podemos observar que cuando ForLEx se inicia, carga los discos en modo de sólo lectura en forma automática:

El siguiente paso consiste en instalar aquellas aplicaciones que se han añadido al Live USB. Cabe aclarar que, si bien se podrían descargar las aplicaciones, no podemos contar con que tendremos una conexión a Internet en la máquina a adquirir. La instalación es tan sencilla como ejecutar un solo comando dpkg por herramienta, aunque en el caso de TrueCrypt la instalación es a través de menús y se muestra en la siguiente captura:

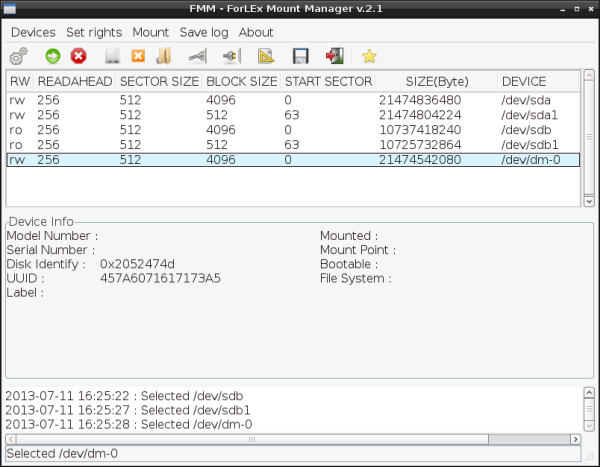

Luego, si accedemos al Gestor de Discos de ForLEx, veremos que todos los discos, tanto el de la computadora como el que usaremos de destino, están en modo de sólo lectura. Por ello, deberíamos cambiar al modo lectura-escritura en el disco de destino, para poder almacenar la imagen forense. A continuación, se debe montar la partición del disco de destino con TrueCrypt, dado que la misma se encuentra cifrada. Como resultado de esta operación, se observa un nuevo dispositivo, que es donde se deberá copiar la imagen forense a realizar. Esto se ilustra en la siguiente imagen:

Podemos ver que el dispositivo en /dev/sda es el disco de destino, en modo de lectura-escritura, y que su tamaño es de 20 GB (21474836480 bytes). Luego, se encuentra el disco local a adquirir, /dev/sdb, en modo de sólo lectura, y /dev/dm-0, que es la partición montada por TrueCrypt. Esta se corresponde con sda1, pero sin cifrar.

Es en este punto que estamos listos para realizar la imagen del disco, pudiendo utilizar cualquiera de las herramientas con que contamos en esta distribución personalizada. En un próximo post se hará una comparación entre las herramientas de adquisición de imágenes, analizando medidas de rendimiento, facilidad de uso e información provista por cada una.

Matías Porolli

Especialista de Awareness & Research