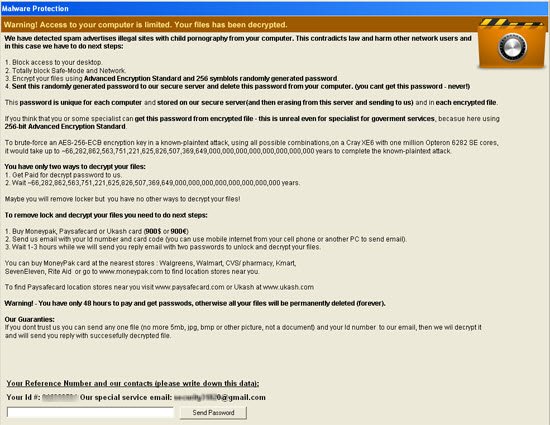

En la última semanas hemos recibido varios reportes de usuarios que fueron afectados por la nueva variante de la amenaza denominada "Anti-child Porn Spam Protection 2.0", y la forma en que esta amenaza se propaga nos permitirá reflexionar respecto a cómo se está gestionando la seguridad en las empresas. Se trata de un ransomware que cifra el contenido del equipo con una contraseña generada pseudo aleatoriamente y posteriormente bloquea el equipo con una pantalla como la siguiente:

Generalmente ante este tipo de incidentes (infecciones en cantidad que afectan particularmente a una región) recibimos en el Laboratorio de Análisis de Malware de ESET Latinoamérica diversas consultas de empresas que solicitan ayuda ante problemas tecnológicos como que su antivirus no detectó la amenaza o que algún equipo en cuestión tenía el antivirus deshabilitado o desactualizado. Sin embargo, en esta oportunidad tuvimos además de reclamos externos, algunos incidentes en clientes nuestros cuando la amenaza era detectada por ESET NOD32 Antivirus (como Win32/FileCoder.NAC o Win32/FileCoder.NAG) y las empresas manifestaban tener el producto instalado y actualizado correctamente. Entonces, ¿qué había ocurrido? A partir del análisis de los equipos y el seguimiento de los casos, podremos aprender algo sobre esta amenaza.

Para que se comprenda correctamente la metodología de infección, veamos las etapas de infección:

- Identificación: El ataque comienza cuando los atacantes localizan un servidor (por lo general Windows 2003 Server) que posea publicado en Internet el servicio de Escritorio Remoto (Remote desktop, puerto 3389).

- Acceso: Luego proceden a explotar algún tipo de vulnerabilidad, ya sea ataques de fuerza bruta en búsqueda de credenciales por defecto o usuarios con contraseñas débiles o directamente algún bug que permita la ejecución de código remoto en este servicio (como por ejemplo las vulnerabilidades MS13-029 o MS13-020).

- Elevación de privilegios: En caso de conseguir credenciales con permisos de administrador este ítem es obviado. Caso contrario proceden a ejecutar algún otro exploit que permitan la ejecución de código arbitrario con permisos de administrador.

- Desproteger el equipo: Una vez que logran tener privilegios dentro del sistema, proceden a desactivar cualquier herramienta de seguridad, ya sean soluciones Antivirus o herramientas de monitoreo. En el relevamiento de equipos afectados pudimos encontrar diversas soluciones de seguridad deshabilitadas.

- Cifrado: Luego proceden a descargar y ejecutar la amenaza en cuestión la cual, de manera automática, cifra (comprime con contraseña generada aleatoriamente) todos los archivos cuya extensión se alguna de las siguientes ".txt, .xls, .xlw, .docx, .doc, .cer, .key, .rtf, .xlsm, .xlsx, .xlc, .docm, .xlk, .htm, .chm, .text, .ppt, .djvu, .pdf, .lzo, .djv, .cdx, .cdt, .cdr, .bpg, .xfm, .dfm, .pas, .dpk, .dpr, .frm, .vbp, .php, .js, .wri, .css, .asm, .html, .jpg, .dbx, .dbt, .dbf, .odc, .mde, .mdb, .sql, .abw, .pab, .vsd, .xsf, .xsn, .pps, .lzh, .pgp, .arj, .gzip, .gz, .pst, .xl". En algunos casos se registra incluso que se eliminaron de forma segura algún backup que se encontrara dentro del equipo. La contraseña utilizada para cifrar los archivos es creada en el momento de manera pseudo aleatoria, la cual es luego guardada dentro de un archivo de texto y enviada a los estafadores. De esta forma, no es posible replicar el escenario para obtener los datos para recuperar los archivos.

- Eliminación y bloqueo: Posteriormente se elimina de manera segura, utilizando la herramienta Sdelete de SysInternals, para evitar cualquier intento de recuperación de la misma y por último bloquean el equipo dejando solo visible la pantalla que se observa en la imagen superior donde se pide "rescate" (un pago de dinero) a cambio de la contraseña que decodifica los archivos.

Como se puede observar, a diferencia de ataques más tradicionales y masivos como gusanos (que explotan vulnerabilidades de forma automatizada) o troyanos (que utilizan Ingeniería Social para que la víctima ejecute el archivo), en este caso los ataques son realizados "manualmente" por el atacante explotando diversas vulnerabilidades en el sistema, poniendo en evidencia que la mera instalación de una tecnología de seguridad no es suficiente si no se acompaña con una correcta gestión de los recursos informáticos y la seguridad. ¿De qué sirve una solución de seguridad si la misma no está protegida por contraseña para su deshabilitación? ¿De qué sirve una solución de seguridad si el equipo donde está instalada posee vulnerabilidades que podrían permitir acceso con permisos administrativos al sistema? ¿De qué sirve una solución de seguridad si las contraseñas de acceso al sistema son débiles?

Hace años venimos trabajando en materia de educación y concientización y compartimos con las empresas la necesidad de trabajar la seguridad de forma holística, viendo la problemática de la protección de la información como la suma de las partes, como una disciplina que debe ser gestionada y con soluciones complejas, lejos de viejas estructuras donde bastaba la instalación de una serie de herramientas. Hoy en día, las empresas deben trabajar en un plan de gestión de riesgos donde se analice todo el "ecosistema informático" y no se vean los problemas de forma aislada, sino a través de los riesgos y de forma compleja y completa.

Para terminar, veamos cuáles son las mejores prácticas que podrían ayudar a las empresas no verse afectados por la amenaza "Anti-child Porn Spam Protection 2.0" u otras que posean comportamientos similares:

- Utilizar contraseñas fuertes (alfanuméricas de mínimo 12 caracteres de longitud y que contengan mayúsculas y algún carácter especial) para todos los usuarios.

- Deshabilitar cualquier usuario por defecto dentro del sistema que no este en uso.

- Preferentemente no tener publicado el servicio de escritorio remoto a Internet y de ser necesario, utilizar un puerto no estándar o, mejor aún, que solo sea accesible mediante conexiones de red seguras como son las VPN.

- Tener actualizado los equipos con todos los parches de seguridad correspondiente (recomendamos particularmente corregir ahora las dos vulnerabilidades antes mencionadas) y a la fecha.

- Proteger las configuraciones de los productos de seguridad con contraseñas fuertes. Este punto es clave, ya que de existir esta protección, en este caso la infección no se podría llevar a cabo.

- Contar con una política de backups que aloje los mismos dentro de sistemas protegidos y preferentemente aislados.

- Realizar auditorias de seguridad de manera regular dentro de la red para evaluar los riesgos y la seguridad de los equipos accesibles desde Internet.

Es importante destacar que a la fecha no existe una manera viable de poder recuperar los archivos cifrados, por lo que es de suma importancia que se apliquen las recomendaciones antes mencionadas.

Este tipo de estafas no son para nada nuevas, pero no obstante van evolucionando de manera tal que los archivos no puedan ser recuperados a menos que se pague. Es vital que no se realicen pagos a estos cibercriminales ya que no solo se estará incentivando este tipo de accionar, sino que tampoco existen garantías que la contraseña sea efectivamente enviada.

Joaquín Rodríguez Varela

Malware Lab Coordinator