La semana pasada se analizó el caso de Multi Locker, malware que secuestra la información para obtener rédito económico. Detectado por los productos de ESET como Win32/LockScreen.ANX, en este post se profundizará el análisis sobre esta amenaza con el objetivo de explicar aspectos como propagación, países afectados, y las otras funcionalidades que incluye el Panel de Control (C&C).

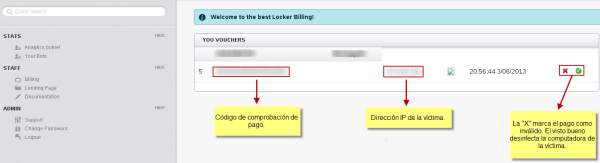

Como se mencionó en el post anterior, ransomware es un tipo de código malicioso que bloquea el acceso a la computadora con el objetivo de pedir dinero a cambio de devolverle el control al usuario. Por lo mismo, estos códigos maliciosos suelen informarle a la víctima que si paga, se le devolverá el acceso al sistema y archivos. Con respecto a este punto, Multi Locker implementa en el C&C una sección denominada Staff. Dicha opción agrupa todo lo relacionado al robo de dinero a través de la extorsión de la víctima. Allí se muestra el código de comprobación de pago que el usuario envía. También se muestra la dirección IP, el código de comprobación de pago, y fecha y hora en que ocurre el envío del supuesto pago. Asimismo, desde Staff el atacante también puede desbloquear la computadora de la persona en caso que el pago se concrete de acuerdo a lo estipulado por el ciberdelincuente (hacer clic en la imagen para agrandarla):

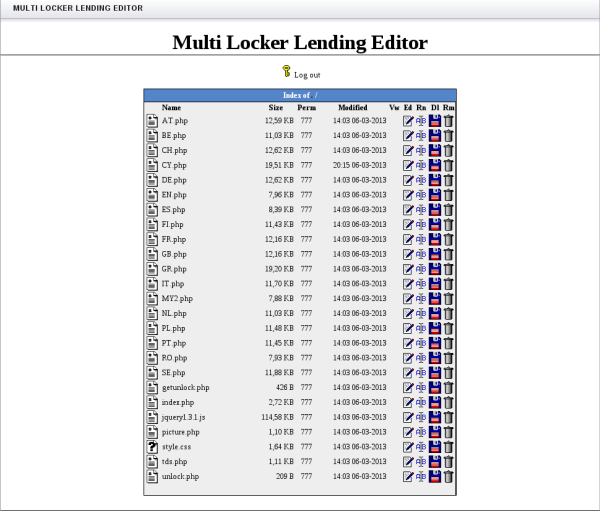

En caso que ese comando sea enviado, el código malicioso se remueve de la computadora de la víctima y también elimina su archivo para evitar que el usuario lo reporte a empresas como ESET para su detección posterior. En Staff el atacante también puede modificar los mensajes de extorsión ingresando a la subsección “Lending Page”. Es importante destacar que este crimepack incluye plantillas de campañas de propagación en varios idiomas como español, inglés, portugués, alemán, entre otros. Este punto demuestra que los cibercriminales se están ocupando de conseguir la mayor cantidad de víctimas posibles. La siguiente captura muestra la sección de edición de plantillas de Multi Locker:

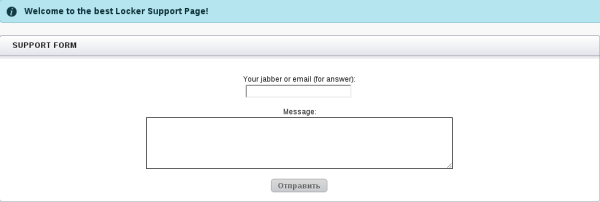

Cada archivo PHP que aparece es la plantilla que puede ser modificada por el atacante para actualizar las campañas de propagación. Finalmente, Admin agrupa opciones como la posibilidad de obtener “soporte” por parte del creador de este crimepack, el cambio de contraseñas del panel y la posibilidad de cerrar sesión en el mismo. A continuación, se muestra una captura del formulario de “asistencia técnica”:

Considerando que Multi Locker incluye plantillas de campañas en varios idiomas, procedimos a investigar los índices de detección de la familia de códigos maliciosos (Win32/LockScreen) en América Latina.

LockScreen en Latinoamérica: México es el país más afectado

De acuerdo a las estadísticas obtenidas por el sistema de alerta temprana ESET Live Grid, en lo que va de 2013, las detecciones de LockScreen en México han aumentado casi tres veces con respecto a todo 2012. Asimismo, en 2012 México ocupaba la posición 37ª a nivel mundial de detecciones de LockScreen. En la actualidad, ascendió a lo posición 11ª, siendo en todos los casos, el país más afectado de América Latina por esta amenaza.

Como se mencionó en el primer post, se aconseja a que la víctima nunca pague el monto solicitado por el atacante. Hacerlo supone fomentar este tipo de negocio ilícito a través de la infección de amenazas que extorsionan al usuario. Por otro lado, y pese a que este tipo de malware ofrece la posibilidad de desinfectar la computadora afectada, el pago no garantiza que los cibercriminales vayan a ejecutar dicho comando. Por lo tanto, se recomienda tener una solución de seguridad instalada y actualizada para poder detectar y evitar estas amenazas a tiempo.

André Goujon, Especialista de Awareness & Research

Fernando Catoira, Analista de Seguridad