Desde el Laboratorio de Investigación de ESET Latinoamérica estamos analizando el caso de un troyano ransomware, es decir, un código malicioso que bloquea el acceso al sistema operativo hasta que la víctima pague, en este caso, 100 euros. En este post se analizará el funcionamiento de dicha amenaza y cómo los cibercriminales utilizan un Centro de Comando y Control (C&C) para manejar el malware y concretar el robo de dinero.

Como se ha discutido en otras ocasiones, la creación de la gran mayoría de códigos maliciosos obedece a la obtención de rédito económico por parte del cibercriminal. En este sentido, los troyanos bancarios roban información financiera de forma directa, gusanos como Dorkbot convierten la computadora en zombi para sustraer todo tipo de datos, y el phishing aunque no es malware, es una amenaza informática que busca manipular al usuario para que este ingrese información sensible. Pese a que las modalidades mencionadas anteriormente son las formas más comunes de obtención de ganancias ilícitas, los atacantes también emplean la extorsión como método para robar dinero.

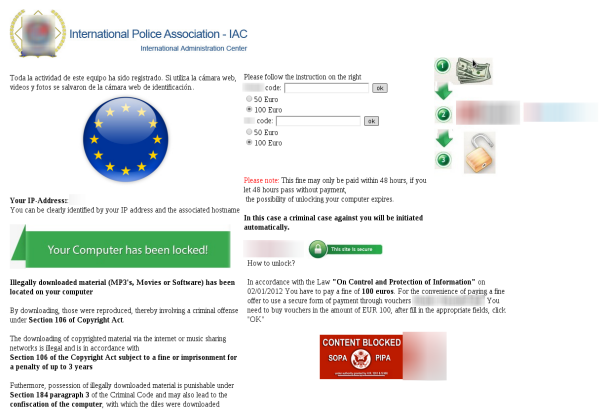

Este tipo de amenazas son los ransomware, códigos maliciosos que extorsionan a la víctima para que esta pague. Por lo general, los ransomware bloquean el acceso a la computadora y le solicitan a la víctima una suma de dinero a cambio del control del sistema. En otros casos más extremos, se borran o cifran los archivos del usuario y se exige dinero a cambio de los mismos. En estos escenarios son los propios códigos maliciosos los “encargados” de facilitar las instrucciones para llevar a cabo el pago y el posterior desbloqueo del sistema o ficheros secuestrados. Detectado por los productos de ESET de forma proactiva como una variante de Win32/LockScreen.ANX, este troyano procede a mostrar el siguiente mensaje una vez que la computadora ha sido infectada:

Tal como se puede observar, el mensaje falso amedrenta al usuario informándole que su computadora ha sido bloqueada debido a que la policía habría identificado que se está descargando material que infringe derechos de autor como MP3, videos y software. Para legitimar el mensaje, los cibercriminales utilizan algunos logos, mencionan a los proyectos de ley SOPA y PIPA, muestran la dirección IP de la víctima, y advierten que si esta en 48 horas no paga 100 euros, perderá la posibilidad de recuperar el acceso al equipo. Cabe destacar que LockScreen bloquea el acceso al sistema e imposibilita que se ejecute el Administrador de Tareas de Windows. Si se reinicia la computadora, el código malicioso vuelve a ejecutarse e impide nuevamente el acceso al sistema operativo. Cabe destacar que los ransomware suelen estar diseñados para el mercado ruso, por lo tanto, los mensajes se encuentran escritos en dicho idioma. No obstante, esta variante de LockScreen demuestra que los atacantes se están concentrando en otros mercados al utilizar español e inglés como lenguajes en los textos.

Con respecto a las instrucciones de pago, a la víctima se le ofrecen dos servicios legítimos para poder transferir la suma de dinero solicitada. En ambos, la persona debe abonar el monto para luego recibir un código de diecinueve dígitos en el primer caso (1), y de dieciséis en el segundo (2) que comprueba que dicha operación se realizó correctamente. Para que los cibercriminales puedan concretar el procedimiento, le piden a la víctima dicho código de verificación para cobrar el dinero. A continuación, se muestra la parte del mensaje extorsivo encargada de facilitar el pago:

Hasta el momento hemos analizado este caso desde la perspectiva del usuario. En los siguientes párrafos se describirá el funcionamiento de esta amenaza desde el lado del cibercriminal, es decir, cómo maneja este malware para lograr la extorsión.

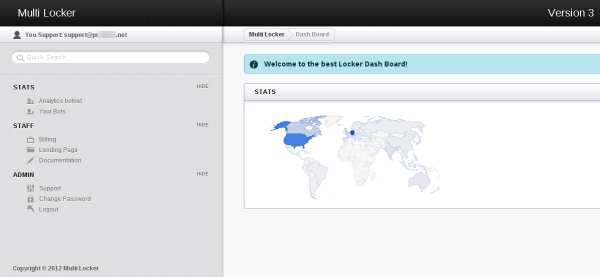

Multi Locker Versión 3: El C&C

De modo similar a otros paneles investigados por el Laboratorio de Investigación de ESET Latinoamérica, Multi Locker 3 solicita las credenciales pertinentes para otorgarle acceso al cibercriminal. Luego, el panel se divide en tres categorías: Stats, Staff y Admin. La primera está relacionada con las estadísticas de computadoras infectadas. Allí se muestra la cantidad de equipos infectados con LockScreen y el país de dónde proviene cada conexión. Este punto es otra muestra de que los ciberdelincuentes están ampliando los mercados de potenciales víctimas de ransomware. La siguiente captura muestra la sección STATS de Multi Locker:

Todavía nos encontramos analizando esta amenaza, por lo tanto, en una próxima entrega se profundizará en las otras secciones del panel como Staff y Admin. Mientras ampliamos la información, es importante que el usuario nunca pague en caso de infectarse con un ransomware. Hacerlo supone fomentar el negocio ilícito de este tipo de amenazas y en ningún caso garantiza el desbloqueo del sistema. Los usuarios que tengan instalada una solución de seguridad como ESET Smart Security están protegidos frente a códigos maliciosos como la familia LockScreen. En caso de computadoras infectadas, recomendamos la lectura del artículo de la KB ¿Cómo uso mi CD/DVD o dispositivo USB de ESET SysRescue para explorar y limpiar mi sistema? para facilitar la remoción de malware.

André Goujon, Especialista de Awareness & Research

Fernando Catoira, Analista de Seguridad