Los atacantes utilizan diversas técnicas de Ingeniería social con el fin engañar a las potenciales víctimas para que ingresen a servidores maliciosos y se infecten. Las URL juegan un rol fundamental a la hora de que los usuarios tomen una decisión sobre el posible acceso a un sitio web.

Desde hace tiempo venimos informando sobre como la Ingeniería Social es utilizada por los ciberdelincuentes a través de falsos correos. Una de las técnicas más comunes es incorporar imágenes en los correos que apuntan a direcciones URL maliciosas. De esta manera, el usuario hace clic sobre el enlace y es dirigido al sitio malicioso o de phishing sin que lo perciba. Es por esto que hemos hecho publicaciones sobre las short-urls y cómo prestar atención a las mismas. Sin embargo, existen algunas características adicionales a las que se les debe tener en consideración ya que los atacantes utilizan otro tipo de técnicas para convencer a la víctima de que haga clic sobre el enlace.

Enlaces acortados

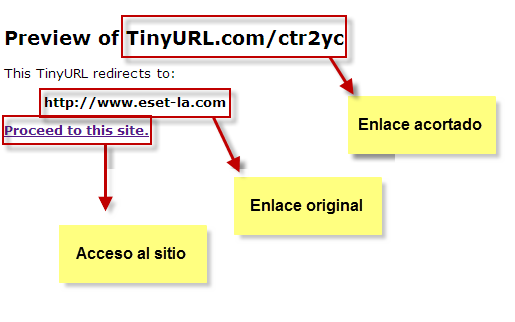

En las redes sociales suelen utilizarse servicios de acortadores de enlaces, sobre todo en plataformas de microblogging como Twitter. En el caso de sospechar del enlace, es posible conocer el verdadero sin necesidad de acceder y correr el riesgo de infectarse. Por lo general, los propios servicios de acortadores ofrecen esta característica. Por ejemplo, TinyURL ofrece la forma de hacer una preview (visualización previa) antes de acceder al sitio en cuestión:

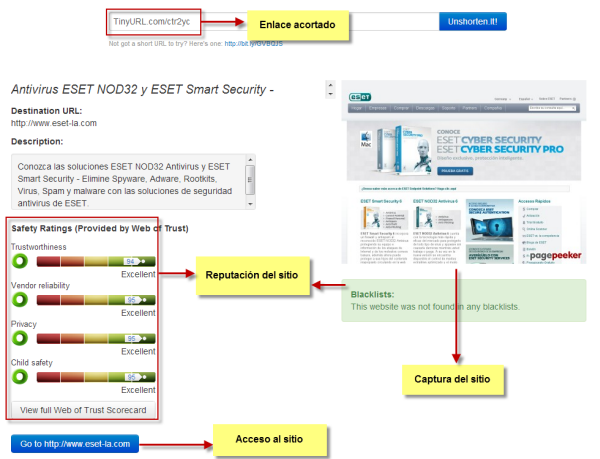

Existe otra alternativa que permite obtener información adicional sobre el verdadero enlace que se encuentra detrás del enlace acortado. El sitio Unshorten.it permite ingresar el enlace acortado y obtener el verdadero enlace mostrando, además, una captura del sitio y un pequeño reporte sobre la reputación del mismo. A continuación se muestra una captura:

Enlaces compuestos

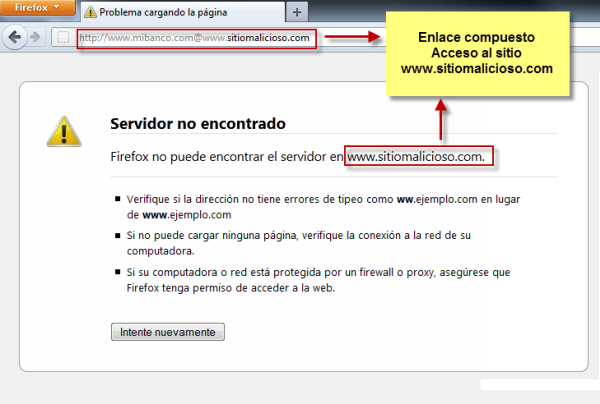

Otro tipo de enlaces son aquellos compuestos. A veces, estos enlaces suelen confundir al usuario y podría terminar ingresando a un sitio malicioso debido al desconocimiento sobre cómo resolver este tipo de direcciones. Un tipo de enlace, por ejemplo, que suele encontrarse en campañas maliciosas podría tener el siguiente formato:

En este tipo de direcciones, es importante entender que la dirección efectiva es la que se encuentra a la derecha del símbolo “@”. Algunos navegadores, tales como Chrome o Firefox, la resuelven automáticamente sin ningún tipo de alerta:

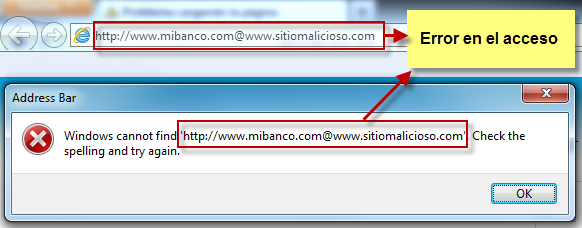

En el caso de Internet Explorer, este tipo de direcciones no permite resolverlas, por lo que arroja un error:

Más allá del tipo de navegador que se utilice, se debe tener en cuenta cual es la dirección web que realmente será accedida en caso de que se haga clic sobre un enlace de esta naturaleza.

Enlaces ofuscados

Quizás este tipo de enlaces son los menos comunes. En este caso, el atacante suele ofuscar una dirección web maliciosa utilizando notación decimal, hexadecimal u octal. El siguiente ejemplo se corresponde con el sitio de Google en las tres notaciones correspondientes:

- 74.125.131.105 (dirección IP en notación decimal).

- 0x4a.0x7d.0x83.0x69 (dirección IP en notación hexadecimal).

- 0112.0175.0203.0151 (dirección IP en notación octal).

Además, este tipo de notación puede ser utilizada en enlaces compuestos tal como se explicó anteriormente.

De esta forma, es importante que los usuarios consideren estas alternativas que pueden ser utilizadas por los ciberdelincuentes para infectar a una mayor cantidad de potenciales víctimas. Además, recordamos la importancia de la lectura de nuestra guía para identificar correos falsos y nuestros 10 consejos para no infectarse para adquirir buenas prácticas a la hora de utilizar Internet.

Fernando Catoira

Analista de Seguridad