A cumplirse una semana de la alerta del Laboratorio de ESET Latinoamérica en relación al gusano de Skype, todavía seguimos siendo testigos de cómo esta infección masiva que se propagó en toda la región y el resto del mundo, sigue causando estragos. Como habíamos anunciado, seguimos publicando los nuevos datos que obtenemos de la investigación. En el presente post compartiremos con ustedes detalles de los códigos maliciosos y las técnicas utilizadas en este caso en particular y entendiendo la magnitud del caso.

Los inicios de la epidemia

Durante la tarde del Lunes de la semana pasada, miles de usuarios en comenzaron a recibir distintos mensajes de sus contactos con un enlace que suponía ser una foto que los involucraba, pero que en realidad propagan un código malicioso detectado por la heurística avanzada de ESET Smart Security como una variante de Win32/Gapz.E en realidad perteneciente a una familia de amenazas conocida como Win32/PowerLoader.A. Este código malicioso, infectaba el equipo y comenzaba a propagar los mismos mensajes con los que el usuario se infecto a todos sus contactos, su detección se asocia a la utilización de un avanzado packer conocido como Power Loader, que es capaz de saltar las protecciones del sistema e inyectar un dropper directamente en uno de los procesos principales del sistema: explorer.exe.

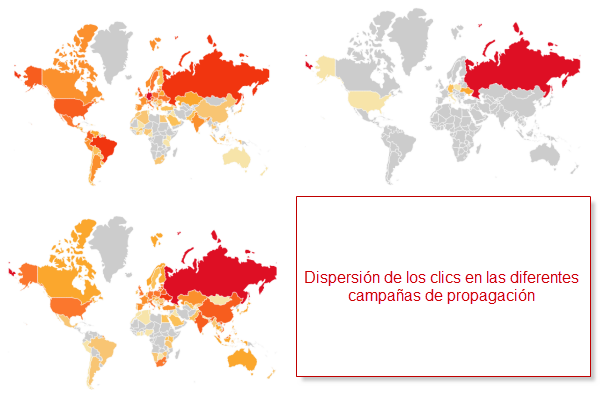

A medida que las horas pasaron, distintos enlaces acortados por goo.gl recibieron varios miles de clics, elevando los niveles de alerta y preocupando a los usuarios acerca de las funcionalidades maliciosas que esta amenaza podría tener. En unas pocas horas, la cantidad de clics llego casi a los 500.000 y los sistemas de alerta temprana de ESET corroboraron que durante este primer período el 67% de las detecciones se encontraron en América Latina. Repercutiendo en distintos medios de comunicación y redes sociales.

Durante el segundo día de actividad se actualizaron los módulos de propagación de la amenaza, incorporando la utilización de otros acortadores de URL como Bit.ly o Fur.ly como algunos ejemplos, lo que continuó atrayendo usuarios y que, engañados a través de esta técnica de Ingeniería Social descargaran actualizaciones de esta amenaza elevando la cantidad de hasta llegar a más de 750.00 clics y contando, en los últimos días continúan las actualizaciones de los códigos maliciosos pero la cantidad de usuarios que están cayendo en el engaño ha disminuido.

Acortadores, efectividad y distribución geográfica

Los cambios en los acortadores de URL parecían una técnica de los cibercriminales para mantener su efectividad en la propagación, y a medida que continúo la emisión de comandos por parte del panel de control hemos relevado más de 30 direcciones URL diferentes acortadas con varios servicios. Del total de direcciones utilizadas, 12 de ellas habían sido acortadas con el servicio provisto por Google (goo.gl), cuyos enlaces dirigían a un código malicioso detectado por los productos de ESET como Win32/Rodpicom.C, este gusano es el responsable de la propagación de los mensajes a través de Skype, Gtalk y otros servicios de mensajería instantánea.

Si bien al inicio de esta campaña de propagación de malware, la mayoría de los usuarios afectados correspondían a América Latina, la variante de Win32/Rodpicom utilizada es capaz de identificar el idioma del sistema y utilizarlo para enviar el mensaje a los contactos del usuario. Esta capacidad fue la responsable de que la dispersión de este código malicioso sea tan masiva y que los reportes se incrementaran luego en Europa y otros continentes. Algunos de los países más afectados fueron Rusia, Alemania, Italia, Brasil, y Colombia entre otros, tal como lo habíamos reportado.

Los enlaces más efectivos fueron los utilizados durante las primeras horas, y a medida que se emitieron las alertas y notificaciones a los usuarios la actividad en estos enlaces comenzaron a disminuir, pero sin embargo todavía se nota una cierta actividad. Además hay que tener en cuenta que según las estadísticas provista por los diferentes acortadores de URL más del 88% de los clics provinieron de sistemas corriendo algún sistema operativo de Microsoft.

Infección y acciones principales

Los puntos más peligrosos de este ataque se encuentran durante la etapa de infección del sistema. Tal como mencionamos anteriormente, los códigos maliciosos propagados en este ataque han sido empaquetados con una versión de PowerLoader que cumple dos funciones principales. Primero infecta el sistema, salteando las protecciones del mismo e inyectando dentro de uno de los procesos principales del sistema dos archivos ejecutables que contienen lo que se conoce como Payload y luego crea una entrada en el registro de Windows para ser ejecutado al siguiente inicio. Dentro de la información contenida en el ejecutable es posible identificar 3 direcciones URL distintas, una correspondiente al Panel de Control principal que se contactará cada 15 minutos, para recibir nuevas órdenes o de dónde descargar los ejecutables.

Durante la comunicación con el C&C se envía información propia de la máquina componiendo lo que se conoce como bot_id, que incluye información tal como el tipo de sistema, versión y lenguaje que le van a permitir al atacante identificar la cantidad de usuarios reales que se han infectado con su código malicioso. Hasta el momento hemos capturado 7 amenazas diferentes relacionados con este ataque 2 identificadas como Win32/PowerLoader y 5 como Win32/Rodpicom.C.

Mensajeros afectados

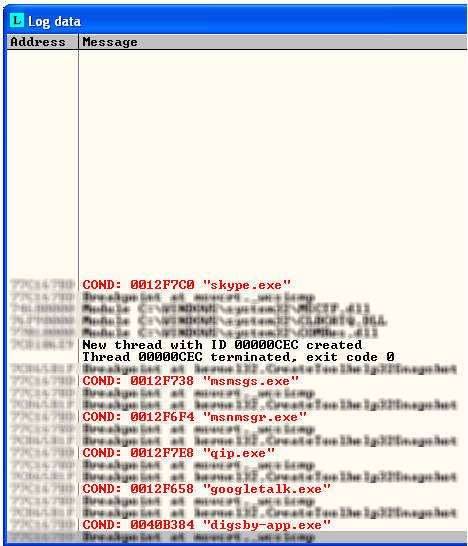

Si bien la propagación a través de Skype fue el vector más efectivo y de mayor importancia en relación a este caso, no ha sido el único. Al igual que otras amenazas como por ejemplo Win32/Dorkbot, Rodpicom se propaga a través de varios mensajeros instantáneos. Un análisis de los archivos ejecutables que encontramos en un sistema infectado muestran que busca por los siguientes procesos al ejecutarse:

En el listado anterior, correspondiente a un trace realizado a una de las muestras se puede corroborar que Rodpicom además de propagarse por Skype es capaz de hacerlo a través de GTalk, Windows Messenger, Digsby (Una aplicación que permite conectarse a cuentas de Facebook, GTalk, ICQ entre otras) y una versión de Quiet Internet Pager.

Los resultados de este caso resaltaron la importancia de los planes de contingencia y mitigación de amenazas para muchas empresas. Los niveles de propagación han sido altos y llamativos en relación al corto período de tiempo que le llevó a esta amenaza afectar a miles de usuarios. Por otro lado, ha través de los diferentes comunicados realizados por el Laboratorio de ESET hemos visto como la heurística de los productos antivirus es capaz de alertar sobre nuevas variantes de códigos maliciosos aún antes de conocer en detalle las capacidades de los mismos. Finalmente, entender que técnicas de Ingeniería Social utilizadas hace años, siguen teniendo una efectividad muy alta y le permiten a los atacantes saltear las barreras de protección y continuar afectado a los usuarios. Cambiaron los programas que usamos pero las técnicas son igual de efectivas.

Pablo Ramos

Security Researcher