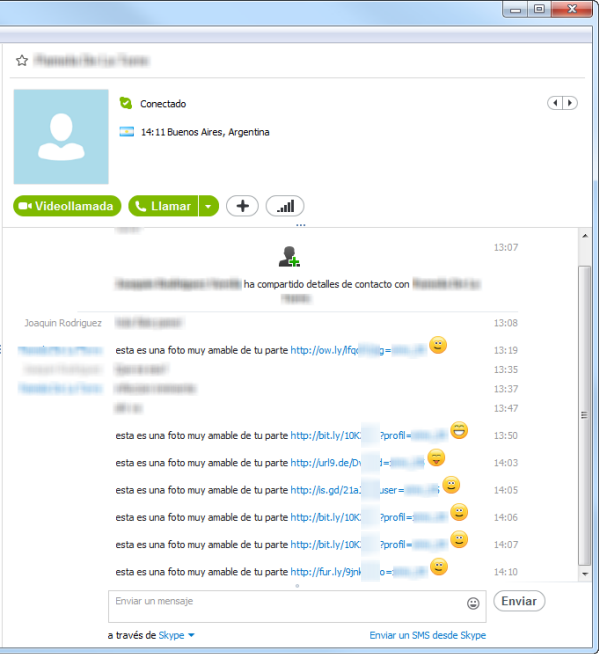

Hoy por la mañana reportabamos un gusano informático que se está propagando por Skype desde el día de ayer, y ahora los actualizo con algunos de los hallazgos más importantes de la investigación hasta el momento: la amenaza también se propaga por Gtalk y está utilizando nuevos acortadores de URL como bit.ly, ow.ly y fur.ly, entre otros. Paso a resumirles y mostrarles los datos que hemos obtenido en el transcurso de la mañana. La amenaza es detectada por la firma genérica win32/Gapz.E, ya que la misma utiliza el mismo dropper (Power Loader) para ejecutar las amenazas en el sistema.

En primer lugar, en las últimas horas los usuarios infectados volvieron a enviar enlaces y esta vez dejaron de utilizar el acortador de URL de Google (goo.gl) y comenzaron a utilizar otros servicios, entre los que ya hemos identificado:

- bit.ly

- ow.ly

- urlq.d

- is.gd

- fur.ly

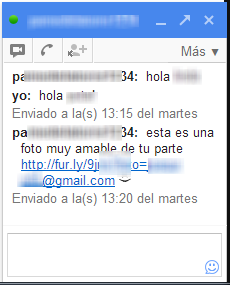

Asimismo, en el análisis realizado por el Laboratorio de ESET Latinoamérica, ya pudimos confirmar que la amenaza también se propaga por Gtalk, tal como habíamos anunciado en el post anterior. En el mismo análisis pudimos observar como funciona en el equipo infectado, si el usuario se loguea en Skype, la ventana se cierra y el usuario pierde control de la misma, no pudiendo acceder a la aplicación.

Finalmente, con estos nuevos enlaces, podemos seguir confirmando que la amenaza se sigue esparciendo a velocidades poco frecuentes, obteniendo cientos de clics por segundo en sus nuevos enlaces. En la siguiente imagen se puede observar cómo tan solo uno de los enlaces de bit.ly que se estuvieron propagando obtuvo más de 10 mil clics en unas pocas horas, a un crecimiento de más de 100 clics por minuto:

También podemos confirmar que usuarios que ya se han infectado, pueden ejecutar ESET Online Scanner (en modo seguro con funciones de red) y así eliminar la amenaza de forma gratuita. Seguimos investigando para conocer más en profundidad la amenaza, y los mantendremos informados.

Sebastián Bortnik

Gerente de Educación y Servicios