Es notable como distintos acercamientos a un mismo problema pueden arrojar resultados similares y más valioso aún cuando cuando uno de esos métodos se destaca por arrojar aún más información que el otro. Esto usualmente aplica a las dos técnicas utilizadas para analizar malware: análisis dinámico y análisis estático. En esta serie de post se observará la información obtenida utilizando ambos métodos para una misma muestra o amenaza.

La semana pasada ingresó a nuestro sistema de recepción de muestras un archivo detectado por ESET NOD32 Antivirus como Win32/Ainslot.AA worm. El nombre de la detección nos llamó la atención por tratarse de la primera variante de esta amenaza (determinado por las dos letras A al final de su nombre). Luego de iniciar una máquina virtual para este fin y descargar la amenaza, comenzamos realizando un análisis dinámico. Este tipo de análisis implica que, dentro de un entorno controlado como es una máquina virtual (VMware Workstation) correctamente configurada, se inician una serie de programas de monitoreo para luego ejecutar la muestra y ver qué cambios o acciones realiza en el sistema. En este caso utilizamos herramientas como Process Monitor, Process Explorer, FakeNET y Wireshark.

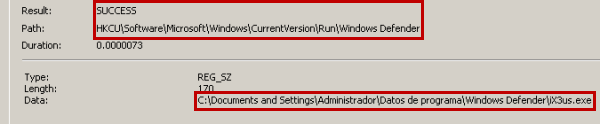

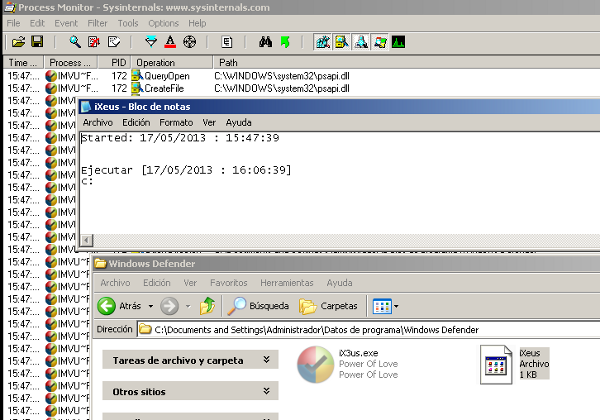

A primera vista, luego de la ejecución de la amenaza y gracias a la utilización de la herramienta Process Monitor, pudimos averiguar a dónde se copiaba la amenaza para garantizar su permanencia en el sistema y que a su vez generaba un archivo de control de ejecución, a modo de registro. A continuación se puede observar esto en detalle:

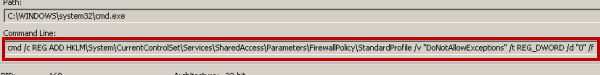

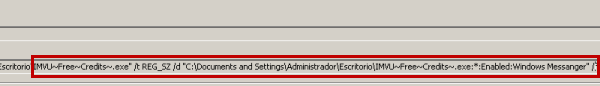

Luego, y gracias al mismo programa, pudimos determinar qué llaves de registro eran creadas o modificadas. Como se observa a continuación, la amenaza no solo garantiza su ejecución luego de un reinicio del sistema sino que también deshabilita el Firewall de Windows y agrega una excepción dentro de la lista de programas permitidos del Firewall:

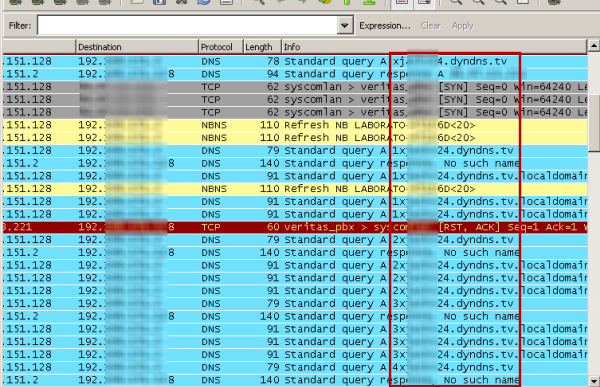

Mediante la utilización de Wireshark, pudimos determinar que el archivo intentaba conectarse a varios dominios registrados dentro de DynDns cuyos nombres eran consecutivos. Ninguno de estos dominios se encontraba activo, salvo uno, el cual no parecía brindarle a la amenaza la respuesta que ésta esperaba. A continuación se puede observar lo mencionado:

Es evidente que la amenaza busca recibir instrucciones remotamente y la cantidad de dominios utilizados es para evitar perder el control de las máquinas afectadas. Cabe destacar que la utilización de dominios con IP dinámica, como los que otorga DynDns, tiene como objetivo poder reutilizar dicho dominio si la dirección IP del centro de control de la amenaza es bloqueado o dado de baja.

Si bien realizando un análisis dinámico pudimos obtener una cantidad considerable de información relacionada al comportamiento de la amenaza y las modificaciones que realiza al sistema, aún desconocemos el objetivo de la misma y el hecho que los servidores de control estén caídos no es de mucha ayuda. Aquí es cuando la opción del análisis estático es muy útil, ya que nos permite ver información que incluso el desarrollador malicioso no le gustaría que se accediera. En la próxima entrega de este post continuaremos con el análisis de esta amenaza y descubriremos información mucho más valiosa. ¡Hasta la próxima!

Joaquín Rodríguez Varela

Malware Laboratory Coordinator