En el Laboratorio de Investigación de ESET Latinoamérica hemos recibido una campaña de phishing destinada a usuarios de un conocido banco chileno. A diferencia de otros casos, en esta oportunidad los atacantes implementaron algunas técnicas que aunque no son del todo nuevas, tampoco suelen observarse de forma frecuente.

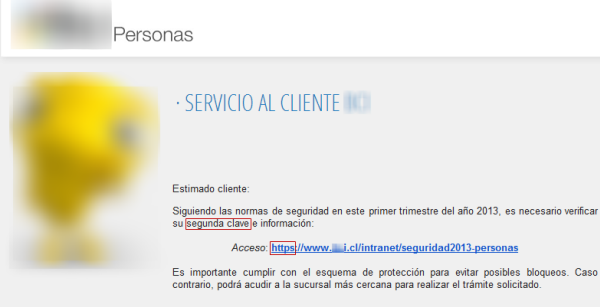

Este ataque llega a través de un correo electrónico cuyo asunto es “Importante”. En el cuerpo del mensaje se le informa al usuario que de acuerdo a unas supuestas normas implementadas en 2013, es necesario que ingrese su “segunda clave” y otros datos. A continuación, se muestra una captura del correo. En rectángulos rojos aparecen marcados dos elementos que llaman la atención:

En primer lugar, destaca la dirección que utilizaron los ciberdelincuentes para camuflar el enlace malicioso. Tal como se puede observar, esta comienza por https como forma de legitimar el ataque y disminuir la posibilidad de que el usuario sospeche que se trata de un fraude. Luego, y como se mencionó anteriormente, los cibercriminales indican en el mensaje que la persona deberá ingresar una segunda clave. Por lo general, y en base a una encuesta realizada por ESET Latinoamérica, los datos más solicitados por los atacantes a través de un phishing son las credenciales de acceso con 81% y las tarjetas de crédito con 46%, sin embargo, en este caso no solo se solicita el RUT (número de identificación personal usado en Chile) y contraseña, sino también el factor de doble autenticación o token de seguridad. Si la persona no es precavida y visita el enlace, será dirigida a un sitio que luce casi idéntico al de la institución suplantada:

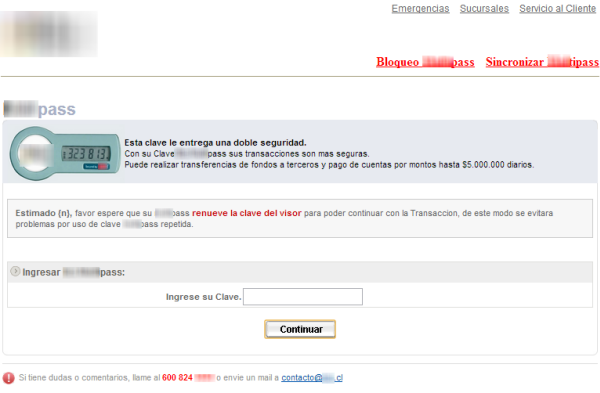

Un detalle visual que diferencia el sitio legítimo del fraudulento es que el segundo presenta problemas con las tildes (ver cuadrado rojo). En caso que la víctima ingrese su RUT y contraseña, el phishing solicita el factor de doble autenticación:

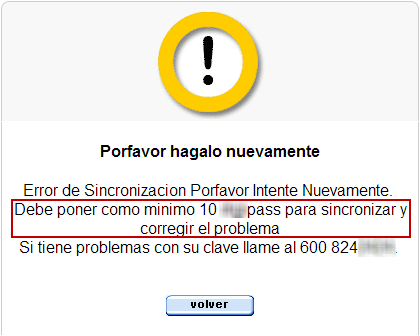

Si se ingresa el código requerido, el sitio malicioso le pide a la víctima que ingrese como mínimo, diez veces el factor de doble autenticación:

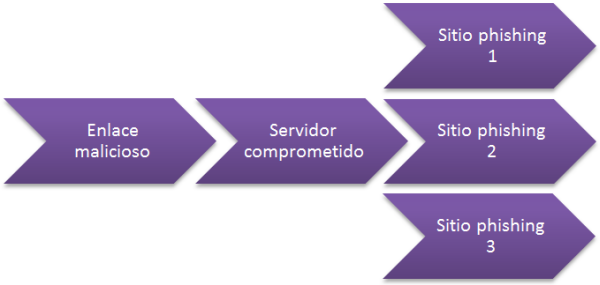

Esto se debe a que por lo general, estos sistemas de protección y los códigos que generan van cambiando con cada transacción o cuando transcurre un período de tiempo, por lo tanto, los atacantes intentan sobreponerse a este “inconveniente” solicitando el factor de doble autenticación diez veces. Pese a esto, un sistema de doble autenticación otorga un nivel de protección considerablemente mayor a otros métodos como la autenticación simple o la tarjeta de coordenadas. Por ejemplo, el tiempo con que cuenta un cibercriminal para ingresar el segundo código de seguridad es muy limitado. Más información sobre doble autenticación puede ser consultada en la publicación ¿El fin de las contraseñas? La autenticación simple cada vez más amenazada. También recomendamos activar este mecanismo en servicios como Apple y Facebook. Otro aspecto interesante de este phishing es la utilización de un servidor web vulnerado que redirige al usuario hacia otros sitios que van cambiando de forma aleatoria:

De este modo, los atacantes maximizan la posibilidad de obtener rédito económico al contar con varios sitios de phishing. Si por algún motivo uno falla, el servidor redirige a la víctima hacia otro. Una técnica similar fue utilizada en la campaña de Dorkbot a través de postales de amor. Aunque las estafas bancarias son un ataque informático antiguo, los cibercriminales continúan optimizando este tipo de amenaza con el objetivo de obtener mayores ganancias económicas. Asimismo, es importante recordar que ninguna empresa o institución financiera seria solicita información sensible a través de medios electrónicos como correo, redes sociales, etc. En caso de que reciba un mensaje así, le recomendamos que entre en contacto inmediatamente con la entidad antes de brindar cualquier tipo de información sensible.

André Goujon

Especialista de Awareness & Research