Hace algunos días, hemos recibido una campaña de propagación destinada a usuarios latinoamericanos. Aunque el correo electrónico en el que llega no es un elemento innovador, el código malicioso y otros aspectos de esta amenaza hacen que se trate de un caso un tanto particular. En este post analizaremos dichas características.

Detectado por los productos de ESET como Win32/Neurevt.A, este troyano llegó al Laboratorio de Investigación de ESET Latinoamérica a través de una campaña “clásica” en donde se le informa al usuario que ha recibido un mensaje multimedia (MMS). Sin embargo, posee un elemento diferenciador ya que se le informa a la potencial víctima que deberá aceptar un applet de Java para poder visualizar el supuesto mensaje. Al analizar el código fuente pudimos determinar que efectivamente la persona era dirigida a la ejecución de un archivo .JAR, no obstante, al momento de este análisis, dicho archivo no se encuentra disponible. Considerando el largo prontuario de vulnerabilidades que han afectado a Java, es altamente probable que ese applet haya sido diseñado para explotar algún agujero de seguridad para comprometer la computadora del usuario. Pese a esto, si el usuario no es precavido y hace clic en “Ver mensaje”, se inicia la descarga del archivo Mensaje.exe. A continuación se muestra una captura de la campaña:

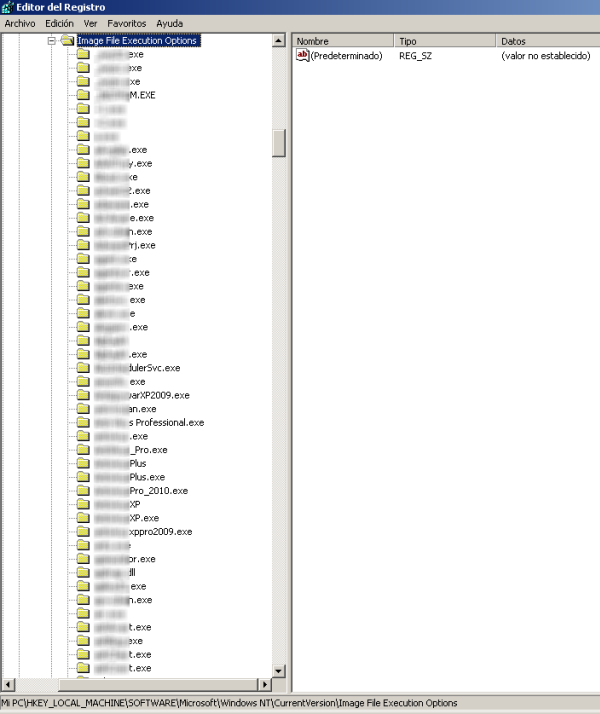

Si se ejecuta esta amenaza, Neurevt procede a copiarse en la carpeta Archivos de programaCommon Files. Posteriormente, agrega una entrada de registro en HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun con el objetivo de iniciarse con cada carga del sistema operativo. La entrada es creada bajo el nombre de “sysconfig” con el fin de confundir a un usuario y así, hacerle creer que se trata de una aplicación necesaria para el funcionamiento del sistema operativo. También crea otras entradas en el registro con el fin de interferir en el funcionamiento de varias soluciones de seguridad. Cabe destacar que si los productos de ESET están correctamente actualizados, Neurevt no podrá desactivar la ejecución del producto porque será removido antes de que pueda modificar dichos valores. A continuación, se muestra una captura donde se ve una extensa lista de soluciones de seguridad cuyo funcionamiento se ve interrumpido en caso de no estar actualizadas:

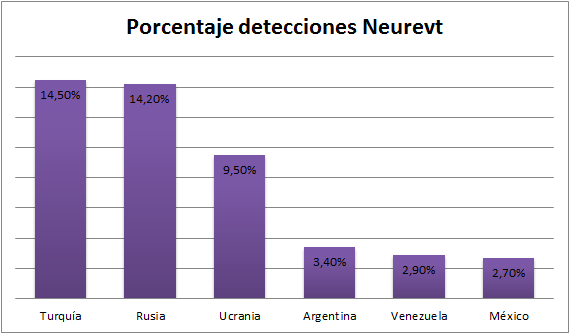

Este troyano ha sido diseñado para robar información sensible como credenciales de acceso a determinados servicios, datos del sistema operativo, de la computadora del usuario, entre otros. Su tasa de detección ha crecido en el último tiempo, sobre todo, en países de América Latina como Argentina, Venezuela y México. En el siguiente gráfico es posible observar el porcentaje de detecciones de Neurevt con respecto a los países más afectados:

Aunque a simple vista puedan parecer porcentajes pequeños, las estadísticas son considerables si se toma en cuenta que el período de análisis fue de solo dos meses. Asimismo, se puede deducir que en un principio, Neurevt infectaba principalmente a países como Turquía, Rusia y Ucrania, sin embargo, la aparición de campañas de propagación destinadas a usuarios latinoamericanos, y el aumento de las detecciones en naciones como Argentina, Venezuela y México demuestran que los cibercriminales están comenzando a utilizar este malware en nuestra región. Por otro lado, aunque no está directamente relacionado con este código malicioso, los cibercriminales responsables de esta amenaza también cuentan con un archivo hosts destinado a realizar ataques de pharming local. De acuerdo a un análisis realizado por el Laboratorio de Investigación de ESET Latinoamérica, el archivo hosts contiene entradas destinadas a afectar bancos de Chile, Perú y República Dominicana. También busca interferir con la apertura de algunos sitios de seguridad. A continuación se muestra una captura del archivo hosts. Vale destacar que los ciberdelincuentes utilizaron separadores en vez de escribir los sitios y las IP por renglón como suele suceder:

Al acceder a algunos de estos sitios fraudulentos pudimos constatar que aunque se encuentran en línea, estos no cargan correctamente y muestran un fondo blanco. En otros casos incluso aparece un mensaje que dice que la página se encuentra en construcción:

Esto demuestra que en cualquier momento, los cibercriminales podrían subir sitios fraudulentos a dichos servidores. Por otro lado, en este post ha quedado claro que los ciberdelincuentes tras Win32/Neurevt no solo están enfocándose en Latinoamérica, sino que también cuentan con otros métodos como un archivo hosts malicioso para obtener rédito económico.

André Goujon

Especialista de Awareness & Research