Desde el Laboratorio de Investigación de ESET Latinoamérica se llevó a cabo un procesamiento de datos sobre sistemas que se encuentran vulnerados y alojan Webshells del tipo backdoor. De esa forma, se detectó la presencia de diversos servidores latinoamericanos afectados con códigos maliciosos de estas características.

¿Qué es una WebShell?

Una WebShell es un script o programa que se desarrolló en algún lenguaje web. De esa forma, la principal función es la de ejecutar comandos en el servidor donde se encuentra alojada. Generalmente, son utilizadas para robar información o incluso para alojar códigos maliciosos de otra naturaleza que luego son utilizados en diversas campañas de propagación.

Una de las WebShells más famosas o reconocidas es c99. Asimismo, en la actualidad existen miles de variantes desarrolladas en diversos lenguajes. Muchas de ellas son detectadas como backdoors ya que permiten a un atacante ingresar y realizar operaciones de forma remota.

¿Por qué utilizar servidores legítimos para almacenar otro tipo de códigos maliciosos?

Los ciberdelincuentes utilizan servidores legítimos previamente vulnerados con este tipo de códigos maliciosos para aprovechar la reputación de los mismos. En el pasado, los atacantes solían utilizar servidores propios que rápidamente eran detectados. Sin embargo, al utilizar un servidor legítimo pueden aprovechar el tráfico del mismo para utilizarlo en sus campañas de propagación.

¿Cómo se vulneran los servidores?

Es importante destacar que muchas veces este tipo de códigos maliciosos suelen inyectarse dentro de los servidores legítimos a través de vulnerabilidades. Un ejemplo claro fue la inyección de código mediante la vulnerabilidad PHP-CGI. Asimismo, anteriormente hemos informado sobre troyanos en PHP e incluso sobre el alojamiento del afamado Dorkbot en hosting web vulnerados. En la actualidad, estos sucesos continúan ocurriendo con el surgimiento de nuevas técnicas y vulnerabilidades que son aprovechadas por los atacantes.

Análisis de los datos relevados

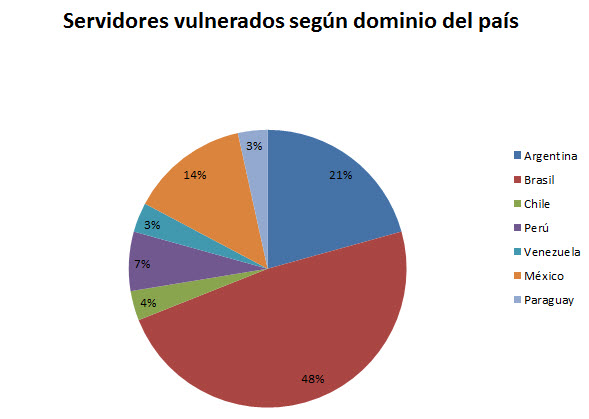

Se realizó un análisis sobre los códigos maliciosos de tipo backdoor en el período de una semana para observar los servidores afectados dentro de la región. A partir del análisis, se pudo detectar que el país más afectado es Brasil con el 48% del total de los sistemas. Completan el podio Argentina con el 21% de los servidores y México con el 14%. A continuación, se adjunta un gráfico con los resultados:

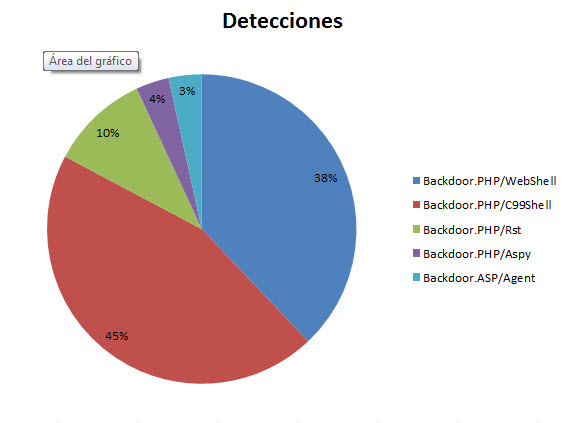

De la misma manera se consideraron diferentes familias de códigos maliciosos que pueden considerarse WebShells. Para este caso se consideraron las siguientes detecciones:

- Backdoor.PHP/WebShell

- Backdoor.PHP/C99Shell

- Backdoor.PHP/Rst

- Backdoor.PHP/Aspy

- Backdoor.ASP/Agent

Cabe destacar que se contemplan aquellos backdoors implementados en lenguaje PHP y en ASP. Además cada uno de ellos tiene diferentes características pero el enfoque se basa sobre las infecciones en servidores con fines no legítimos. A continuación se dispone un gráfico con los resultados de la dispersión de estos códigos maliciosos:

Es natural pensar que C99Shell posee un 45% del total de las infecciones analizadas ya que provee una amplia gama de funcionalidades para los ciberdelincuentes.

¿Qué se debe hacer?

Para no ser susceptibles a este tipo de ataques es importante que los administradores de los sitios web mantengan actualizado el software y los módulos que componen al servicio web. De esta forma, estarán protegidos contra las ultimas vulnerabilidades. Asimismo, se debe contemplar la posibilidad de realizar una revisión de código para asegurar que el diseño sea adecuado y no existan fallas. Por eso, siempre recomendamos gestionar la seguridad adecuadamente para mitigar el impacto de estos casos.

Fernando Catoira

Analista de Seguridad