En este post haremos un análisis del troyano detectado por ESET NOD32 Antivirus como IRC/Cloner.CA. Esta amenaza hace uso del protocolo IRC para enviar y recibir comandos. Lo llamativo de este caso es que, además del protocolo, también usa directamente el conocido cliente de IRC mIRC con algunas modificaciones en el ejecutable.

El mIRC tuvo gran popularidad a finales de los 90 y principios del 2000 como herramienta de chat. Si bien hoy en día existen otras alternativas más utilizadas para comunicarse online, aun sigue vigente. El método de propagación del malware es mediante una campaña de spam via email en el que informan que un conocido diseñador de modas rumano llamado Cătălin Botezatu tuvo un accidente automovilístico:

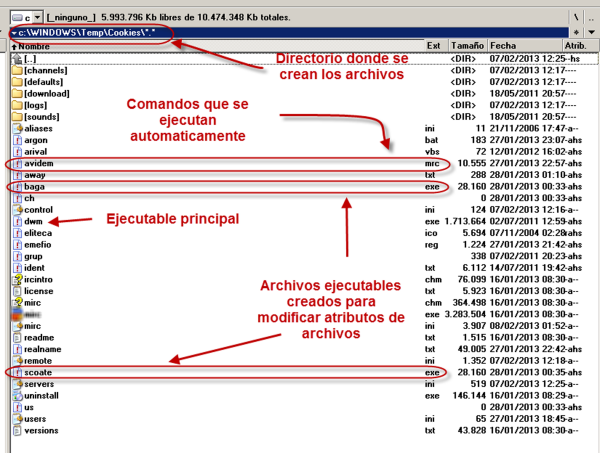

El cuerpo del e-mail contiene un link al código malicioso que, una vez ejecutado, crea varios archivos pertenecientes al mIRC modificado en el directorio %WINDIR%TempCookies

Entre los archivos creados por esta amenaza se encuentran :

- dwm.exe

- baga.exe

- scoate.exe

- avidem.mrc

Dwm.exe es el archivo principal de la amenaza, el cual mediante una modificación en el registro de la clave HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun, procede a ejecutarse cada vez que se inicie sesión en Windows. Este archivo se trata de una versión modificada de la interfaz del mIRC, en funcionalidades es exactamente igual, sin embargo no posee interfaz para interactuar con el usuario.

Baga.exe y scoate.exe son dos archivos creados para modificar los atributos del código malicioso. Uno de ellos establece el parámetro de oculto y el otro lo vuelve a su estado original.

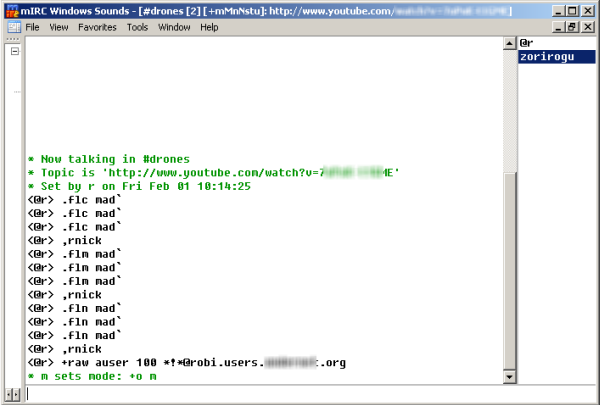

Avidem.mrc este archivo contiene comandos que serán ejecutados por el archivo dwm.exe. Entre los comandos ejecutados se encuentran el cambio de modo de usuario con el objetivo de ocultarse y el ingreso automático al canal #drones. El símbolo # se utiliza para identificar canales en IRC. A continuación, se puede observar una captura al respecto:

En la imagen podemos ver alguno de los comandos que envía el operador del canal (el usuario con @ antes del nick) para controlar a los usuarios infectados. El hecho que solo veamos nuestro propio nickname (zorirogu) y el del usuario operador (@r) es bastante llamativo ya que a simple vista pareciera que no existen otros usuarios conectados en el canal. Esto se debe a una opción que incluyo el creador del canal que imposibilita ver la lista de usuarios conectados actualmente.

Esta amenaza le permite tomar el control de la máquina infectada al botmaster haciendo uso de un cliente IRC modificado. Muchas veces se encuentran programas que simulan ser una aplicación legitima para engañar al usuario pero que su código es totalmente diferente. No obstante, en el caso de esta variante de IRC/Cloner.CA, se hace uso prácticamente completo del código del programa original. Esto podría resultar en un engaño más efectivo a los usuarios y convertirlos en víctimas de esta botnet.

Juan Forgia

Malware Analyst