Recientemente, un investigador de seguridad llamado Michael Messner descubrió varias vulnerabilidades sobre los routers D-Link DIR-600 y DIR-300 HW rev B1. Una de las más graves permite la ejecución de comandos de forma remota, entre otras.

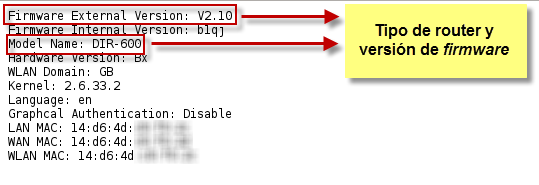

Una de las vulnerabilidades descubiertas responde a “Information Disclosure”. Específicamente, es posible obtener acceso a un archivo de texto que contiene información sobre el dispositivo tal como la versión de router así como también del firmware. Este archivo se encuentra por defecto presente en el dispositivo. A continuación se adjunta una captura del mismo:

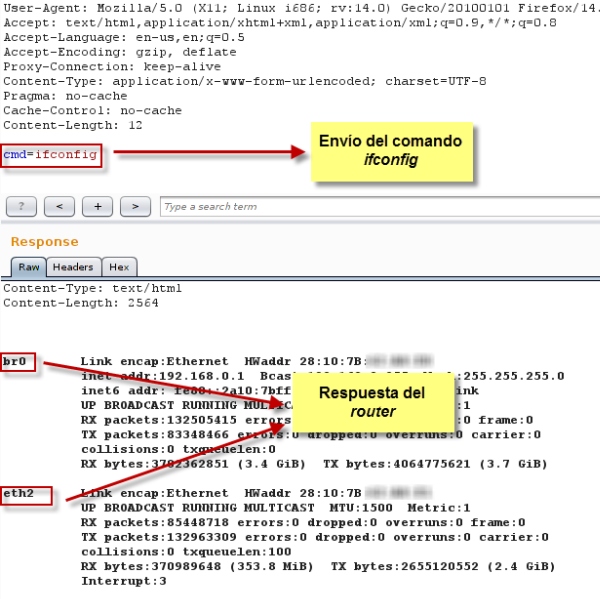

La siguiente vulnerabilidad reside en la falta de restricciones en el acceso a la configuración así como también la falta de validación de los datos de entrada en el parámetro “cmd”. De esta manera, es posible enviar comandos de forma remota al router sin ningún tipo de validación ni control de sesión. Es posible llevar a cabo esto mediante una petición POST e indicar en el parámetro cmd el comando a ejecutar en el router. En la siguiente captura es posible ver como a través del comando ifconfig se obtiene respuesta del router afectado brindando información sobre todas las interfaces de red:

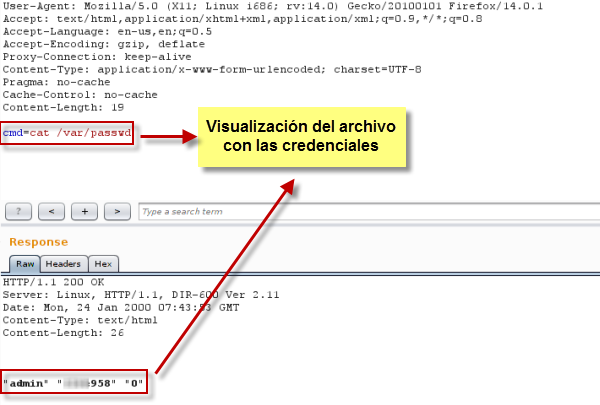

Otras de las vulnerabilidades descubiertas recae sobre la falta de cifrado en las credenciales de acceso para configurar el propio router. En otras palabras, las credenciales de acceso están guardadas en texto plano. De esta forma, utilizando la vulnerabilidad explicada anteriormente es posible obtener los datos de acceso de forma remota accediendo a la información alojada en el propio router. En la siguiente captura puede visualizarse como ingresando al archivo "/var/passwd" dentro del router es posible obtener las propias credenciales:

En el caso de que un ciberdelincuente obtuviera las credenciales de acceso de esta forma, podría acceder a la configuración del dispositivo e incluso estaría en condiciones de tener acceso a los sistemas que se encuentren detrás de la LAN de ese dispositivo. Otro de los escenarios posibles, es la apertura de un servicio de telnet en el propio dispositivo. De esa manera, un potencial atacante podría ingresar a través de este servicio y manipular el propio dispositivo. Incluso es posible modificar el tráfico saliente del propio router para así redirigir el tráfico saliente de la red LAN. Esto podría incurrir en ataques de phishing o incluso en la explotación de vulnerabilidades forzando el ingreso de los sistemas a sitios maliciosos.

En estas instancias es recomendable restringir el acceso del router desde Internet en la medida de lo posible, ya que mediante un ataque combinando las vulnerabilidades antes expuestas, podría comprometerse la red detrás de ese dispositivo. Asimismo, recomendamos la lectura de nuestro curso “Cómo armar una red hogareña segura” en la Plataforma Educativa ESET para fomentar el conocimiento en cuanto a las redes hogareñas y configurarlas de una forma segura y óptima.

Fernando Catoira

Analista de Seguridad