En los últimos meses se ha mencionado bastante los ataques a sistemas SCADA, pero ¿sabemos que son estos sistemas, para que se utilizan y que tan vulnerables son a los ataques con malware?

En los últimos meses se ha mencionado bastante los ataques a sistemas SCADA, pero ¿sabemos que son estos sistemas, para que se utilizan y que tan vulnerables son a los ataques con malware?

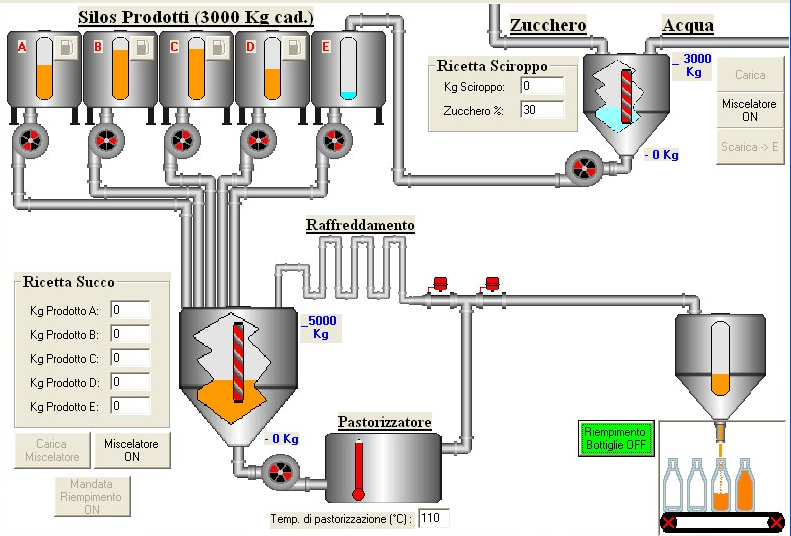

SCADA acrónimo de Supervisión, Control y Adquisión de Datos (en inglés Supervisory Control And Data Acquisition) es una aplicación que permite el control y supervisión de procesos industriales de forma remota. La particularidad de este sistema es que facilita en tiempo real la retroalimentación del sistema controlando automáticamente el proceso con los datos de los diferentes sensores que lo conforman. Además suministra datos en tiempo real del estado del proceso, pudiendo tener información sobre el control de calidad, los niveles de producción, y otras variables que ayudan a la gestión del proceso.

Este tipo de sistemas es utilizado ampliamente en el control de infraestructuras críticas, que son los sistemas o servicios que son esenciales en el funcionamiento de la economía y la sociedad. Dado el uso cada vez más intensivo de las tecnologías de la información y comunicación, estos sistemas están más expuestos y es en este punto donde aparecen nuevas vulnerabilidades y se hacen evidentes algunas debilidades de diseño que podrían ser aprovechadas para llevar a cabo ataques. Muchas de las vulnerabilidades más significativas están asociadas con los protocolos de comunicación empleados en el control de estos sistemas industriales.

En un artículo publicado por el Instituto para la Protección y la Seguridad de los Ciudadanos (IPSC, por sus siglas en inglés) identifican como resultado de una investigación experimental diversas vulnerabilidades de seguridad en los protocolos SCADA. En muchos casos estas vulnerabilidades están asociadas con la antigüedad de los equipos, sistemas operativos viejos (Windows NT 3.0/4.0, Windows 3.11, SCOUNIX) y además sin parches de seguridad. Todo esto los convierte en objetivo interesante para ataques con códigos maliciosos.

Además de estos agujeros de seguridad los protocolos de SCADA, cómo Modbus, Profibus y DNP3 que son utilizados para enviar comandos y recibir datos de los sensores y actuadores del proceso y que funcionan bajo el protoco TCP, no hacen ninguna comprobación de seguridad. Un mensaje típico de comunicación, por ejemplo utilizando Mobdus, contiene la dirección del equipo receptor, el comando a ejecutar y la información necesaria para que se ejecute. El bajo nivel de seguridad se debe a que cuando fueron concebidos estos protocolos no se hacía necesario hacer comprobaciones sobre la confidencialidad o la integridad dela información intercambiada, y solucionar en este momento estas vulnerabilidades en muchos casos representa la suspensión de los servicios o un gasto económico muy alto.

Dado el hecho que los sistemas SCADA controlan sistemas tan delicados y como se mencionó son altamente vulnerables por la forma en que fueron concebidos, es necesario tener algunos cuidados para prevenir que estos puedan ser sujetos de un ataque. Una primera recomendación es tener los equipos que controlan la infraestructura crítica en redes aisladas. Además los demás equipos de la empresa, aunque no estén en contacto directo con estos sistemas deben ser protegidos con soluciones de seguridad adecuadas , de tal forma que no sean utilizados como vectores para propagar un ataque que tenga como objetivo afectar la infraestructura.

En muchos casos resultaría conveniente evaluar que tan caras serían las pérdidas económicas como consecuencia de un ataque con código malicioso versus el costo de hacer un alto en la producción o en el sistema para protegerlo y actualizarlo adecuadamente. Ya en su momento se detectaron códigos maliciosos como Duqu que explotaba una vulnerabilidad 0-day o Stuxnet diseñado para el ataque a sistemas de control industrial, ambos con consecuencias importantes para las infraestucturas asociadas.

Además tener publicado en Internet solamente los servicios indispensables para la administración del proceso, y de ser posible hacerlo dentro de un panel que tenga algún tipo de autenticación para controlar quienes entran y hacen algún tipo de gestión. Al igual que en cualquier infraestructura tecnológica, es necesario tener un adecuado de gestión de la seguridad de la información para tener controles, que no necesariamente sean tecnológicos, para garantizar la confidencialidad, integridad y disponibilidad de los sistemas y su información.

H. Camilo Gutiérrez Amaya

Especialista de Awareness & Research