En el último tiempo, hemos estado siguiendo el caso de Win32/Qhost.Banker.NC, troyano que ha sido propagado en varias ocasiones a través de novedosas campañas. A Chile, ahora se suman Costa Rica y Panamá como grupos objetivos de esta amenaza.

Este código malicioso se propaga por medio de campañas geolocalizadas que ofrecen supuestos premios como un iPhone 5. Aunque en un comienzo este troyano afectaba exclusivamente a usuarios de bancos establecidos en Chile, un posterior análisis del malware nos permitió comprobar que la lista de entidades financieras ahora también incluye bancos pertenecientes a Costa Rica, Panamá, e incluso un servicio de comercio electrónico y una conocida tarjeta de crédito. En base a lo que se ha podido observar, Qhost.Banker.NC llega simulando ser un formulario que el usuario debe completar para poder canjear el falso premio. En caso que el código malicioso sea ejecutado, procede a deshabilitar el administrador de tareas y a cerrar herramientas como Process Monitor con el objetivo de dificultar su posterior análisis dinámico y remoción del sistema infectado.

Luego, se copia a la carpeta de instalación de Windows utilizando algún nombre como “iexplorer.exe”. Posteriormente, procede a contactar un servidor remoto con el objetivo de descargar un archivo de texto que después renombra y lo utiliza para modificar el fichero hosts del equipo. Este hosts malicioso es detectado por ESET NOD32 Antivirus como Win32/Qhost. A través de la técnica pharming local, este código malicioso redirige al usuario hacia sitios fraudulentos cuando intenta ingresar a determinadas entidades financieras. Por el momento, seis pertenecen a Chile, cuatro a Costa Rica, dos a Panamá, y otras dos a una conocida tarjeta de crédito y sistema de comercio en línea, sumando un total de catorce entidades financieras afectadas. A continuación se muestra una captura del fichero hosts que descarga esta amenaza:

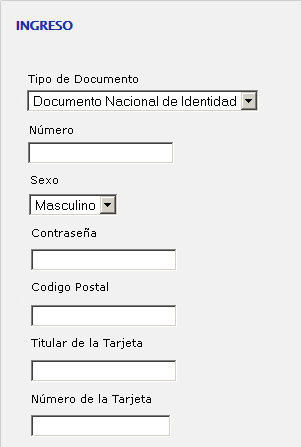

Es importante destacar que a diferencia de los troyanos Qhost “tradicionales”, Qhost.Banker.NC le otorga una mayor flexibilidad a los cibercriminales puesto que al descargar el archivo hosts (y no incluirlo), los atacantes pueden actualizarlo para incluir más bancos e instituciones sin tener que cambiar o modificar el código malicioso en sí. Por otro lado, y en caso que el troyano no pueda descargar el archivo hosts, cada seis minutos reintentará esta operación contactando a dos sitios distintos. Tanto la técnica de Ingeniería Social como el phishing varían de acuerdo a la entidad financiera a la cual se intente ingresar. En el caso de la tarjeta de crédito, los datos sensibles como nombre, apellido, número de tarjeta, etc., son solicitados con tan solo ingresar al sitio y utilizando la excusa de que son necesarios para poder acceder al portal:

Es importante destacar que a diferencia de los troyanos Qhost “tradicionales”, Qhost.Banker.NC le otorga una mayor flexibilidad a los cibercriminales puesto que al descargar el archivo hosts (y no incluirlo), los atacantes pueden actualizarlo para incluir más bancos e instituciones sin tener que cambiar o modificar el código malicioso en sí. Por otro lado, y en caso que el troyano no pueda descargar el archivo hosts, cada seis minutos reintentará esta operación contactando a dos sitios distintos. Tanto la técnica de Ingeniería Social como el phishing varían de acuerdo a la entidad financiera a la cual se intente ingresar. En el caso de la tarjeta de crédito, los datos sensibles como nombre, apellido, número de tarjeta, etc., son solicitados con tan solo ingresar al sitio y utilizando la excusa de que son necesarios para poder acceder al portal:

En el caso de un banco chileno, la información requerida por los atacantes son todos los números de la tarjeta de coordenadas. Para no levantar sospechas, las coordenadas aparecen desordenadas tal como puede apreciarse en la siguiente imagen:

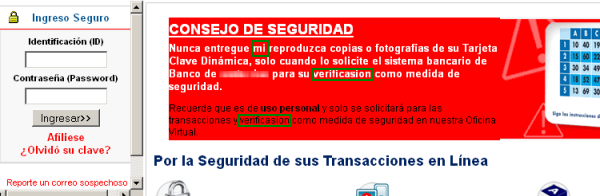

Siguiendo con las entidades financieras afectadas, vale destacar la metodología de Ingeniería Social que utilizan los cibercriminales para afectar a usuarios centroamericanos, tiene aspectos interesantes. En el caso de Costa Rica, los atacantes modificaron un consejo de seguridad que utilizan válidamente los bancos, sin embargo, lo adaptaron para inducir a que la víctima ingrese la información solicitada. Las faltas ortográficas y gramaticales fueron marcadas con un rectángulo verde:

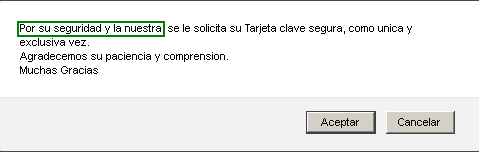

En el caso de los usuarios panameños, los cibercriminales también recurrieron a la creatividad y le informan a la persona que para su seguridad ¡y la del "banco"!, deberá ingresar los números de la tarjeta de coordenadas:

Por último, si la víctima intenta ingresar al sitio de comercio electrónico, no notará nada extraño, sin embargo, al iniciar sesión en el portal, se le solicitará información sensible:

En base a la investigación realizada por ESET Latinoamérica, existen al menos 3.400 usuarios infectados. De esta cifra, el 37% proviene de Chile. Le sigue Costa Rica con un 20% y Panamá 3,5%. Asimismo, a partir de diciembre de 2012, se han agregado aproximadamente 47 firmas destinadas a detectar distintas modificaciones menores de Win32/Qhost.Banker.NC. A diferencia de un ataque de phishing convencional, el pharming local no modifica la URL que el usuario visualiza en el navegador, por lo tanto, descubrir que se está siendo víctima de un fraude como este es más complicado para el usuario. Aprender a cómo limpiar el archivo hosts y analizar la computadora con una solución de seguridad como ESET Smart Security, permiten desinfectar un sistema de esta y otras amenazas. Finalmente, hacemos énfasis en la importancia de la educación, pues como dice el refrán, es más fácil prevenir que curar.

André Goujon

Especialista de Awareness & Research