Hace poco más de una semana, estuvimos compartiendo con los lectores del blog del Laboratorio de ESET Latinoamérica un resumen de la primera parte del informe Tendencias 2013: vertiginoso crecimiento de malware para móviles. En dicho post explicamos el importante crecimiento que experimentaron los códigos maliciosos para Android durante 2012 y cómo seguirán aumentando exponencialmente, lo que lo sitúa como la principal tendencia para el próximo año. Ahora analizaremos otras tendencias que marcarán el acontecer de la seguridad informática en 2013.

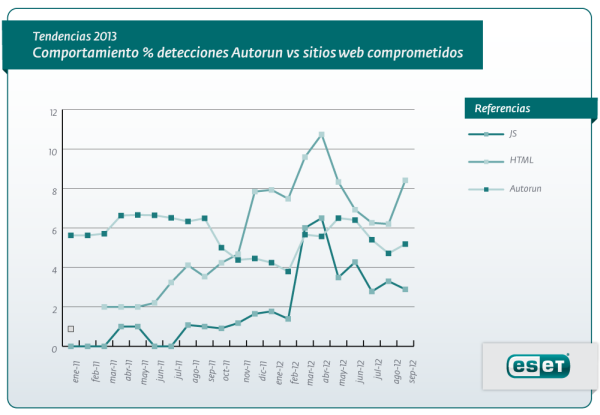

El primero tiene directa relación con un fenómeno que se viene observando hace algún tiempo, sin embargo, es esperable que para el próximo año se consolide. Se trata de la propagación de códigos maliciosos utilizando un intermediario, es decir, un servidor web vulnerado por ciberdelincuentes para alojar amenazas informáticas. De este modo, los atacantes evitan utilizar sus computadoras personales o tener que recurrir a servidores exclusivamente maliciosos. Una vez que han comprometido dicho sistema, proceden a enviar un enlace engañoso que dirige a la potencial víctima hacia la descarga de un malware. A continuación se muestra un gráfico con la evolución que han experimentado las detecciones relacionadas a sitios web comprometidos en comparación a INF/Autorun, firma utilizada para detectar gusanos que se propagan mediante dispositivos de almacenamiento extraíble:

Como puede apreciarse, a partir de 2012 las detecciones HTML y JS comenzaron a crecer considerablemente. Ya en noviembre de 2011 aquellas agrupadas bajo la nomenclatura HTML superaban a Autorun. Aunque todavía siguen existiendo gran cantidad de gusanos que se propagan a través de dispositivos de almacenamiento extraíble USB, podemos establecer que en 2013 este cambio de paradigma se terminará de asentar definitivamente. Por otro lado y considerando casos como Stuxnet, Flamer y la Operación Medre que afectó a Perú, es posible que el próximo año se reporten más casos de este tipo en donde un código malicioso es utilizado para atacar a un blanco específico. Es importante considerar que no necesariamente se tratarán de infecciones nuevas sino de casos que aún no han sido descubiertos debido a la naturaleza de los mismos. Al ser ataques dirigidos en contra de entidades específicas, si dichos organismos y la industria de la seguridad de la información no trabajan en conjunto, resulta difícil poder detectar tales situaciones.

Pese a que la propagación de amenazas vía sitios web y los casos de espionaje industrial son las tendencias más importantes para 2013 después del vertiginoso crecimiento de malware para móviles, el aumento en el uso de servicios de almacenamiento en la nube y los casos de fuga de información ocurridos en 2012 como el que afectó a Yahoo! Voices, LinkedIn, Twitter, Last.fm, entre otros, hacen que sea probable que el próximo año se reporten más casos de fuga de información que afecten a este tipo de servicios en la nube. En esta línea, el hacktivismo como forma de represalia también aumentó en 2012, por lo tanto, es esperable que frente a un acontecimiento que genere descontento social, se produzcan más casos de ataques hacktivistas que por lo general, provocan que un sitio se caiga y quede fuera de línea, sea modificado visualmente (defacement), y en otras ocasiones ocurra fuga de información. Finalmente, las botnets armadas con malware como Dorkbot y Flashback demostraron que este tipo de amenazas continuarán siendo relevantes y prolíficas en 2013. Asimismo, nuevas tecnologías como automóviles computarizados, routers, cámaras de vigilancia IP, entre otros, a medida que se van complejizando, aumentan las posibilidades de que sean atacadas por códigos maliciosos. Esto queda demostrado con Perl/Agent.B, troyano diseñado para atacar televisores inteligentes de una conocida marca. Esta amenaza procede a buscar los televisores que se encuentren conectados en red. Si detecta alguno, le muestra al usuario un mensaje en donde se le indica que debe instalar una supuesta actualización. En caso que acepte, el televisor se apaga. Aunque no se genera ningún daño, este hecho demuestra que es posible desarrollar malware para nuevas tecnologías.

El documento completo puede ser descargado desde la sección Informes y Tendencias en el Centro de Amenazas de ESET Latinoamérica. Faltan solo unas semanas para que 2012 pase a la historia y estemos celebrando un nuevo 2013. Desde ESET Latinoamérica no solo les deseamos un feliz año nuevo sino también que puedan celebrar y brindar de forma segura considerando que ya tienen en mente las tendencias de seguridad informática que podrán observarse el siguiente año.

André Goujon

Especialista de Awareness & Research