A casi un año de las primeras publicaciones acerca de Dorkbot, y sus actividades en la región, este gusano continúa entre las amenazas con mayor impacto en Latinoamérica. Este código malicioso ha sido detectado en una gran cantidad de campañas de propagación utilizando metodologías de lo más diversas a lo largo de países como México, Perú, Chile y Guatemala entre otros. Las capacidades de Dorkbot, lo han posicionado entre las amenazas favoritas de los cibercriminales. Esta amenaza se propaga a través de dispositivos extraíbles, roba contraseñas de Facebook, Twitter, Gmail, Hotmail, de servidores FTP y además le permite al atacante seleccionar a qué bancos o servicios robar las credenciales de acceso desde los equipos infectados.

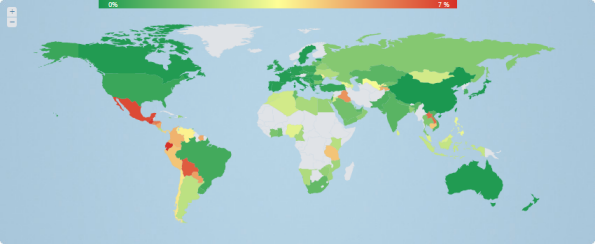

Durante las últimas semanas se detectaron nuevos focos de propagación en países como Chile, México y Perú. Basados en los reportes y la actividades registradas por el Laboratorio de ESET Latinoamérica, decidimos hacer un análisis detallado acerca de los índices de detección de Dorkbot a nivel mundial, pero particularmente para nuestra región. La información provista por ESET Virus Radar demostró que la distribución en las detecciones de Dorkbot a nivel mundial permanecen estables y América Latina es todavía la región más afectada:

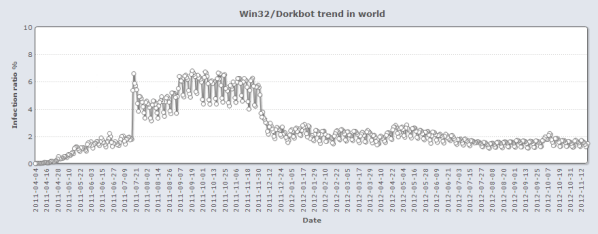

La distribución de las detecciones de Dorkbot a nivel mundial se han mantenido estables desde finales del 2011, momento en el que este gusano llegó a su mayor índice de propagación y se mantuvo durante el último cuatrimestre del año pasado como la amenaza más importante de Latinoamérica. Un análisis de la línea de tiempo de Dorkbot y sus índices de detección demuestra que gusano se ha mantenido estable durante más de un año. De hecho, hace más de un año que la amenaza se encuentra en el Top 10 de amenazas a nivel mundial.

Un análisis minucioso de las estadísticas muestra que el 54% de las detecciones de Dorkbot fueron en Latinoamérica, 25% en Asia mientras que el tercer lugar lo ocupa Europa con el 18%. De esta manera se puede resaltar cómo en América Latina se ha detectado más apariciones de Dorkbot que en todo el resto del mundo, incluyendo las variantes de este gusano que son capaces de propagarse a través de Skype. Otras regiones como África, Norteamérica y Oceanía tienen menos del 2% de las detecciones. Las técnicas de propagación utlizadas por este código malicioso varían según la región. Sin embargo, las campañas más comunes de propagación incluyen correos falsos, mensajes a través de las redes sociales, páginas web cuya seguridad ha sido vulnerada y diversas técnicas de Ingeniería Social.

Una de las variantes más recientes de este gusano está diseñada para propagarse a través de Skype, enviando mensajes a todos los contactos de la víctima de igual manera que lo hace con Windows Live Messenger, el chat de Facebook o mensajes directos a través de Twitter. La aparición de esta última variante no generó un cambio en los niveles de detecciones como sucedió hace un año atrás.

Como mencionamos anteriormente, las detecciones de Dorkbot se encuentran a lo largo de toda la región de América Latina con México, Perú y Colombia como los tres países mayor niveles de detección. La mayoría de las campañas de propagación utilizan correos falsos promocionando sorteos o regalos que aquellos usuarios engañados descargan e infectan sus sistemas.

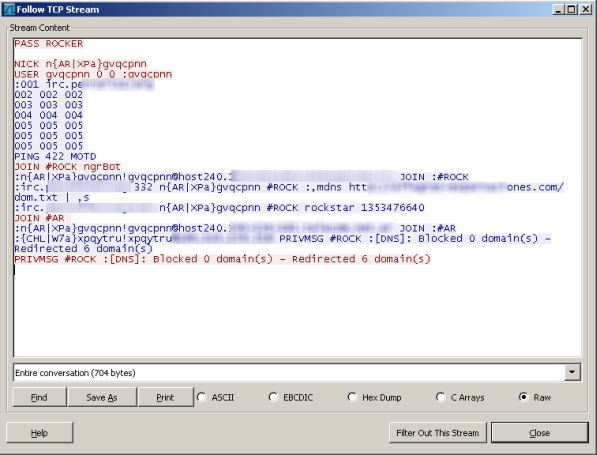

Para ejecutar este tipo de ataques los cibercriminales prefieren utilizar servidores vulnerados para alojar sus centros de comando y control (C&C) o para realizar los ataques de phishing. Dorkbot se comunica con su panel de control a través del protocolo IRC, e incluye también soporte para SSL. Sin embargo, cuando los cibercriminales no utilizan esta funcionalidad, es posible capturar todo el tráfico de red de un equipo infectado y ver la comunicación e interacción de Dorkbot con su servidor. Es así como es posible utilizar un sniffer para analizar el tráfico de red y entender de qué manera actúan los delincuentes informáticos.

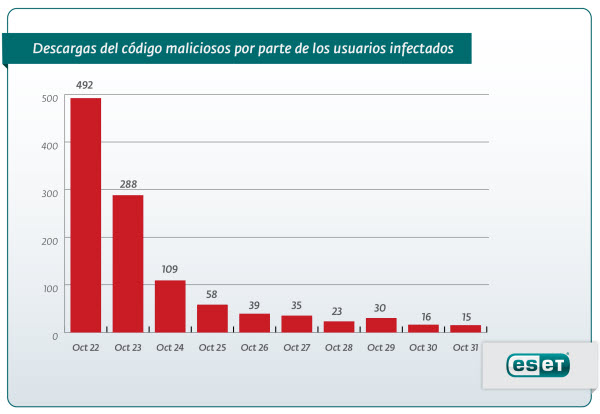

Las campañas de distribución suelen ser durante un corto período de tiempo, antes de que el atacante decida cambiar el servidor en donde aloja su código malicioso para evitar ser detectado. Durante el análisis de una de las campañas de Dorkbot en México, el atacante almacenaba un listado de la cantidad de descargas que aquellos usuarios afectados hacían de su código malicioso en un archivo de registro. Debido a esta decisión por parte del atacante fue posible identificar la cantidad de descargas y el número de posibles infectados:

Esta campaña fue detectada durante la última semana de octubre, y según los datos almacenados en el servidor, de un total de 1200 descargas 800 de ellas fueron realizadas por usuarios localizados en México (MD5: ece6f118468dfa974eefcfb816390567).

Una vez que un equipo es infectado se comunicaba con el servidor, no se registró la ejecución de ningún comando por parte de botmaster ni actualizaciones del código malicioso. Sin embargo, todos los equipos infectados reenviaban la información que Dorkbot roba por defecto: credenciales de acceso de más de 40 sitios web diferentes, contraseñas de POP3 (correos electrónicos) y accesos a FTP.

La mayoría de las campañas activas de propagación en Latinoamérica son utilizadas por los cibercriminales para robar información de la banca electrónica de sus víctimas. Para lograr este objetivo, cuando un equipo infectado se comunica con el panel de control descarga un listado de direcciones URL a las cuáles redirige al usuario cuando intenta acceder su home banking:

La lista descargada por esta campaña de propagación contenía un listado con 6 bancos de Chile, a cuyas víctimas le robaban las claves de acceso ya que eran redirigidas a servidores falsos (MD5: f63615c2f8c4b4ed6f8a5ca4cd9b5394 8c0b4b9f80a3c716394371cdf91603ca).

Dorkbot todavía se encuentra muy activo en América Latina y en países como México, Perú, Chile, Guatemala y Ecuador es el código malicioso con el mayor índice de detección. Debido al impacto que Dorkbot ha tenido en la región y la cantidad de usuarios infectados desde el Laboratorio de ESET se ha puesto a disposición de los usuarios un herramienta gratuita de limpieza de Win32/Dorkbot.B para eliminar este código malicioso de sus sistemas. Si han sido víctimas de este código malicioso, recuerden cambiar sus contraseñas.

Pablo Ramos

Security Researcher