Ya en nuestro blog hemos escrito sobre varias estafas que utilizan supuestas herencias para propagar scam o la ya clásica estafa nigeriana, en general son muchos los viejos trucos que utilizan Ingeniería Social para tratar de obtener algún tipo de información personal o financiera de un usuario desprevenido. En este caso vamos a compartir un seguimiento que hicimos de una estafa para determinar cuál era su alcance:

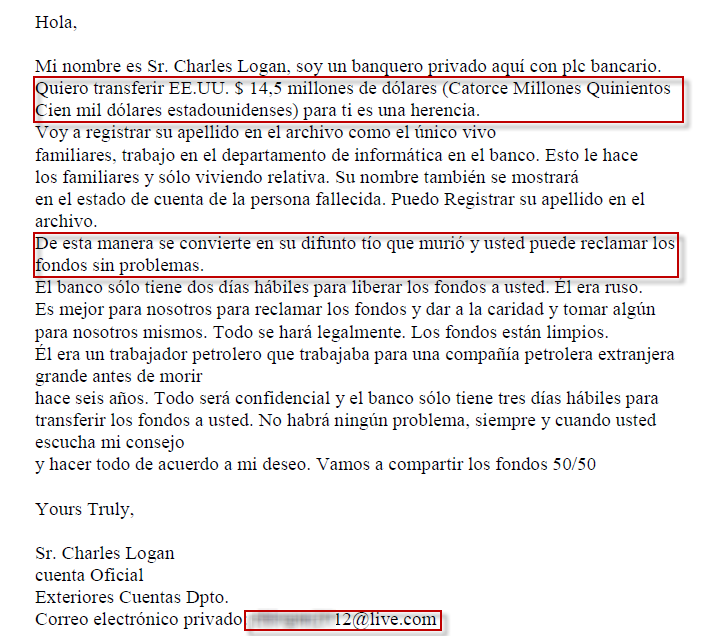

Después de recibir un archivo en formato PDF, y descartar que se tratara de un exploit pdf que pudiera infectar nuestra máquina, enviamos un correo a quien figuraba como contacto en el archivo. Cómo primer dato curioso, vale resaltar que quien dice firmar la carta es homónimo de uno de los personajes de la conocida serie de televisión 24. Más allá de este detalle, es muy importante hacer notar la cantidad de incoherencias y errores ortográficos en el documento, lo cual es una clara señal de alerta para desconfiar de la información contenida en la misma. Además, se puede observar algunas contradicciones con respecto a la cantidad de días que tiene el banco para liberar los fondos, primero cita 2 y, un párrafo después, 3 días hábiles.

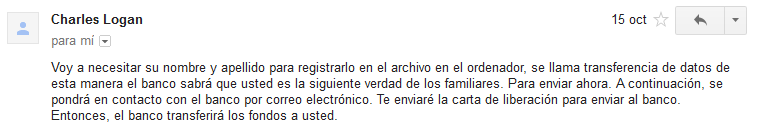

Después de entablar una comunicación con esta persona, recibimos un correo bastante complicado en su lectura y comprensión, podría deberse al uso de algún traductor automático, en el que trataba de explicar en qué consistía la operación para obtener el dinero:

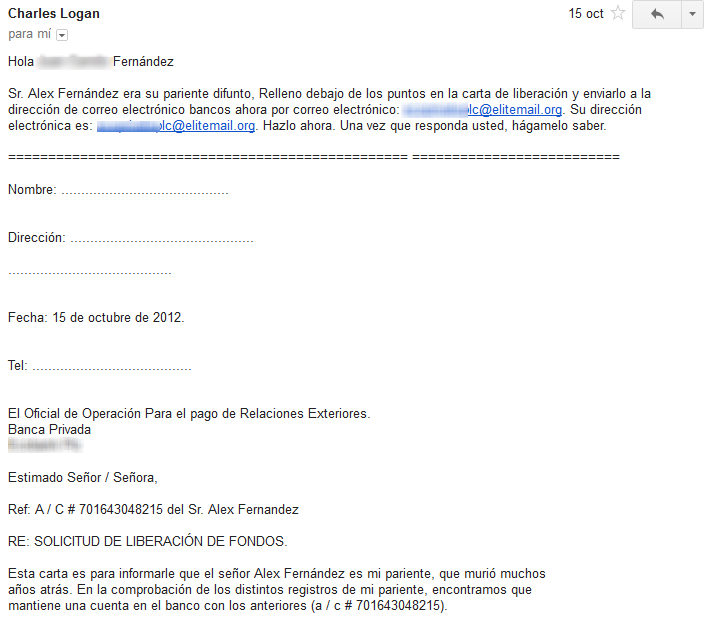

En este punto aparece otra señal de alerta importante para el usuario: la supuesta operación se trata de un fraude en el cual harían pasar a la víctima por el único pariente vivo de un millonario. Ya en este punto el supuesto negocio estaba bastante enredado, y al seguir adelante con el contacto nos envía un correo electrónico con un formulario que deberíamos llenar y enviar al contacto del banco donde se encontraba depositado el supuesto dinero.

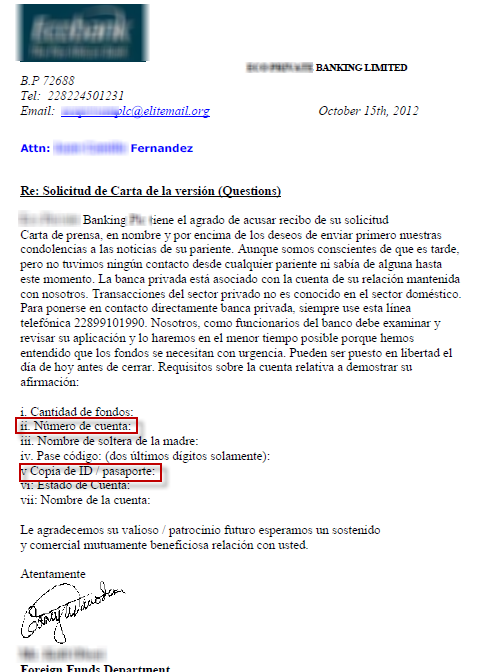

Hasta este punto a pesar de haber intercambiado alguna información con el estafador, en un mismo día a través de correos electrónicos, no habíamos suministrado información muy sensible. Pero todo estaba por cambiar, al día siguiente después de enviar aquel correo electrónico al supuesto funcionario de la entidad financiera, recibimos nuevamente un archivo en formato PDF, el cual tampoco estaba infectado, solicitando información que ya empezaba a ser un poco más comprometedora.

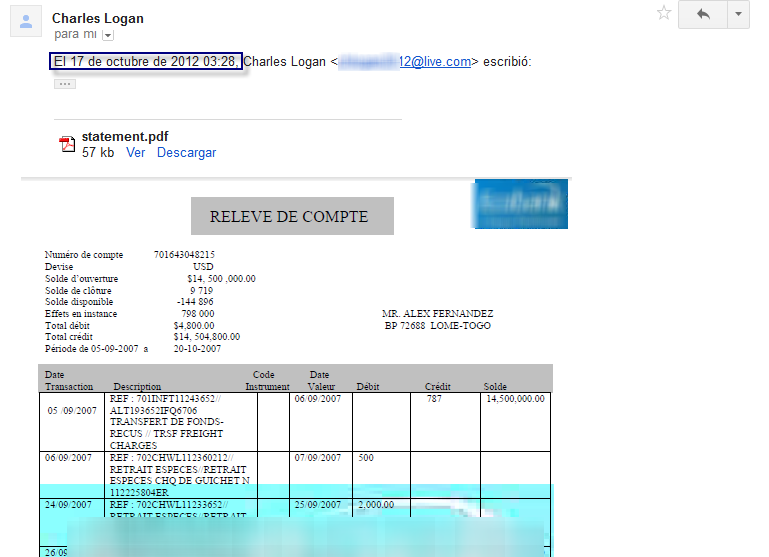

¿Enviar copia del pasaporte o DNI? Un requerimiento que no deja de ser muy sospechoso, a pesar que es un requerimiento habitual en trámites finacieros, no es un documento que se solicite por este tipo de medios, y menos sin tener forma de hacer las comprobaciones de autenticidad necesarias. Cómo además nos pedían un estado de cuenta que no teníamos, contactamos nuevamente a quien nos había llevado hasta este punto, quien muy “amablemente” (nótese la ironía) nos envía otro documento PDF con lo que aparentaba ser el estado de cuenta solicitado para terminar la operación.

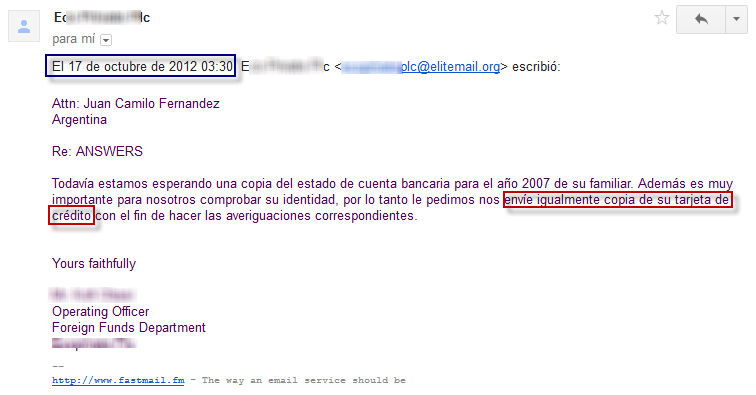

Curiosamente dos minutos después de recibir este correo electrónico, llega a nuestra casilla de correo un nuevo mensaje del supuesto funcionario del banco solicitándonos además de la información que hace un momento nos llegó información adicional bastante sospechosa.

Ya en este punto los estafadores estaban solicitando además de copia del documento de identidad una copia de la tarjeta de crédito, información suficiente para llevar a cabo cualquier cantidad de fraudes.

Aunque parezca imposible esta historia, es algo real y para lo cual los usuarios deben estar atentos y ser muy cuidadosos con la información que comparten en la red, ya que es practicamente individualizar a los responsables de estas estafas. Nuestra labor es presentar cuáles son las metodologías utilizadas para que los usuarios sean conscientes de cómo pueden ser atacados. El conocimiento de las amenazas y la forma en que se pueden enfrentar es vital para garantizar la seguridad de la información, por esto recordamos nuestra Plataforma Educativa ESET en la cual contamos con cursos gratuitos de gran ayuda para cumplir con este objetivo.

H. Camilo Gutiérrez Amaya

Especialista de Awareness & Research