El ansiado sucesor de Windows 7, Windows 8, acaba de ser oficialmente lanzado al mercado. A nivel de características generales, presenta una nueva interfaz gráfica (GUI) denominada Metro, integración con servicios de Microsoft, entre otras mejoras. Sin embargo, también presenta varias novedades con respecto a la seguridad de la información. Una de estas, y quizás la más controversial, es Secure Boot. Antes de explicar en qué consiste este cambio, es importante aclarar algunos conceptos. En la actualidad, la mayoría de las PC implementan un firmware denominado BIOS (Basic Input/Output). Este software, es el encargado de gestionar elementos vitales para que la computadora pueda encenderse (inicia piezas de hardware como CPU, discos duros, memoria RAM, tarjetas de videos, periféricos como teclado y mouse, entre otros). Una vez que dicho proceso culmina de forma exitosa, el BIOS llama al boot loader, componente esencial para inicializar el sistema operativo.

Aunque el BIOS es una tecnología antigua que ha sido actualizada en varias oportunidades para mejorar la compatibilidad con nuevas generaciones de computadoras, su diseño posee ciertas limitaciones que afectan la seguridad como por ejemplo, que un código malicioso modifique el boot loader sin mayores dificultades. Por otro lado, Intel desarrolló UEFI (Unified Extensible Firmware Interface). Actualmente, UEFI es mantenido por un consorcio de empresas entre las que destacan Intel, Dell, Apple, HP, entre otras. A partir de Windows 8, Microsoft cambió su postura con respecto a la seguridad exigiéndoles a los fabricantes, que adopten esta tecnología en detrimento del veterano BIOS. Para fomentar este cambio, Microsoft exige a aquellas computadoras que vengas instaladas con Windows 8 de 64 bit, que implementen UEFI en caso que deseen pasar la prueba de compatibilidad y puedan ser vendidas con el logo de Windows 8. También, aquellos fabricantes que no se adhieran a este requerimiento, no recibirán beneficios de marketing ni tampoco podrán adquirir licencias por volumen.

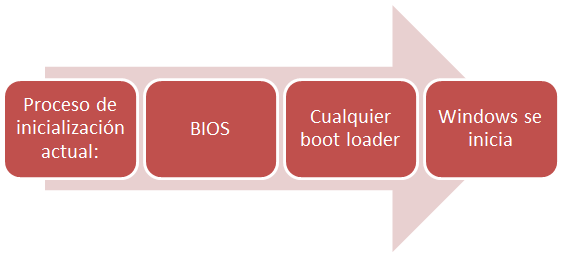

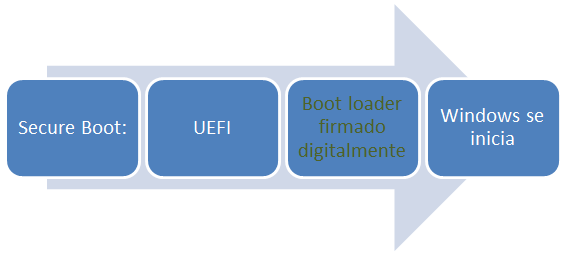

A continuación se muestran dos esquemas que explican el funcionamiento actual de inicio a través del BIOS en comparación con Secure Boot:

Como puede observarse, cualquier malware bootkit puede modificar el boot loader y el sistema operativo se iniciaría sin advertirle nada al usuario. Esta situación cambió con el nuevo modelo de inicio que implementó Microsoft:

Este requerimiento de implementar UEFI se justifica en el sentido que Secure Boot depende de esta tecnología para poder ser implementado. Secure Boot impide que la computadora inicie el sistema operativo si el boot loader no posee un certificado digital válido producto de la modificación arbitraria de un código malicioso. De este modo, cualquier malware tipo bootkit como el que se describe en nuestra publicación Bootkit Olmasco: ¿una evolución de TDL4?, no podrá funcionar de forma efectiva. Asimismo, este tipo de códigos maliciosos poseen la particularidad de iniciarse en una etapa muy temprana de la carga de Windows, por lo tanto, la amenaza obtiene el control completo del sistema pudiendo interferir en el funcionamiento de soluciones antivirus, en el proceso de remoción del malware, entre otras acciones complejas. Como Secure Boot requiere que el boot loader esté firmado correctamente, se dificulta que un bootkit funcione adecuadamente. En complemento con Secure Boot, Microsoft también implementó otra característica que permite mejorar la protección del sistema operativo ante una infección de un bootkit. Se trata de Early Launch Anti Malware (ELAM), tecnología que permite cargar programas que no sean de Microsoft como soluciones de seguridad mientras se inicia Windows 8. Esto es importante porque permite que un software como ESET Smart Security, se cargue en una etapa temprana y se facilite la detección de códigos maliciosos complejos como rootkit y bootkit.

Con respecto a la seguridad de la información resulta positivo ambos cambios que Microsoft adoptó, sin embargo, Secure Boot no está exento de controversias y críticas. Sus detractores aducen que no podrán instalar otros sistemas operativos como Linux por no poseer el certificado digital correspondiente, no obstante, para la tranquilidad de estos usuarios, empresas como Canonical (Ubuntu) y Red Hat, implementaron métodos para soportar esta tecnología. Asimismo, parte de las exigencias de Microsoft respecto a Secure Boot y los fabricantes es que estos permitan desactivar en UEFI dicha opción. También, aprovechamos de mencionar que nuestra compañía desarrolló ESET SysRescue, herramienta que permite remover amenazas como bootkit y rootkit. Mediante la creación de un CD o dispositivo de almacenamiento extraíble de “rescate”, SysRescue inicia su propia versión de Microsoft Windows para poder desinfectar la computadora de las amenazas anteriormente citadas. Para conocer la compatibilidad de los productos de ESET con Windows 8, recomendamos la lectura del post del blog corporativo ESET y el soporte para Windows 8. Asimismo, pronto estaremos publicando un documento que detalla esta y otras características de seguridad que implementa esta versión de Windows.

André Goujon

Especialista de Awareness & Research