Es una realidad que actualmente las organizaciones necesiten realizar estudios sobre el estado de la información corporativa y conocer cuál es su nivel de seguridad con el objetivo de estar protegidos. Para obtener este tipo de información, existe lo que se conoce como test de penetración o Penetration Test. Dentro de esta actividad, una de las preocupaciones de los auditores es la de obtener información sobre el sistema operativo que posee el ordenador o grupo de ordenadores que se está auditando, es decir, el sistema objetivo (target).

OS Fingerprinting es el proceso de recopilación de información que permite identificar el sistema operativo en el ordenador que se tiene por objetivo. El OS Fingerprinting activo se basa en el hecho de que cada sistema operativo responde de forma diferente a una gran variedad de paquetes malformados. De esta manera, utilizando herramientas que permitan comparar las respuestas con una base de datos con referencias conocidas, es posible identificar cuál es el sistema operativo. Nmap es una herramienta ampliamente utilizada para llevar acabo OS Fingerprinting activo.

A diferencia del activo, el OS Fingerprinting pasivo no se realiza directamente sobre el sistema operativo objetivo. Este método consiste en el análisis de los paquetes que envía el propio sistema objetivo a través de técnicas de sniffing. De esta forma, es posible comparar esos paquetes con una base de datos donde se tenga referencias de los distintos paquetes de los diferentes sistemas operativos y, por lo tanto, es posible identificarlos.

Tanto el OS Fingerprinting activo como el pasivo poseen diferentes cosas a favor y en contra. En el caso del activo, es mucho más directo y confiable, ya que la interacción se realiza directamente sobre el sistema operativo objetivo. Sin embargo este tipo de interacción origina tráfico de red sobre el objetivo, por lo que es posible que se generen sospechas. Caso contrario, el OS Fingerprinting pasivo es más silencioso en el sentido que no genera tráfico de red, sino que solo intercepta aquellos paquetes en la red del sistema objetivo. Sin embargo, este método puede ser más complejo a la hora de obtener un conjunto de paquetes que permitan realizar la distinción del sistema operativo con certeza.

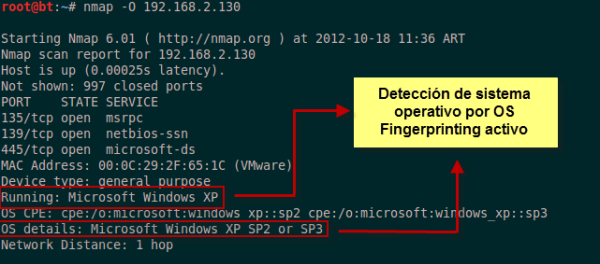

A modo de ejemplo, se puede utilizar Nmap para realizar un OS Fingerprinting activo utilizando la la opción “–O” que permite habilitar la detección del sistema operativo. En la siguiente imagen puede visualizarse la detección:

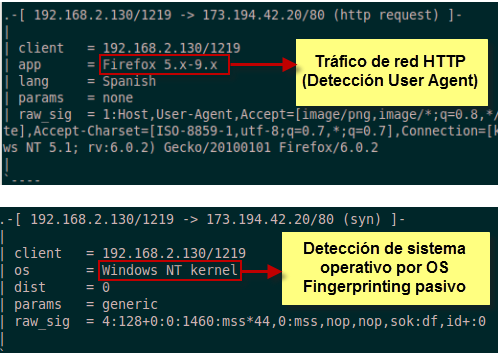

En el caso de OS Fingerprinting pasivo, se utilizó la herramienta P0f, la cual permite identificar el sistema operativo de los equipos de la red donde se está realizando el sniffing. Analizando el tráfico generado por el sistema objetivo y a partir de comparaciones, es posible determinar, en el mejor de los casos, la versión exacta del sistema operativo o la familia a la que pertenece. En la siguiente captura puede visualizarse que tipo de sistema operativo detectó a partir del propio tráfico generado por el sistema objetivo:

Para poder lograr este tipo de información, se debe envenenar la red para lograr interceptar todo el tráfico y así poder analizar los paquetes enviados desde el sistema objetivo.

Desde el punto de vista de una pentester (persona que realiza el Penetration Test), el método de OS Fingerprinting pasivo es una buena técnica para obtener información relevante sin atentar contra el sigilo en el análisis. La mayor ventaja que tiene este método es que es posible utilizarlo a pesar de que los sistemas objetivos cuenten con Firewalls, sistemas IDS/IPS u otros sistemas de protección de red. Asimismo, el OS Fingerprinting pasivo no dejará rastros en los logs del sistema objetivo. Sin embargo en la mayoría de los casos el OS Fingerprinting activo será más preciso a la hora de identificar el sistema operativo debido a que es un método más invasivo y directo.

Desde ESET Latinoamérica contemplamos la necesidad de auditar la seguridad de las organizaciones y por eso contamos con la unidad de ESET Security Services. De esta forma ofrecemos servicios que permiten identificar vulnerabilidades en la infraestructura de seguridad de la empresa con el fin de poder mitigarlas en pos de la protección de la seguridad corporativa.

Fernando Catoira

Analista de Seguridad