El siguiente post es una traducción y adaptación de la publicación Dancing Penguins – A Case of Organized Android Pay Per Install escrita por nuestro colega investigador de ESET, Pierre-Marc Bureau.

Por años, los cibercriminales han organizado la operación y negociación de recursos ilegales utilizando foros o sitios de subasta. Lo que más se comercializa son códigos maliciosos para infectar PCs y obtener dinero. Este tipo de esquemas se conoce como pay-per install (PPI), donde un delincuente paga por que tener acceso a dispositivos infectados con algún tipo de código malicioso. Recientemente se inició una investigación de un nuevo tipo de PPI que ataca a dispositivos Android.

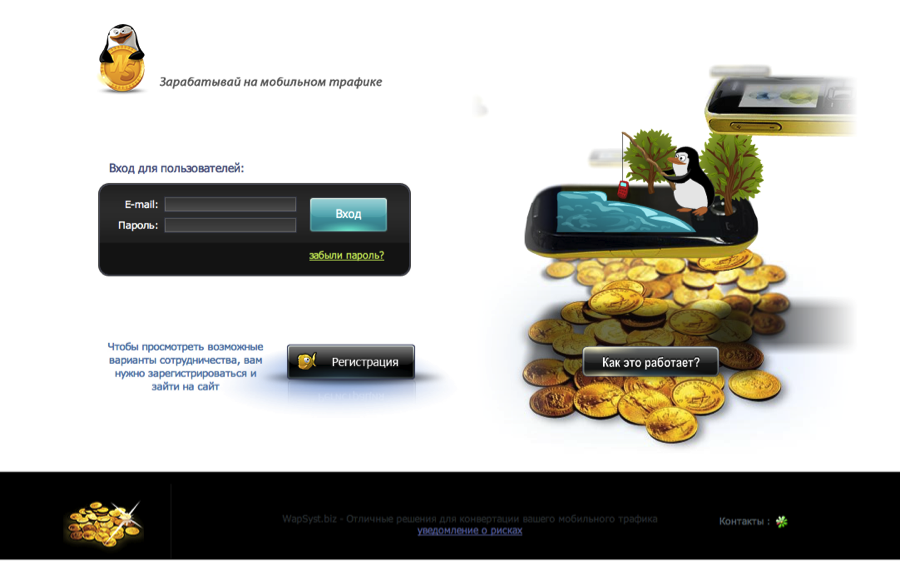

La investigación inició al analizar dominios y archivos maliciosos que aparecieron en un foro ruso utilizado por cibercriminales para vender y dar soporte a su esquema PPI. El foro inició sus operaciones a finales del 2011. De la información que se pudo obtener, los individuos instalan código malicioso en dispositivos Android y cobran entre 2 y 5 dólares por instalación, lo cual es más alto que la instalación típica en computadoras con sistema operativo Windows. Como se muestra en la imagen más abajo, tomada de la página web de este foro, los administradores de este programa utilizan gráficos para atraer la mayor cantidad de delincuentes:

El tipo de aplicación maliciosa instalada en los dispositivos Android es de la familia Android/TrojanSMS. Este tipo de código malicioso envía mensajes de texto (SMS) a números premium, lo cual representa una ganancia monetaria para los ciberdelincuentes.

Los métodos de infección para dispositivos Android son variados, pero lo más usual es distribuir los códigos maliciosos como copias pirateadas o copias con crack de versiones comerciales de juegos reconocidos; particularmente para teléfonos y tabletas se da cuando los usuarios buscan en foros o sitios alternativos versiones de aplicaciones como el popular Angry Birds o aplicaciones de mensajería instantánea. La siguiente figura muestra la página de descarga del código malicioso simulando ser un juego:

En la investigación se encontraron alrededor de treinta dominios diferentes relacionados con esta operación, lo cuales utilizan cientos de archivos maliciosos listos para distribuirse. Durante el análisis, se encontró que alrededor de veintitrés variantes únicas eran distribuidas en alrededor de 300 URL únicas. En muchas de las muestras analizadas se encontró que estaban pre programadas para enviar SMS a los siguientes números premium: 6666, 9999, 7375.

Este descubrimiento muestra la tendencia en la distribución de los códigos maliciosos. Los creadores y operadores de malware están incrementando sus esfuerzos en atacar plataformas móviles por ser un segmento en crecimiento y que cada vez atrae más usuarios.

Para garantizar la protección de dispositivos móviles Android, sean teléfonos inteligentes o tabletas, se recomienda utilizar ESET Mobile Security.

Traducido y adaptado por H. Camilo Gutiérrez Amaya

Especialista de Awareness & Research