Ya son conocidos los múltiples casos de phishing que se han reportado últimamente que afectan a diferentes países de la región. Asimismo, también hemos explicado en post anteriores sobre cómo es la metodología de este tipo de amenazas. Un claro de ejemplo de esto es el post titulado Infografía: ¿Cómo funciona el phishing?. En el caso de esta amenaza en particular, los usuarios afectados son de origen mexicano, en donde el engaño apunta a robar información bancaria de potenciales víctimas que son clientes de una conocida entidad financiera.

La lógica del engaño consiste en utilizar correos u otros medios, como las redes sociales, para propagar el enlace malicioso que deriva al usuario al propio sitio de phishing. Si el usuario accede a ese enlace, el sitio web que se observará será prácticamente idéntico al del sitio original. A continuación se puede visualizar una captura del sitio falso:

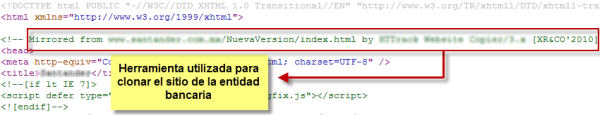

Está claro que el responsable detrás de este engaño utilizó algún tipo de herramienta para replicar el código del sitio original y, de esta manera, modificarlo para realizar el robo de los datos. A continuación se observa parte del código fuente del sitio falso donde se visualiza un comentario insertado por la propia herramienta utilizada para clonar el sitio original:

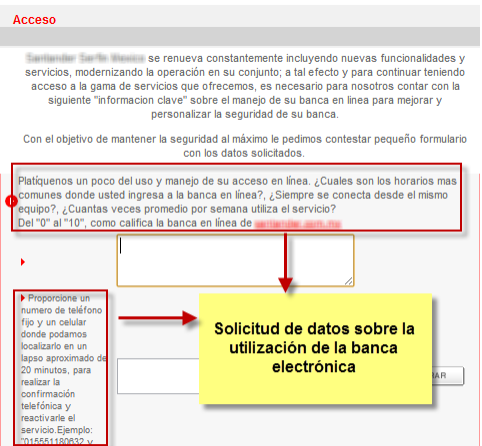

Continuando con el análisis del sitio falso, la mayoría de los enlaces llevan a la víctima al sitio verdadero correspondiente a la entidad bancaria. Sin embargo, si el usuario accede a la banca electrónica, el phishing muestra un formulario falso que solicita la clave y el NIP del cliente. Una vez que la víctima ingresa estos datos, se muestra un segundo formulario. A continuación, pueden observarse ambas capturas de los formularios:

En el segundo formulario se solicita otro tipo de información que es realmente sorprendente y llamativa. Específicamente, se le solicita a la víctima que indique en que horarios utiliza la banca en línea, así como también si el acceso se realiza regularmente desde el mismo equipo y cuantas veces promedio por semana utiliza el servicio. Además de esta información, se le solicita a la víctima un número telefónico donde pueda contactarlo en los próximos veinte minutos. A continuación, se adjunta una imagen del mencionado formulario:

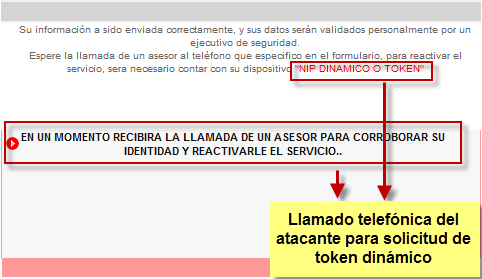

Claramente, este tipo de información no es natural de una propia entidad bancaria, sino de alguna persona que desea conocer los movimientos de la potencial víctima con una finalidad no legítima, tal como el robo de dinero. En el caso del número telefónico, este se utiliza para que el atacante realice un llamado a la víctima suplantando la identidad de la entidad financiera y de esta manera poder obtener el token dinámico. En esta instancia, ya existe una interacción directa con el ciberdelincuente.

Desde ESET Latinoamérica recomendamos a los usuarios que tomen especial cuidado a este tipo de ataques ya que pueden incurrir en pérdidas económicas. Es importante tener la capacidad de identificar los tipos de correos que se utilizan cómo campañas de propagación de phishing. Para esto recomendamos la lectura de nuestra guía para identificar correos falsos. En el caso de propagación por redes sociales es importante tomar consciencia sobre las buenas prácticas a la hora de utilizarlas. De esta manera, recomendamos a los usuarios la lectura de nuestra guía de seguridad en redes sociales. Finalmente, el usuario puede complementar los conocimientos adquiridos con nuestra guía sobre phishing para poder identificar los patrones de este tipo de ataques así como también reaccionar de la mejor manera frente a la presencia de uno de ellos.

Fernando Catoira

Analista de Seguridad