Ya han sido varios los casos en los que se ha publicado casos de phishing con geolocalización y otros casos de códigos maliciosos dirigidos a usuarios brasileños. Recientemente se ha detectado un nuevo troyano que afecta a los usuarios de entidades financieras en Brasil.

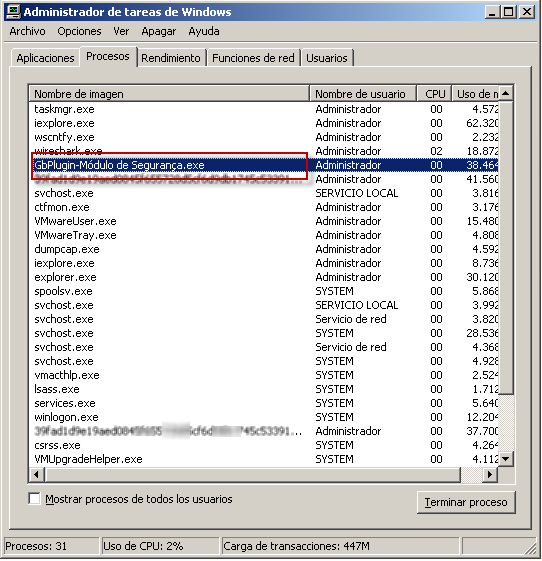

El código malicioso es detectado por la solución de software con capacidad de detección proactiva de ESET como Win32/Spy.Banker.YJS trojan, y una vez que se ejecuta en la máquina del usuario crea un archivo en la carpeta System32, lanzando un proceso que se ejecuta y espera a que el usuario ingrese a Internet a la página de la entidad financiera:

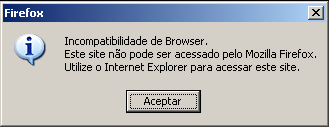

Si el usuario trata de ingresar a la página de su banco utilizando un navegador diferente a Internet Explorer, este automáticamente lo cierra y muestra un aviso para que se utilice el navegador mencionado. Este comportamiento puede ser una señal de alerta para el usuario, ya que si se utilizaban navegadores diferentes para acceder a revisar sus movimientos bancarios, no es normal que se restrinja el uso a un solo navegador en particular.

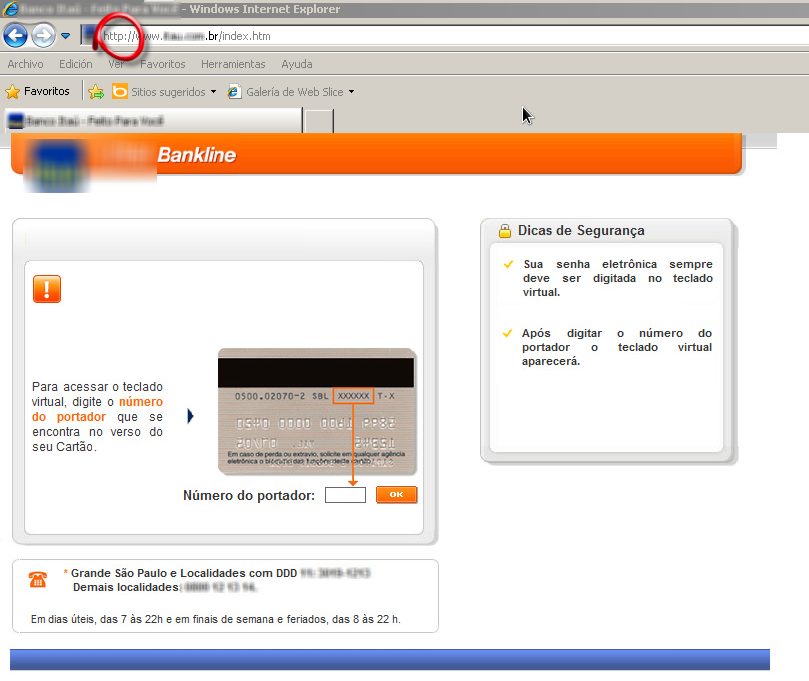

Una vez que el usuario ingresa los datos de su cuenta, el código malicioso empieza la captura de la información. Toda esta captura se hace simulando la página web del banco, pero sin generar tráfico de red. En este punto nuevamente hay una señal de alerta para el usuario: a pesar de estar manejando información sensible la conexión utilizada no está cifrada, lo cual no es normal en una conexión de confianza como la que se establece con las entidades financieras. Esto se detecta fácilmente al observar la barra de direcciones del navegador y encontrar que no se está utilizando el protocolo seguro https://.

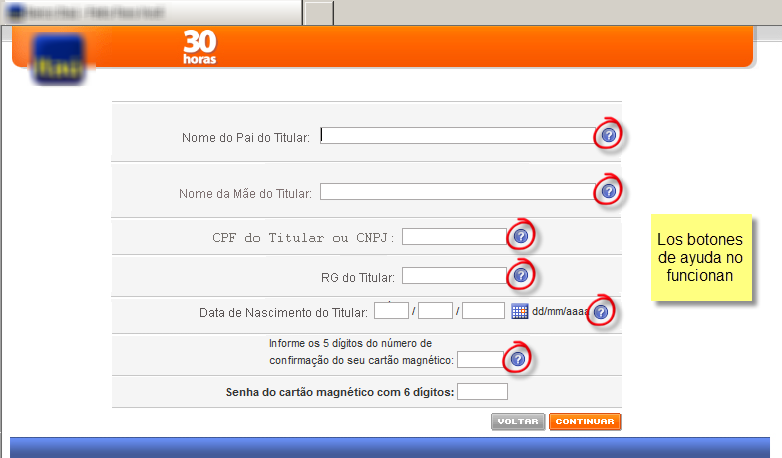

Si el usuario continúa ingresando su información personal, además de pedirle los datos de su tarjeta también le pide ingresar datos personales como números de identificación y números de confirmación personales; llega incluso a un punto donde el código malicioso simula un teclado virtual donde se pide ingresar la contraseña asociada con la cuenta. Todo esto se hace simulando las páginas de la entidad financiera, pero nuevamente hay alertas que podrían llevar a que el usuario sospeche que hay algo malicioso. Al tratar de ver la ayuda para diligenciar los campos no aparece ninguna información, lo cual no es habitual en la página original de una entidad financiera:

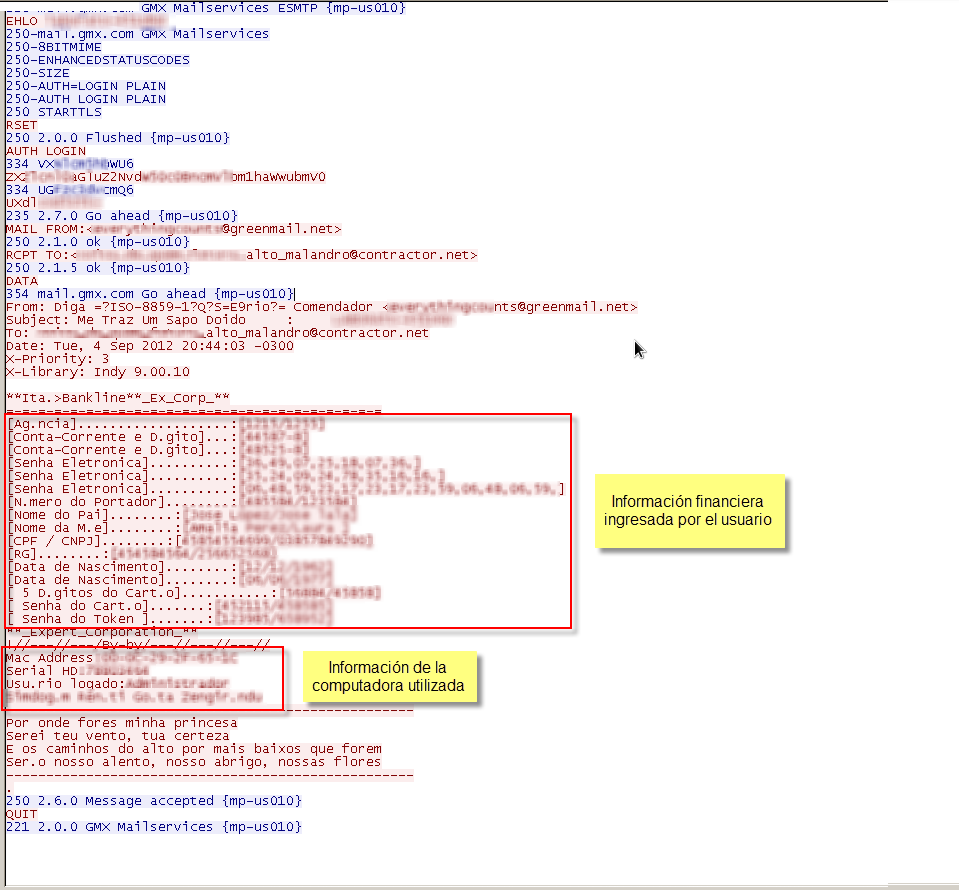

Finalmente una vez que el usuario ha ingresado toda su información en la página falsa, el código malicioso envía un correo electrónico al atacante con un resumen de todo lo ingresado: claves, números de cuenta y números de identificación. Además captura información de la computadora desde la que el usuario ingresó a Internet:

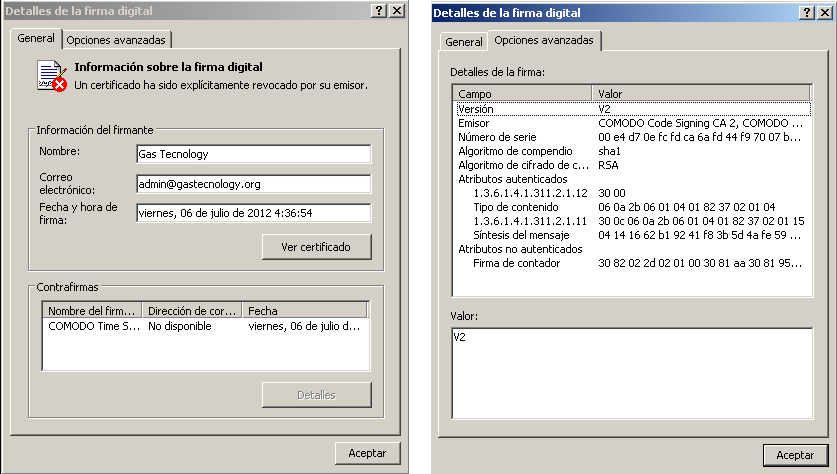

Algo particular de este código malicioso es que utiliza un certificado electrónico robado, de Comodo, una entidad certificadora real, como se puede observar en las capturas a continuación. Para comprender mejor la cadena de certificación, pueden leer nuestro post en donde se describe el ataque informático que llevó DigiNotar a la quiebra.

Esta característica hace que el código malicioso se pueda propagar por sevidores de correo y sistemas sin que sea detectado por muchas herramientas de seguridad. Además de contar con la solución de seguridad se pueden tener en cuenta algunos consejos para realizar transacciones seguras en Internet. En nuestra Plataforma Educativa ESET se puede encontrar un curso gratuito de seguridad en las transacciones comerciales en línea, que puede reforzar el uso adecuado de estos medios.

Fernando Catoira, Analista de Seguridad

H. Camilo Gutiérrez Amaya, Especialista de Awareness & Research