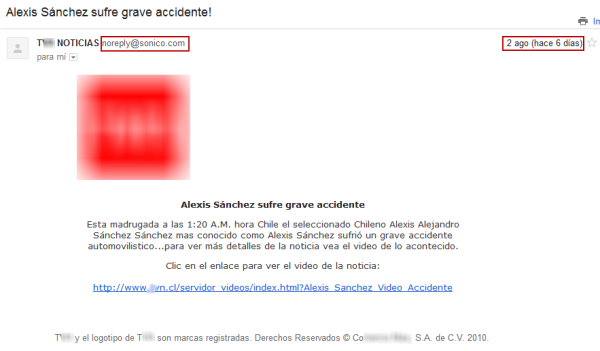

Durante los últimos seis días, hemos estado siguiendo desde el Laboratorio de ESET Latinoamérica el caso de una campaña de propagación de códigos maliciosos que ha utilizado diversas temáticas amorosas y una trágica para lograr infectar al usuario a través de Ingeniería Social, sin embargo, hemos notado que el remitente falso de todos estos correos maliciosos siempre ha sido el mismo. El primer mensaje recibido ocurrió el 2 de agosto y menciona que el jugador de fútbol chileno Alexis Sánchez, habría sufrido un grave accidente automovilístico. Luego, se indica que visitando un enlace se podría reproducir un video de tal acontecimiento. Para hacer algo más creíble esta falsa noticia, los cibercriminales utilizaron el logo de uno de los canales de televisión más importante de Chile.

Si el usuario no era precavido e intentaba visitar ese hipervínculo malicioso, era redirigido hacia el archivo Accidente-alexis-sanchez.exe. Tras el análisis del fichero se determinó que es una variante del gusano detectado por ESET NOD32 Antivirus como Win32/Dorkbot.B.

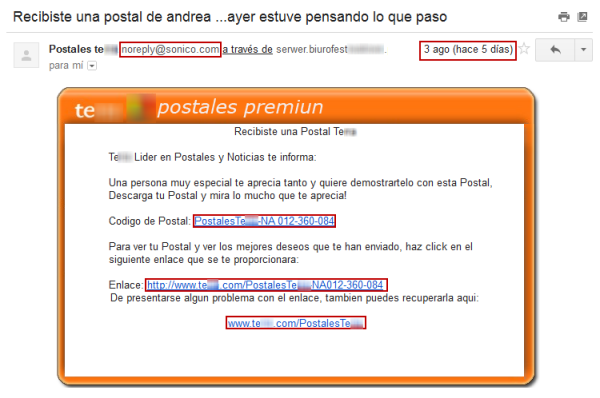

El segundo correo recibido (3 de agosto) dirigía a la víctima hacia Mensaje.exe, troyano detectado como MSIL/Agent.NSM. En este texto se intenta apelar a un grupo de personas más amplio utilizando la clásica postal de amor que afirma que alguien especial que te aprecia mucho, te ha dejado este contenido como forma de expresar sus “mejores deseos”. En el asunto se menciona que “Andrea” habría enviado esto. Asimismo, en el mensaje se puede observar la insistencia de los cibercriminales por intentar que el usuario visite algún enlace malicioso. En tres oportunidades, se le ofrece esta supuesta postal electrónica:

El tercer correo (6 agosto) apela nuevamente a ese tema que tantas veces nos complica (sí, en el laboratorio también pensamos otras cosas más allá del malware), el amor. Este simula provenir de un portal “romántico” para encontrar parejas a través de Internet y en el mismo se menciona que el destinatario habría recibido un mensaje personal más una fotografía. Si nos fijamos más detalladamente en todo el texto, podemos notar que justo cuando la historia se pone más interesante, los ciberdelincuentes una vez más cometen faltas de ortografía que pueden levantar la sospecha del usuario. Si se hace clic en cualquier parte de este mensaje, se intenta descargar el archivo comprimido amor.zip, el que contiene en su interior amor_enlinea.exe. Tras un análisis determinamos que se trata nuevamente de Dorkbot.B. Además, en una segunda oportunidad, los cibercriminales subieron otra variante de este prolífico gusano que ha afectado a Latinoamérica.

El tercer correo (6 agosto) apela nuevamente a ese tema que tantas veces nos complica (sí, en el laboratorio también pensamos otras cosas más allá del malware), el amor. Este simula provenir de un portal “romántico” para encontrar parejas a través de Internet y en el mismo se menciona que el destinatario habría recibido un mensaje personal más una fotografía. Si nos fijamos más detalladamente en todo el texto, podemos notar que justo cuando la historia se pone más interesante, los ciberdelincuentes una vez más cometen faltas de ortografía que pueden levantar la sospecha del usuario. Si se hace clic en cualquier parte de este mensaje, se intenta descargar el archivo comprimido amor.zip, el que contiene en su interior amor_enlinea.exe. Tras un análisis determinamos que se trata nuevamente de Dorkbot.B. Además, en una segunda oportunidad, los cibercriminales subieron otra variante de este prolífico gusano que ha afectado a Latinoamérica.

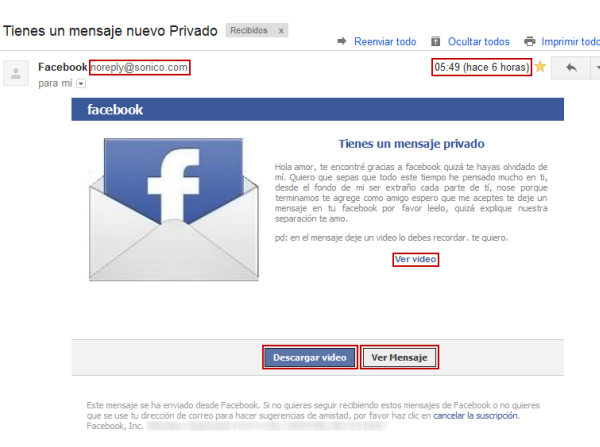

Finalmente, el cuarto mensaje recibido por nuestro laboratorio en el día de ayer (8 de agosto), simula provenir de Facebook. En este se afirma que una persona habría encontrado a otra gracias a esta red social y que por favor, lea el mensaje que le envía. Para seducir aún más a la potencial víctima, se le ofrece un video que habrían hecho “juntos”. Ambos botones, “Descargar video” y “Ver mensaje” dirigen al usuario hacia FVIDEOMAIL.exe, troyano detectado como Win32/Qhost.OSY. Si esta amenaza es ejecutada, modifica el archivo host del sistema para redireccionar a la víctima hacia sitios fraudulentos en caso que ingrese a ciertos bancos chilenos y peruanos. El contenido original de este archivo es reemplazado por el malicioso de tal modo que el fichero no supere 1 KB de peso para no levantar sospechas, algo que no todo los troyanos Qhost realizan.

Si analizamos toda esta campaña desde una perspectiva más amplia, podemos inferir que debido a que en todos los mensajes el correo del remitente falso se mantuvo intacto, probablemente sean los mismos cibercriminales los responsables de todos los códigos maliciosos mencionados en este post. En dos ocasiones utilizaron variantes de Dorkbot con el fin de seguir reclutando computadoras zombis como quedó evidenciado en la publicación Infografía dorkbot: más de 80.000 bots en Latinoamérica. Destacamos también un caso reciente en donde un hosting web vulnerado aloja Dorkbot. En base a esto, podemos afirmar que los ciberdelincuentes buscan seguir propagando aún más este gusano con tal de obtener rédito económico. Asimismo, en este caso también emplearon un troyano Qhost para afectar entidades bancarias específicas y otra amenaza con el objetivo de espiar al usuario.

Por otro lado, la Ingeniería Social continúa siendo un arma infalible para seducir e infectar a los usuarios con distintos códigos maliciosos y enlaces maliciosos camuflados. Implementar una solución de seguridad con capacidad de detección proactiva e informarse constantemente de correos como este y las amenazas informáticas que existen contribuyen a una buena protección del usuario.

André Goujon

Especialista de Awareness & Research