La semana pasada recibimos en nuestro laboratorio una muestra detectada por ESET NOD32 Antivirus como un gusano Win32/AutoRun.VB.AXZ. Junto con el reporte de la muestra, se suministró la URL donde fue descargado el malware, por lo que desde el laboratorio de investigación comenzamos a realizar un seguimiento de este caso con la finalidad de esclarecer el método de propagación. Como consecuencia de todo esto, se logró comprobar el compromiso de un sitio web correspondiente a un servicio de hosting por parte de un atacante.

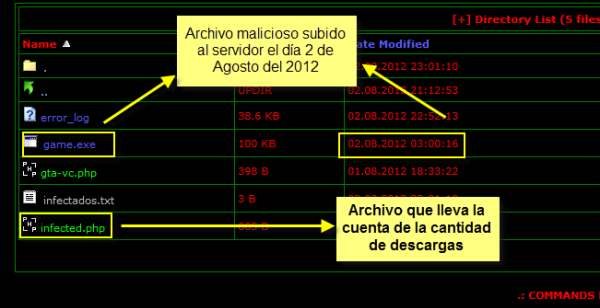

En primera instancia se comprobó que la muestra que se descarga responde al nombre de game.exe y, tal como se especificó anteriormente, es un malware de tipo gusano. Continuando con el análisis del servidor, se descubrió un archivo que corresponde a una shell PHP, la cual permite realizar operaciones sobre el servidor tales como listar directorios, subir y descargar archivos, ejecutar comandos, entre otros.

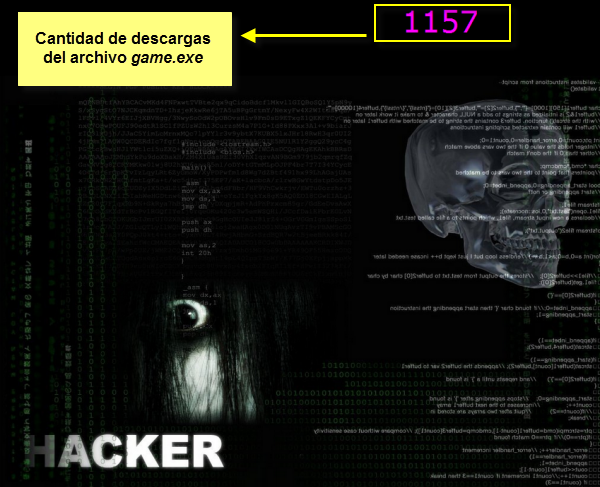

Asimismo, se encontró otro archivo de extensión php que permite visualizar la cantidad de veces que se descargó el malware. A continuación se adjunta una imagen con la cantidad de descargas hasta el día de la fecha:

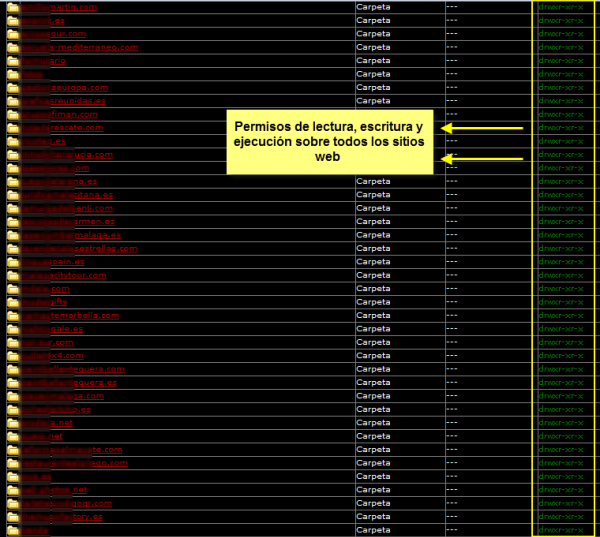

El malware está alojado en la carpeta home de un usuario correspondiente al servidor de hosting web. Si se recorre el servidor ascendiendo los directorios mediante la funcionalidad de listado de la shell PHP, llamativamente se llega al direcorio raíz “/”. Por lo tanto, la shell PHP permite visualizar gran parte del contenido del servidor. A pesar de esto, se pudo comprobar que el usuario utilizado para ejecutar la mencionada shell PHP posee permisos limitados, correspondiéndose estos a su propia carpeta. De todas formas, recorriendo el directorio del usuario se pudo comprobar que existen diversos sitios web a los cuales se tiene acceso. De esta manera, el atacante posee control sobre cada uno de los sitios web que se encuentren alojados bajo su carpeta de usuario, permitiéndole de esta forma subir, descargar y alterar archivos dentro de cada uno de ellos. A continuación se visualiza una captura de los sitios contenidos dentro de la carpeta de usuario:

Otro dato particular es que el atacante subió una segunda shell PHP con funcionalidades mejoradas que se encuentra alojada en el mismo directorio que la primera. La motivación de esto puede ser aprovechar esas funcionalidades, o contar con una shell PHP de respaldo en caso de perder el acceso a la primera.

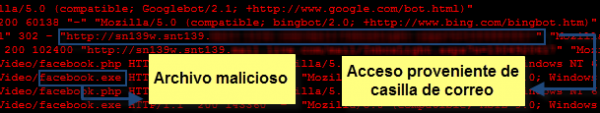

En el siguiente paso, se analizó el contenido del archivo access.log (archivo que registra todos los accesos a un determinado sitio web o servidor) para identificar la dirección IP del ciberdelincuente que está llevando a cabo la campaña de propagación de malware. A partir del análisis de la información de este archivo, se pudo encontrar la IP de quien accede regularmente a la shell PHP. Asimismo se pudo identificar que este malware también se está propagando a través de correos electrónicos. Esto se determinó ya que en el access.log se registraron referers (URL que identifica desde donde se accedió a un sitio web) que provienen de conocidos servicios de correo electrónico. En adición a esto último se puede visualizar una captura de una sección del access.log:

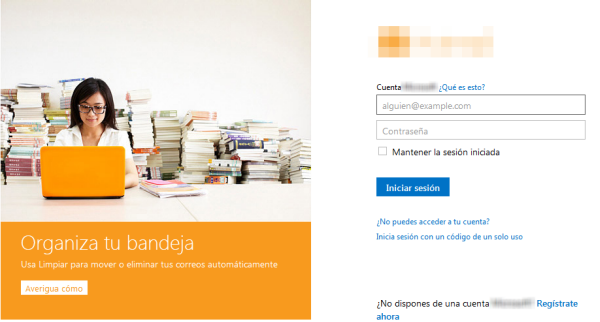

Tal como puede observarse en la captura anterior, se identificó otro archivo nombrado facebook.exe que es detectado por ESET NOD32 Antivirus como Win32/Dorkbot.B y que posiblemente se esté utilizando como parte de una campaña de propagación a través de la afamada red social. Desde nuestro laboratorio hemos realizado investigaciones referidas a Dorkbot que han demostrado que existen más de 80.000 bots en Latinoamérica. Asimismo es posible afirmar que esta campaña está activa ya que también existe un archivo que permite visualizar la cantidad de veces que el archivo facebook.exe fue descargado. Actualmente supera las 1000 descargas. Asimismo, si se accede al enlace dispuesto en el archivo access.log puede comprobarse realmente que se accedió desde un correo electrónico. A continuación se adjunta la imagen del sitio correspondiente:

Con esta información, es posible afirmar que existen usuarios que están recibiendo correos con uno o varios enlaces que concluyen en la descarga de malware, así como también existe una campaña activa por Facebook. Asimismo, conociendo la fecha y hora en la que el malware se alojó en el servidor es claro que la cantidad de descargas posee una alta tasa de crecimiento. Específicamente, el archivo game.exe fue alojada el día 2 de agosto del 2012 y en tan solo 4 días ha logrado más de 1000 descargas. A continuación puede visualizarse una captura que dispone esta información:

Un dato que vale la pena resaltar es que el malware está alojado en uno de los sitios web que está contenido dentro de la carpeta del usuario. El ciberdelincuente podría, en cualquier instancia, insertar algún otro malware en otro de los tantos sitios web sobre los que se tiene control y comenzar con una nueva campaña de propagación.

Si bien las causas de cómo fue comprometido el servidor son desconocidas, particularmente en este caso queda en evidencia que vulnerar la seguridad de un sitio de hosting que contiene diversos sitios web puede ser muy peligroso, ya que puede convertirse en un vector de propagación de malware muy importante, entre otro grupo de actividades no legítimas, que afecten a más de un sitio web.

Finalmente, recomendamos a los usuarios contar con una solución antivirus con capacidad de detección proactiva para estar protegidos contra este tipo de amenazas. Asimismo, sugerimos a los administradores de servidores y sistemas a realizar auditorías de sus servidores web periódicamente. La seguridad debe gestionarse para evitar llegar a situaciones como la ocurrida en este caso.

Fernando Catoira, Analista de Seguridad

Javier Aguinaga, Malware Analyst