En estos días el Instituto Nacional de Tecnologías de la Comunicación (INTECO) publicó un informe con los resultados de un estudio sobre las vulnerabilidades que involucran el último semestre del corriente año. El estudio detalla cuáles fueron las vulnerabilidades más comunes, qué sistemas fueron los más afectados, qué productos fueron los más vulnerados, entre otra información relevante.

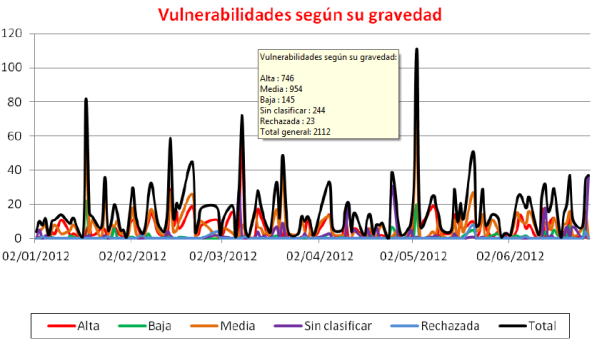

El estudio realizado por el INTECO contiene resultados que son llamativos. En primera instancia se realizó un análisis sobre vulnerabilidades según el nivel de riesgo. Durante todo el período de análisis, las vulnerabilidades que más aparecen son aquellas catalogadas como nivel de gravedad alta y media. La gravedad de las vulnerabilidades muchas veces tiene que ver con el impacto que puede tener la explotación de las mismas. Por lo tanto, es viable indicar que aquellas vulnerabilidades que tengan un nivel de gravedad alto pueden provocar efectos graves si son explotadas por los atacantes. A continuación se adjunta un gráfico proporcionado por INTECO en base a la gravedad de las vulnerabilidades:

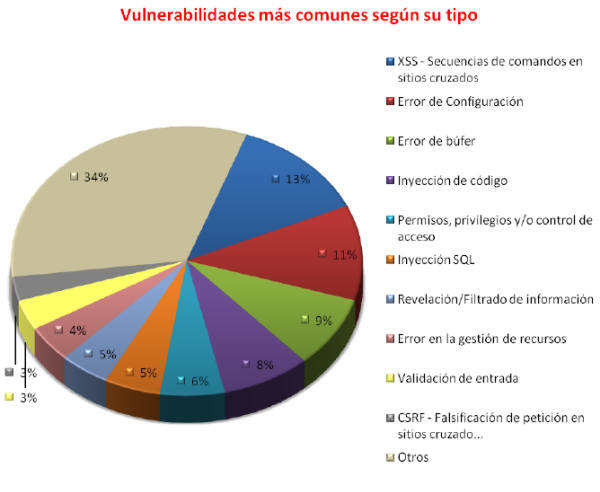

Otro tipo de clasificación importante de las vulnerabilidades es en relación al tipo. En otras palabras, cada vulnerabilidad se la puede clasificar según el método que se utiliza para identificarla y quizá explotarla. En base a este criterio, INTECO proporcionó un gráfico muy representativo:

Este estudio demuestra que las vulnerabilidades de Cross Site Scripting (XSS) es una de las más presentes. Asimismo, las siguientes vulnerabilidades que más impacto tuvieron son aquellas generadas por errores de configuración. Si bien este tipo de falla no radica en el código de la aplicación o está relacionada con errores en el diseño, muchas veces las configuraciones no se realizan de forma adecuada dejando brechas de seguridad. Los errores de inyección de código son bastantes comunes también, y muchas veces se utilizan como método para alojar malware, por ejemplo, en sitios web. Finalmente, otro dato que vale la pena mencionar de este estudio, son las inyecciones SQL. Si bien sólo figura con un 5% del total de las vulnerabilidades más comunes, este tipo de ataques son muy comunes en servidores web. Estos pueden ser combinados con inyección de código o utilizados en relación a errores de configuración, por lo que el impacto que estos ataques tienen sobre la red es notable.

Se realizaron otro tipo de estudios desde diferentes enfoques sobre las vulnerabilidades. A modo de ejemplo, pueden notarse las vulnerabilidades que se clasifican en base a la calidad del código. Este tipo de análisis es más complejo, debido a que en la mayoría de los casos se torna muy difícil detectarlo, incluso utilizando herramientas de validación de código. El nivel pobre en cuanto a la calidad de código deriva en que se gestionen los recursos de una forma no muy apropiada, dando lugar a que el nivel de seguridad no sea lo suficientemente alto. Uno de los tópicos relacionados a esto, que se mencionan y generan preocupación, es la gestión de memoria. En muchos casos la reutilización de memoria sin el apropiado control del código y las asignaciones que se realizan pueden derivar en problemas que incluyen desde la corrupción de los datos hasta la ejecución de código arbitrario.

El tiempo ha dado la certeza de que las vulnerabilidades están presentes en aplicaciones, sistemas operativos, servicios, factor humano, entre otros. Este tipo de estudios permite obtener una visión más general de cómo afectan al usuario los diferentes tipos de vulnerabilidades. Asimismo, es necesario tomar medidas para remediar el impacto que alguna de estas vulnerabilidades tienen o pueden tener sobre usuarios u organizaciones. De este modo, es recomendable leer nuestros consejos para dar una respuesta eficiente frente a una vulnerabilidad. En el caso de las organizaciones, recomendamos la lectura de la guía de consejos para el empleado seguro.

Finalmente es aconsejable realizar auditorías de seguridad con periodicidad adecuada. Asimismo, es bueno recordar que la seguridad debe ser gestionada y es por esto que desde ESET Latinoamérica contamos con la unidad ESET Security Services destinada a brindar auditorías de seguridad.

Fernando Catoira

Analista de Seguridad