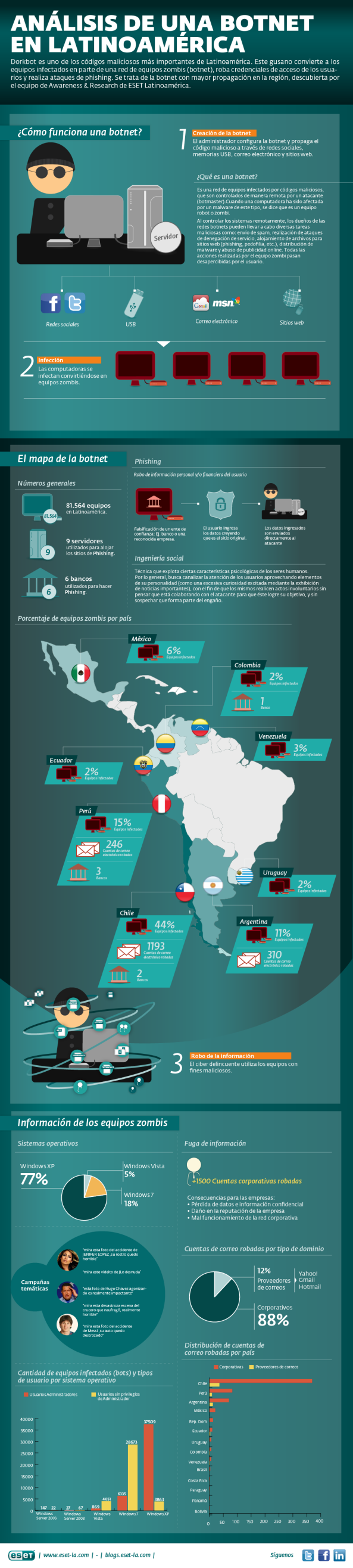

Desde hace algún tiempo en el Laboratorio de Análisis e investigación de ESET Latinoamérica venimos trabajando en el análisis, evolución y seguimiento de las distintas campañas de Dorkbot que se detectan en la región. Durante este trabajo, compartimos con ustedes en "Dorkbot: conquistando Latinoamérica" las características principales de este gusano detectado por ESET NOD32 Antivirus como Win32/Dorkbot y su extensión a lo largo de toda la región. Hoy vamos a comunicarles algunos hallazgos de la investigación de una de las botnet más grandes de Latinoamérica.

Como parte del seguimiento, se recopiló y catalogó información relacionada con el tamaño de la botnet y sus características principales (equipos infectados, países afectados, información robada). La distribución del gusano a lo largo de varios países como Chile, Perú y Argentina demostró que en esta botnet, en particular, el atacante buscó conseguir víctimas principalmente en Chile y luego Perú. Sin embargo más de 15 países en la región han sido afectados por las distintas campañas de propagación llegando a un total de 81.564 reportes únicos por parte de los equipos infectados:

Entre las características de este gusano y la botnet controlada a través del protocolo IRC, los equipos infectados, que forman parte de la red de computadoras zombis, envían la información a través de este canal informando el usuario, país y equipo infectado al cual pertenece el bot. Además, se utiliza una API hacia un servicio web que permite conocer la dirección IP del bot y así conocer acerca de la distribución de la botnet.

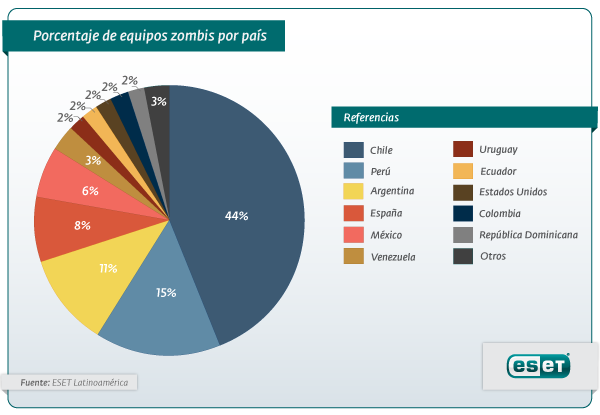

Los datos analizados revelaron que el 44% de los equipos infectados son de Chile, en donde además se realiza un ataque de phishing contra distintos bancos intentando obtener por parte del atacante la información de la banca electrónica de los usuarios afectados. Como mencionamos anteriormente el podio lo completan Perú(15%) y Argentina (%11):

La distribución del resto de los países afectados tiene una relación directa con las temáticas utilizadas como técnicas de propagación e Ingeniería Social. Las campañas de propagación incluyeron eventos como accidentes de estrellas de cine, jugadores de fútbol, como Lionel Messi y Alexis Sanchez, y presidentes de la región a través de redes sociales como Facebook y programas de mensajería instantánea.

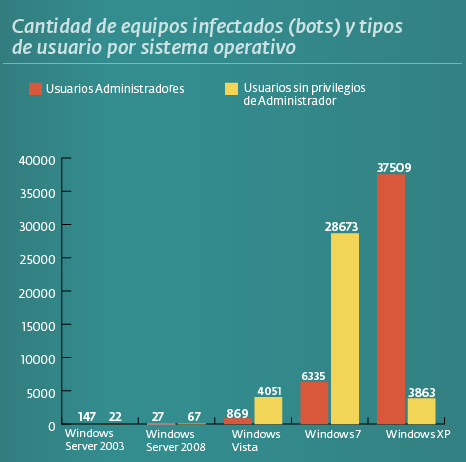

Otro de los datos importantes que presentó el estudio de la botnet, se relaciona con los sistemas operativos utilizados por las víctimas y el nivel de privilegios del usuario afectado. El 51% de las computadoras infectadas que pertenecen a la botnet, ejecutan alguna versión de Windows XP, mientras que Windows 7, ocupa el segundo lugar con el 43%. Los otros sistemas operativos afectados son Windows Vista y versiones de para servidores con Windows Server 2008 y Windows Server 2003.

Entre las diferencias más notorias de las víctimas en Windows XP y sistemas operativos más nuevos; vemos que en sistemas más viejos los usuarios continúan usando privilegios de administradores, mientras que a través de los cambios en la estructura de las nuevas versiones con herramientas como el User Account Control (UAC) la tendencia cambió. Igualmente estos usuarios no están protegidos por una solución de seguridad y sus sistemas se infectan con códigos maliciosos.

Finalmente, hay más de 2.000 cuentas de correos corporativas y hogareñas que fueron sustraídas de las víctimas y enviadas al atacante. Toda esta información permite conocer las maneras de operar de los cibercriminales en la región y las técnicas que utilizan para engañar a los usuarios desprotegidos y robarles información. Basados en la investigación podemos concluir que todavía nos queda una gran cantidad de trabajo para hacer en lo que refiere a concientización y educación, ya que muchos usuarios desconocen la existencia de este tipo de amenazas y no protegen sus equipos, ni su privacidad de la manera más adecuada.

Pablo Ramos

Security Researcher