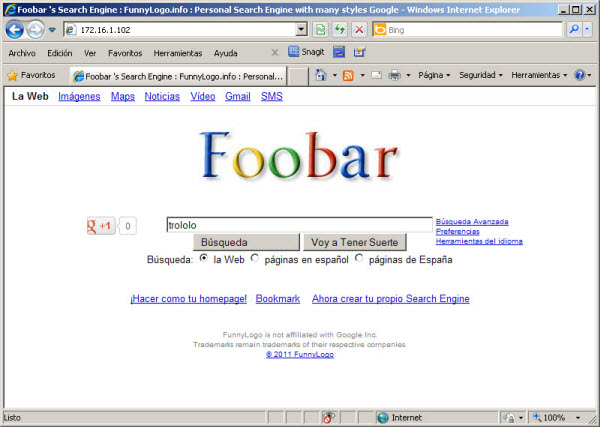

Un código malicioso ha tenido acceso a una pequeña empresa de desarrolladores web, los cuales están trabajando activamente en un nuevo buscador que estará participando en el mercado. A continuación, una captura del nuevo proyecto:

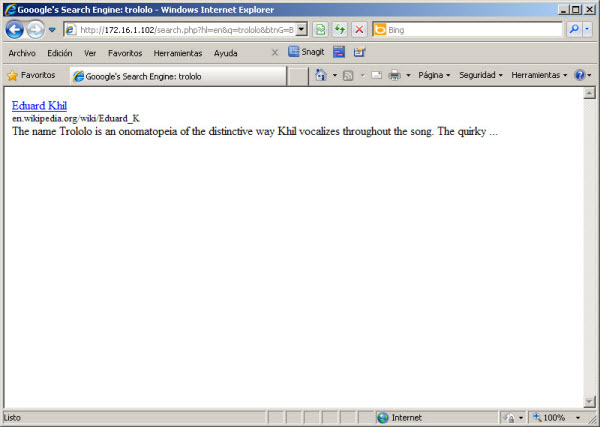

Para experimentar la funcionalidad del buscador, realizaremos algunas pruebas. En primer lugar, vamos a ingresar la palabra "trololo" para ver si nos arroja algún resultado. La respuesta del servidor a la petición anteriormente comentada es:

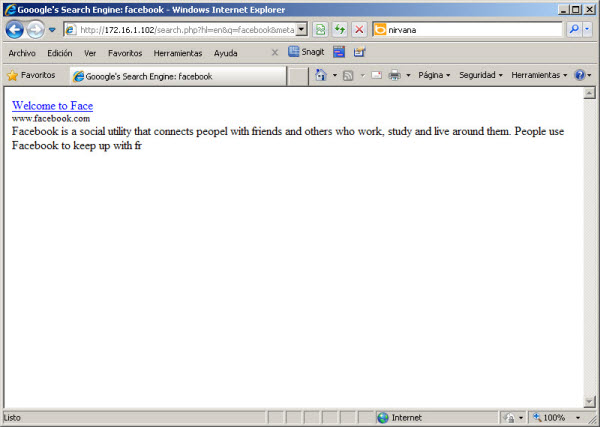

Como se puede ver, a este modesto buscador le falta bastante para competir en el mercado, ya que la base de datos aún es muy pequeña, y solo responde a palabras clave como "facebook" o "trololo":

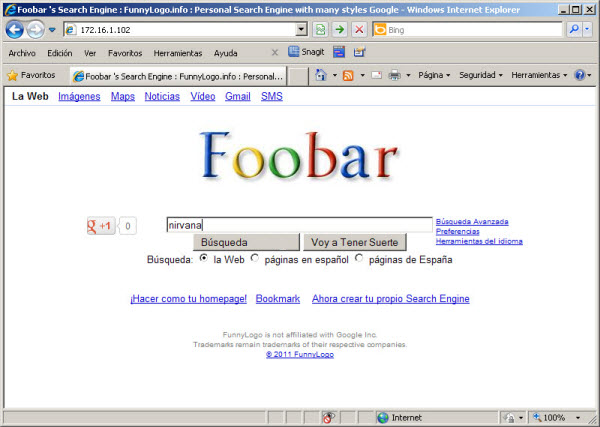

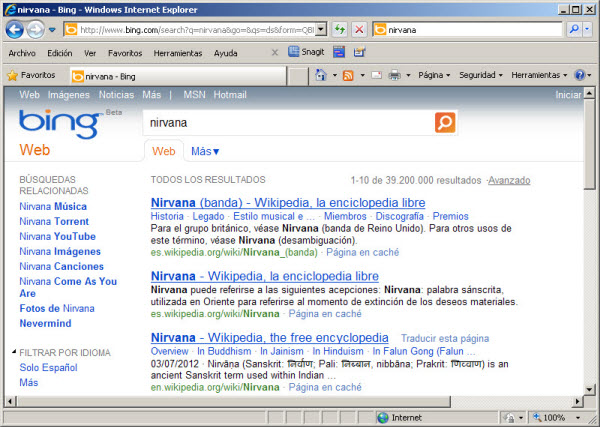

Debido a que la base de datos es tan escasa, el desarrollador ha decidido redireccionar las búsquedas a otro conocido buscador en caso de que no obtenga resultados. Por ejemplo, probemos con la palabra "nirvana", que no se encuentra en la base de datos correspondiente al nuevo proyecto:

La búsqueda es redireccionada a otro buscador y el resultado se puede observar a continuación:

Como se puede observar, la acción anterior tiene como objetivo seguir cargando la base de datos en base a la respuesta de los demás buscadores. A grandes rasgos, ya podemos entender como funciona el servidor.

El problema parece ser que esta empresa tiene un atacante interno que se dedicó a analizar vulnerabilidades en el buscador, aún sabiendo que se trataba de una versión alpha. Adicionalmente, recuerden que existe un malware que está activamente reportando todo el tráfico de la red interna hacia el exterior, filtrando así información sensible.

Una captura del último tráfico enviado se puede descargar aquí.

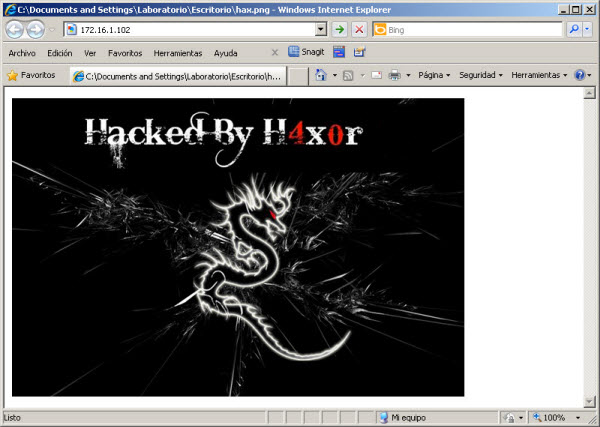

Finalmente, luego de cuatro días, el servidor fue encontrado en el siguiente estado:

Su trabajo será ver si se trata de un ataque externo ejecutado por el autor del código malicioso que se infiltró en los sistemas, o si se trata de un ataque interno. Para ello tendrán que verificar la captura a su disposición para ver si se puede obtener la contraseña del administrador de ese sitio. En caso de poder hacerse ¿cuál es la contraseña?

La continuidad laboral de un compañero sigue en sus manos ¡buena suerte!

Nota: En caso de encontrar prueba irrefutables sobre su inocencia, dejar un comentario y posteriormente desarrollar un pequeño tutorial, demostrando la veracidad del análisis. Aparentemente, solo el usuario root tenia los permisos necesarios para modificar los archivos de la web.

Javier Aguinaga

Malware Analyst