En las últimas semanas hemos estado trabajando en una investigación sobre un código malicioso que, luego de su análisis, nos permitió identificar un caso de un ataque dirigido de malware en Latinoamérica, diseñado con el objeto de robar archivos (planos, diseños, etc.) de AutoCAD de los equipos infectados. Luego de incidentes de alto impacto mediático como Stuxnet, Duqu o Flame; desde el Laboratorio de ESET Latinoamérica hemos descubierto un ataque similar diseñado y perpetrado exclusivamente para un país de la región, Perú. A partir de las tasas de detección del gusano ACAD/Medre.A durante el 2012, el equipo de investigación pudo comprender el funcionamiento de este código malicioso, diseñado exclusivamente con fines de robo de información y que se ha propagado casi con exclusividad en Latinoamérica, posicionándolo como un nuevo caso de malware diseñado para un ataque dirigido, con la particularidad de tratarse del primer caso de este tipo y magnitud reportado en la región, Operación Medre.

¿Cómo fue identificado el ataque? Semanas atrás integrantes del Laboratorio de ESET Latinoamérica notaron una destacada tasa de detección de un código malicioso en Perú, ACAD/Medre.A. Se trataba de un gusano en archivos en AutoLISP (lenguaje de scripting para AutoCAD) que se ubicaba entre los diez códigos maliciosos más detectados en el país durante el año, algo poco habitual para este tipo de archivos y detecciones. Mientras que en Perú ACAD/Medre.A representaba el 1,29% de las detecciones en dicho país (ubicándose en el 9º lugar del ranking), las tasas eran mucho más bajas para el mismo código malicioso en Latinoamérica (0,21%) y el mundo (0,04%):

El 96% de las detecciones de ACAD/Medre fueron en Perú, una concentración extremadamente poco habitual para los códigos maliciosos. Ante este escenario, procedimos a analizar la amenaza para conocer qué había detrás, descubriendo lo que dimos en llamar Operación Medre, un ataque dirigido exclusivamente a Perú, con el ánimo de robar archivos de AutoCAD de las computadoras infectadas.

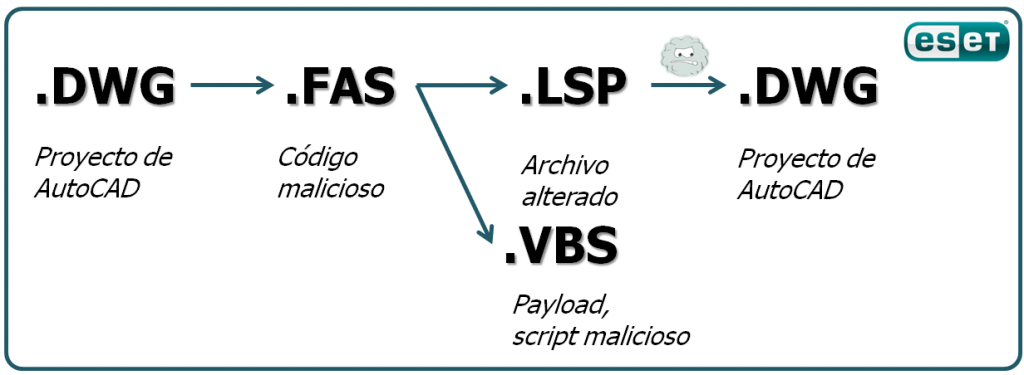

A partir de un archivo de extensión FAS (archivos ejecutables en lenguaje AutoLISP) ubicado en la misma carpeta del proyecto, cuando el usuario abre un proyecto de AutoCAD (.dwg), se ejecuta el archivo malicioso que, por un lado, modifica un archivo LSP ubicado en la carpeta del software, de forma tal de seguir infectando cualquier otro proyecto que abra el usuario en el sistema. Posteriormente, se ejecuta un script en lenguaje Visual Basic (.vbs) que posee rutinas para enviar todos los proyectos que se abran en AutoCAD en el sistema infectado a cuentas de correo del atacante, más de 40 cuentas distribuidas en dos servicios de correo en China.

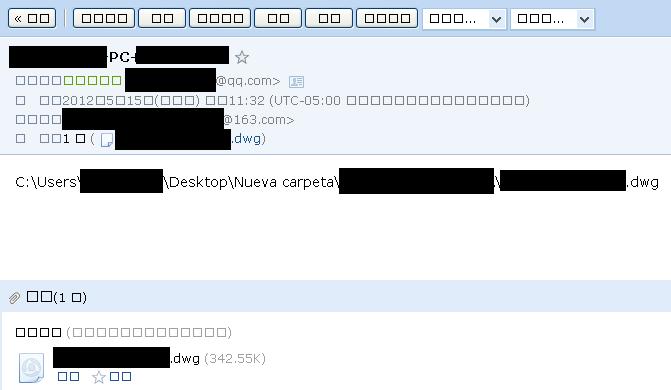

En la siguiente imagen puede observarse cómo el atacante recibe en su correo el proyecto DWG, junto con otros datos como la ruta del archivo, y el nombre de usuario y computadora de la víctima:

En el posterior análisis de la magnitud de la operación, hemos descubierto que el o los atacantes han robado más de diez mil proyectos únicos, concretando un ataque de importante magnitud para la región. Asimismo, hemos identificado que Perú también es el país donde más direcciones URL alojando el malware ha identificado nuestro sistema de alerta temprana, ESET LiveGrid, e incluso hemos observado casos de alto compromiso de la confidencialidad, como por ejemplo un importante sitio web que provee un template (archivo base) para la presentación de proyectos de proveedores para una importante organización. De esta forma, al estar infectado el template, todos los proyectos presentados por los proveedores han sido envíados a los cibercriminales, generando un alto compromiso a la privacidad de dicha información.

En las últimas semanas, previo a la publicación de esta investigación, desde ESET hemos estado en contacto, hemos informado la situación, proveyendo información y asistiendo tanto a distintas autoridades competentes del Perú, a las cuales ESET Latinoamérica ha ofrecido el apoyo y asistencia para controlar y remediar la situación; a la empresa Autodesk (fabricante del producto AutoCAD) y las empresas chinas proveedoras del servicio de correo electrónico utilizado por el atacante. Una de estas empresas ya ha dado una rápida y eficiente respuesta, deshabilitando las cuentas de correo utilizadas por el gusano, por lo que en los casos en que aleatoriamente las cuentas seleccionadas para enviar el proyecto correspondan a este dominio, el gusano ya no es funcional y el proyecto no es enviado al atacante.

Finalmente, ESET ha desarrollado una herramienta de limpieza gratuita disponible en el sitio web de ESET Latinoamérica, por lo que cualquier usuario podrá descargarla y verificar si posee su sistema y/o proyectos de AutoCAD infectados y, en caso afirmativo, limpiar y desinfectar el sistema.

Es poco frecuente encontrar códigos maliciosos a través de AutoCAD. También es poco frecuente los códigos maliciosos con claros fines de espionaje (como en este caso, el robo de planos y diseños). También es poco frecuente que el malware sea utilizado como ataque dirigido y, finalmente, en los casos que se mencionaron en la introducción, esta actividad tampoco había sido observada, al menos con estas características y magnitud, en Latinoamérica. Operación Medre unificó todos estos conceptos, poniendo en evidencia que este tipo de ataques ya están presentes en la región, y que las empresas y organizaciones deben gestionar su seguridad para prevenir incidentes de este tipo, cuyo impacto puede ser de mayor gravedad que infecciones más tradicionales.

Para aquellos que quieran conocer más detalles sobre Operación Medre, pueden descargar desde nuestro sitio web el white paper "Operación Medre: espionaje industrial en Latinoamérica", donde se detalla de forma mucho más extensa las características de este gusano y la operación de ciberespionaje detrás de él.

Sebastián Bortnik

Gerente de Educación y Servicios