Los rogue son códigos maliciosos de difícil remoción diseñados para engañar al usuario y hacerle creer que su sistema necesita ser desinfectado de múltiples infecciones inexistentes a cambio de dinero por el supuesto derecho a una licencia. Desde los laboratorios de nuestra compañía, se ha desarrollado ESET Rogue Applications, herramienta gratuita que permite eliminar una amplia cantidad y variantes de malware tipo rogue, tanto del disco duro como del registro de Windows, además de reparar otros daños asociados a los mismos.

Aparte de inducir fraudulentamente a las personas a comprar un software que no cumple su objetivo, algunos rogue modifican varios parámetros para disminuir la seguridad del sistema como desactivar el Control de cuentas UAC, Administrador de tareas, el firewall de Windows, entre otras acciones. Junto con la remoción del rogue en cuestión, ESET Rogue Applications Remover también restaura los valores predeterminados y seguros de ese tipo de configuraciones para evitar que el sistema sea susceptible a otros ataques informáticos.

Para probar la herramienta, utilizamos un entorno controlado en donde se simula un escenario real y se infectó un sistema basado en Windows 7 con una variante nueva del rogue Win32/Adware.WintionalityChecker.AD o “Windows PC Aid” como lo denominan sus creadores, con el fin de observar el comportamiento de la amenaza desde el momento en que el usuario visita un sitio malicioso, descarga el malware y lo instala en una computadora desprotegida, hasta la posterior ejecución de ESET Rogue Applications Remover. El propósito es exponer un caso real de rogue para explicar el funcionamiento de la herramienta y las distintas acciones y etapas que realiza para remover el código malicioso del equipo.

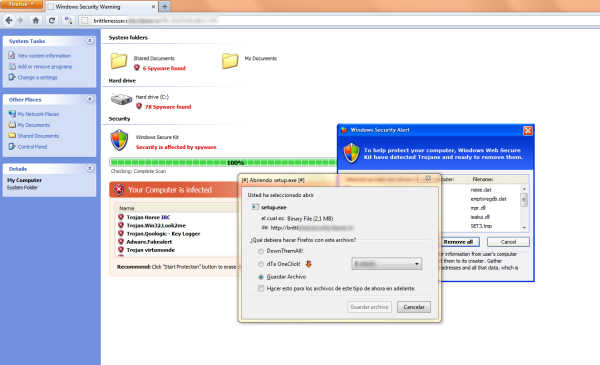

La muestra escogida y detectada por ESET NOD32 Antivirus como Win32/Adware.WintionalityChecker.AD, ha sido propagada recientemente a través de correos electrónicos y enlaces que de ser visitados, intentan persuadir al usuario de que su sistema está infectado. En la siguiente captura se puede apreciar el sitio web que incita a que la potencial víctima descargue y ejecute la amenaza:

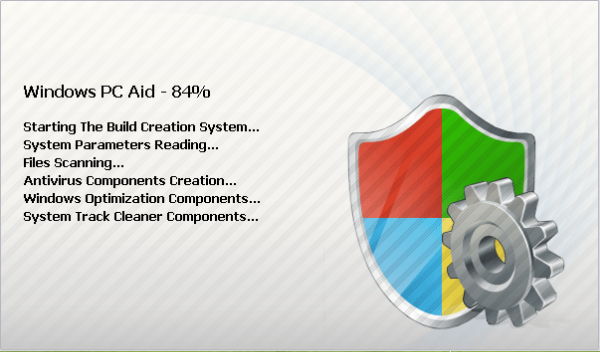

Como suele suceder, los sitios que hospedan estos malware suelen simular una interfaz gráfica similar a la de Windows XP para hacer más creíble la supuesta infección. Si el usuario no es precavido y descarga y ejecuta este rogue, se mostrará un mensaje que asegura estar iniciando algunos componentes de "protección":

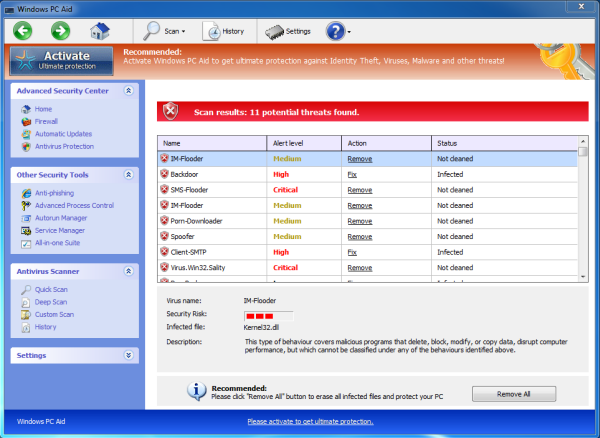

Luego, se abre la ventana principal del código malicioso que simula un análisis del sistema que concluye varios segundos después. Allí se reportan una gran cantidad de infecciones falsas que detecta para intentar asustar y manipular a la víctima.

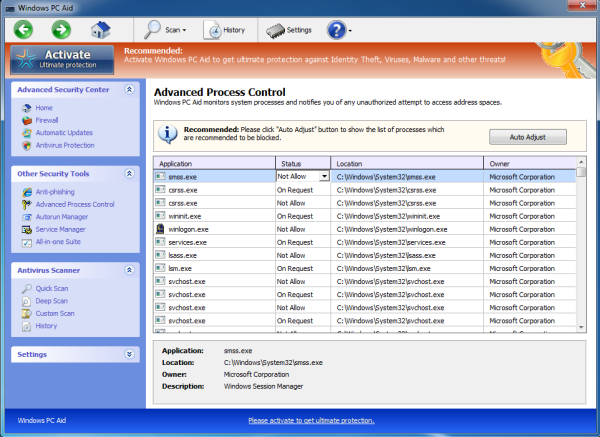

También procede a desactivar el Control de cuentas de usuarios presentes en Windows Vista y 7. Además, reemplaza el Administrador de tareas original por uno propio que lista los procesos en ejecución pero no permite interactuar con los mismos:

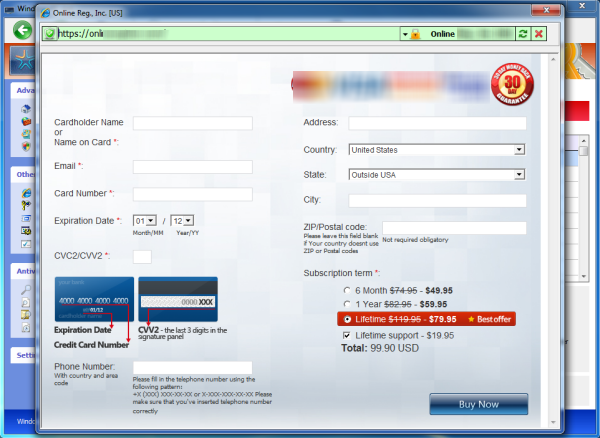

Tanto para solucionar esas 11 detecciones falsas como para utilizar otras características que supuestamente incorpora este rogue como firewall, antiphishing o actualizaciones automáticas, se le solicita a la víctima que pague por una licencia de seis meses, un año, o de por vida.

Aunque el usuario no pague y cierre la interfaz de este malware, la amenaza continúa en memoria consumiendo los recursos del sistema de forma innecesaria. También se ejecuta con cada inicio del sistema operativo y disminuye la seguridad del entorno. Por otro lado, cada ciertos minutos emite una falsa e invasiva alerta sobre algunos programas que habrían sido bloqueados. Muchas variantes de rogue pueden ser difíciles de remover si no se cuenta previamente con protección, ESET Rogue Applications Remover permite remover la infección y corregir los parámetros alterados de forma sencilla.

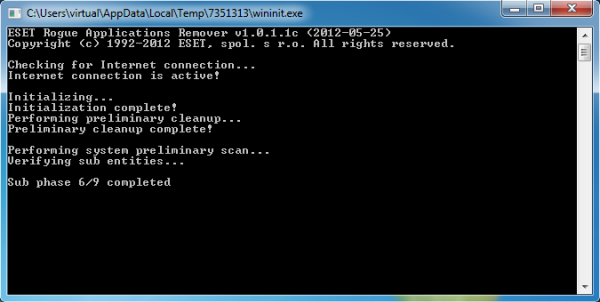

ESET Rogue Applications Remover puede ser descargado para Windows de 32 bit (x86) y 64 bit. Dependiendo de la arquitectura del sistema infectado, la versión que debe descargarse. Antes de proceder con la limpieza de la computadora, se debe considerar que ESET Rogue Applications Remover necesita privilegios de administrador para funcionar. Adicionalmente, se recomienda contar con una conexión activa a Internet para que la herramienta pueda mejorar su eficacia y precisión. Es importante mencionar que este programa ha sido diseñado para eliminar los rogue más persistentes y en ningún caso reemplaza el uso de una solución antivirus completa.

Una vez que la herramienta es descargada, ejecutada y el contrato de licencia aceptado, procede a realizar un análisis y limpieza preliminar del equipo:

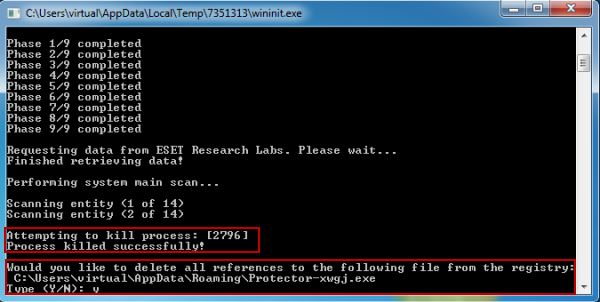

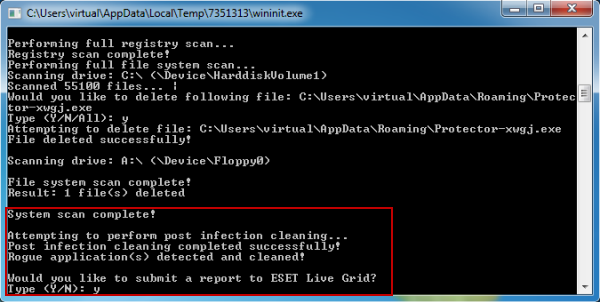

Cuando el análisis preliminar ha concluido, ESET Rogue Applications Remover continúa con el análisis principal. Aquí se le informa al usuario si se ha encontrado alguna amenaza en la memoria RAM. En este caso se puede observar la remoción del rogue utilizado y que fue encontrado en ejecución. También se pregunta si borrar o no el archivo infectado:

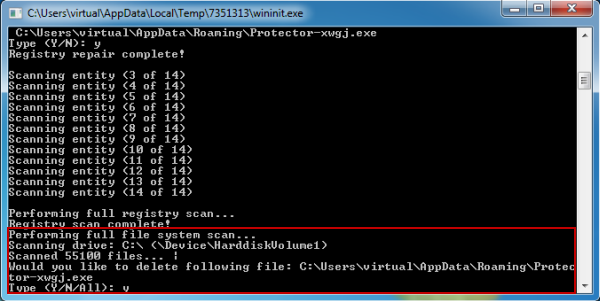

Estando limpia la memoria, la herramienta procede a analizar todo el contenido del disco duro principal. Si encuentra alguna amenaza, le pregunta al usuario si el archivo malicioso debe ser eliminado.

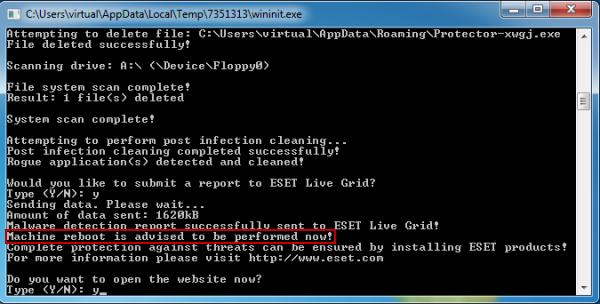

A continuación, ESET Rogue Applications Remover solicita enviar optativamente un informe al sistema de alerta temprana ESET Live Grid con el fin de perfeccionar la herramienta y recopilar estadísticas de infección.

Destacamos que para completar correctamente todo el proceso, la herramienta informa que se debe reiniciar el sistema operativo. A partir del próximo inicio de Windows, el sistema queda completamente limpio y con los valores y configuraciones adecuados, como se puede observar a continuación:

Frente a rogue difíciles de eliminar, ESET Rogue Applications Remover permite que un sistema infectado por esta categoría de códigos maliciosos vuelva a funcionar de forma normal. Posterior a la ejecución de esta herramienta, recomendamos la instalación de una solución de seguridad con capacidad de detección proactiva que permite prevenir infecciones por malware. A modo complementario, un uso seguro e informado de la computadora le otorga al usuario los conocimientos necesarios para evitar en primera instancia, conductas riesgosas tales como seguir un enlace sospechoso recibido por correo electrónico, o la ejecución de cualquier archivo sin importar su fuente de origen.

André Goujon

Especialista de Awareness & Research