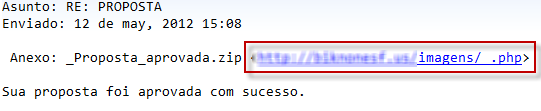

En los últimos días hemos recibido en nuestro laboratorio un falso correo que informa sobre una supuesta propuesta que ha sido aprobada. El mismo correo provee un enlace a modo de anexo en el que supuestamente se tiene acceso a dicha propuesta. Si se accede a este enlace, se descarga un archivo malicioso que es detectado por ESET NOD32 Antivirus como una Variante de Win32/TrojanDownloader.Banload.QKU Troyano.

No es la primera vez que se analiza un troyano de este tipo en el laboratorio de ESET Latinoamérica pero sin embargo esta variante posee algunas características distintivas.

Si se hace clic en el anexo del correo recibido, se redirige a otro sitio diferente y se descarga un archivo de extensión “zip” que contiene en su interior un archivo de extensión “cpl”. Es importante aclarar que un archivo cpl permite agregar un applet al panel de control de Microsoft Windows, tal como lo es, por ejemplo, “Agregar o Quitar Programas”.

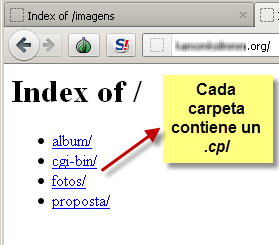

En el caso de esta amenaza, accediendo al servidor desde donde se descargó este archivo, se pudo encontrar varias carpetas que contienen el mismo archivo de extensión cpl con diferentes nombres. La motivación de la existencia de estos archivos puede deberse, posiblemente, a diferentes campañas de propagación que se envían por mail.

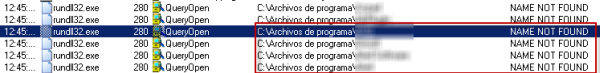

Si se analiza el archivo cpl mediante un editor de texto, se puede ver que en realidad es un archivo ejecutable ya que posee la cabecera “MZP”. Este archivo es ejecutado por RUNDLL32.exe, el cuál permite ejecutar librerías y colocarlas en memoria para que puedan ser utilizados por las diferentes aplicaciones.

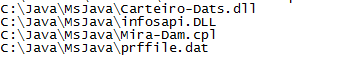

Si se procede a la ejecución del archivo, luego de hacer doble clic sobre el mismo, este se elimina. Sin embargo, realiza un conjunto de operaciones concretas. Específicamente, entre las tareas más relevantes, crea algunas carpetas en el disco local de forma oculta (con propiedades para que no sea visible al usuario), y a su vez crea diferentes archivos en su interior, entre ellos librerías dinámicas dll e incluso otro archivo cpl.

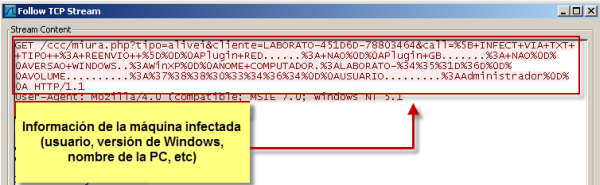

Analizando el tráfico generado por esta amenaza, se puede observar que realiza una conexión a un servidor remoto diferente y ejecuta un GET de un archivo php enviando información de la máquina infectada pasada como parámetros.

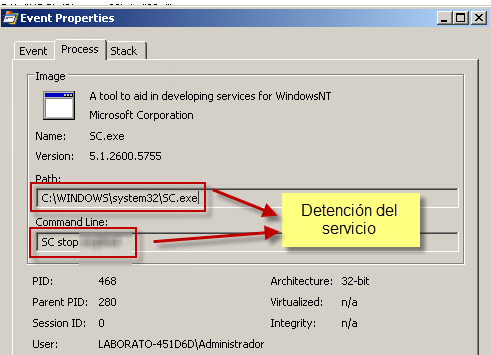

Continuando con el análisis dinámico de esta amenaza, se observar que existe otro aspecto que llama la atención. Al momento de ejecutar el archivo de extensión cpl, se puede ver que se ejecuta el archivo "SC.exe", el cuál es utilizado por Microsoft Windows para crear y administrar los servicios del mencionado sistema operativo. Entre varias de las acciones que realiza este malware, se encuentra el chequeo de la existencia de diversos motores antivirus en su directorio por defecto de instalación y además, mediante el comando antes mencionado, intenta desactivar el servicio de aquel software antivirus que detecte. Estas acciones las realiza previamente a ejecutar la sección de código maliciosa para evitar ser detectado.

Concluyendo, las amenazas ya no simplemente radican en archivos ejecutables (EXE) o por lotes (BAT). Si bien esto no es nuevo, no es común encontrarlo. Los ciberdelincuentes compiten para lograr la mayor cantidad de infecciones posibles sin ser detectados y así llevarse el rédito que buscan. En este caso se trata de un troyano bancario que puede robar datos de alta criticidad sin que el usuario lo perciba. Es por esto que es importante contar con una solución antivirus con capacidad de detección proactiva para estar protegidos de este tipo de amenazas. Es recomendable también leer nuestra guía para identificar correos falsos para contar con los conocimientos necesarios para reconocer este tipo de mails maliciosos.

Fernando Catoira

Analista de Seguridad