Todos los meses, nuestros lectores comparten con nosotros información y estadísticas a través de las encuestas preparadas en ESET Latinoamérica. En abril, el tópico planteado fue cómo los usuarios utilizan el correo electrónico y a qué amenazas o problemas se han tenido que enfrentar por medio de esta vía. A través de los años, esta plataforma ha revolucionado el mundo de las comunicaciones al ser una herramienta altamente eficiente y masiva. Debido a lo anterior, los cibercriminales han abusado ampliamente de estas características para propagar diversas amenazas informáticas como códigos maliciosos, phishing, correo basura o spam, fraudes electrónicos o scam, entre otros.

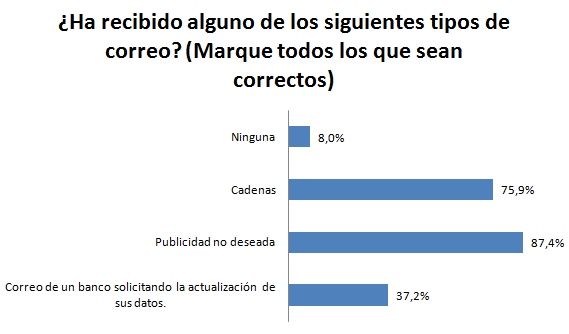

Con respecto a qué tipos de correos reciben los encuestados, un 87,4% afirmó recibir publicidad no deseada o spam, convirtiéndose este en el problema más frecuente para los usuarios de correo electrónico. Luego, un 75,9% aseveró lo mismo pero con cadenas, es decir, mensajes que buscan convencer al destinatario que reenvíe el mismo empleando cualquier excusa o incluso supersticiones, lo que provoca una pérdida de tiempo y saturación innecesaria de los servicios. En tercer lugar queda el phishing con un 37,2% de las elecciones. Interpretando estas cifras, específicamente las que respectan al spam, resulta preocupante que un 42% de los usuarios asegura leer este tipo de correos si el mismo le resulta interesante. Algo similar aunque más grave ocurre con el 2,3% que lee todos los correos sin excepción y otro 2,5% que lee con frecuencia mensajes con promociones en su interior. Aunque los correos indeseados no necesariamente contienen algún código malicioso que dañe la computadora, es importante destacar que cualquier producto, servicio, o promoción que llegue a través de este tipo de mensajes, es probable que no sea tal o no cumpla con las expectativas del usuario. Por lo mismo, es importante borrar este tipo de correos automáticamente sin leerlos ni menos visitar el o los enlaces que allí se ofrezcan.

Frente a la pregunta sobre si el usuario ha sufrido ataques informáticos por esta vía, destacamos que del 30,6% que aseveró aquello, un 28,1% afirmó haberlo sido específicamente por no tener cuidado y abrir un enlace recibido dentro de un correo electrónico. Abrir hipervínculos de correos, redes sociales u otros, debe evitarse en lo posible, y de no ser así, comprobar que el enlace sea el correcto y no uno falso que esté camuflado. Sobre el otro 2,5% que fue estafado por alguna promoción falsa recibida por este medio, y al 21,1% que desconoce si ha sido víctima de ataques informáticos relacionados al correo electrónico, le recomendamos la lectura de nuestra publicación Guía para identificar correos falsos en donde se explican algunos puntos que el usuario debe considerar al momento de comprobar si un correo es genuino o no para prevenir aquellos que resulten maliciosos.

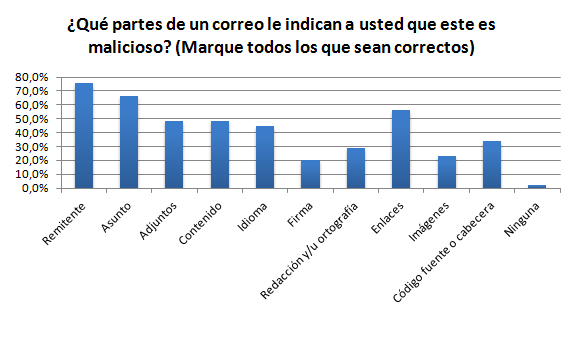

En base a qué criterios permiten discernir un correo falso o malicioso de otro genuino, gran parte de los encuestados (75,9%) cree que el remitente es un aspecto a tener en consideración para verificar la autenticidad de un mensaje. Pese a que existen varios códigos maliciosos, ataques de phishing y fraudes que utilizan cualquier nombre o palabra genérica en el campo “De:”, permitiendo en esos casos que el usuario se percate de algo extraño o inusual, también se han reportado casos de malware como algunas variantes del gusano Win32/Mytob que son capaces de entre otras cosas, falsear el remitente utilizando el nombre real de alguna persona que haya sido infectada, de este modo, el código malicioso procede a propagarse hacia los contactos de la víctima utilizando la identidad de este. Quienes reciben dicha amenaza por correo electrónico podrían creer que se trata de algo real porque lo están recibiendo de parte de alguien conocido.

Frente a mensajes poco habituales de remitentes conocidos, lo mejor es contactar a esa persona y preguntarle directamente si envió intencionalmente dicho mensaje, archivo o enlace. Lo mismo se aplica para correos sospechosos pero que a la vez contienen información dirigida de forma personalizada al receptor. Existen casos como el del scam personalizado en donde el texto que conforma parte del ataque utiliza datos reales para hacerle creer a la potencial víctima que lo ofrecido es verdadero. Por lo mismo, los criterios anteriormente señalados analizados en su conjunto pueden ayudar a detectar si un mensaje es falso, sin embargo, por sí solo no determinan fehacientemente la veracidad de un correo. Por ejemplo, la mayoría de los ataques de phishing contienen faltas de ortografía, no obstante, no todos los mensajes recibidos por una persona y que posean faltas de este tipo, son correos ilegítimos. También podría darse el caso de un phishing mejor elaborado sin faltas ortográficas.

Frente a mensajes poco habituales de remitentes conocidos, lo mejor es contactar a esa persona y preguntarle directamente si envió intencionalmente dicho mensaje, archivo o enlace. Lo mismo se aplica para correos sospechosos pero que a la vez contienen información dirigida de forma personalizada al receptor. Existen casos como el del scam personalizado en donde el texto que conforma parte del ataque utiliza datos reales para hacerle creer a la potencial víctima que lo ofrecido es verdadero. Por lo mismo, los criterios anteriormente señalados analizados en su conjunto pueden ayudar a detectar si un mensaje es falso, sin embargo, por sí solo no determinan fehacientemente la veracidad de un correo. Por ejemplo, la mayoría de los ataques de phishing contienen faltas de ortografía, no obstante, no todos los mensajes recibidos por una persona y que posean faltas de este tipo, son correos ilegítimos. También podría darse el caso de un phishing mejor elaborado sin faltas ortográficas.

Ante esta situación, la implementación de una solución antivirus con capacidad de detección proactiva sumado a la implementación de medidas preventivas como evitar seguir enlaces dudosos, no abrir archivos adjuntos o correos tipo spam, no entregar información sensible (ninguna entidad solicita datos como contraseñas, tarjetas de crédito, etc.) y en última instancia preguntarle al remitente si envió algún correo en particular, constituyen buenas prácticas de seguridad que le permiten al usuario seguir aprovechando las características de este servicio sin convertirse en víctima de algunas de las amenazas que circulan a través de este medio.

Finalmente todos los lectores quedan invitados a participar en el sorteo de una licencia de ESET Smart Security 5 contestando nuestra encuesta de mayo sobre las medidas de seguridad que adoptan los padres de menores que hacen uso de Internet.

André Goujon

Especialista de Awareness & Research