En varias ocasiones hemos hablado y reportado en este blog sobre diversos casos de phishing, técnica que consiste en la obtención de información sensible como nombres de usuarios y contraseñas a través de la suplantación de la imagen de una conocida compañía que simula pedir ese tipo de datos utilizando amenazas verbales como que si no se ingresa lo solicitado, la cuenta será deshabilitada. A diferencia del malware que puede robar este tipo de datos automáticamente, en los ataques de phishing es el usuario quien suministra la información de forma manual una vez que el cibercriminal ha logrado convencerlo de hacer tal acción.

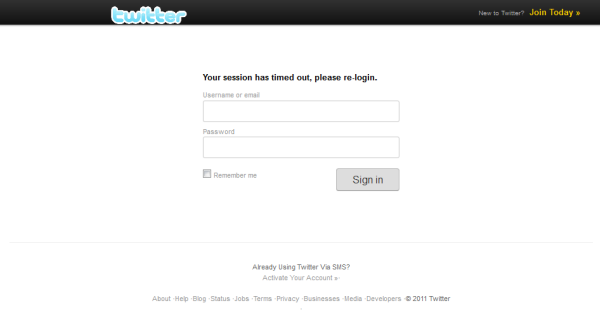

En este caso el blanco elegido por los atacantes no es ni un banco, aerolínea o tarjeta de crédito, es Twitter, conocida red social que se caracteriza por su estilo acotado de 140 caracteres y el gran alcance mediático que generan los mensajes que son compartidos a través de la misma. Abusando de todas esas ventajas, los ciberdelincuentes están empleando como temática de Ingeniería Social, afirmaciones que apelan directamente a la curiosidad de la potencial víctima. Tweets o mensajes en inglés sobre supuestos rumores malintencionados o cosas “muy malas” son los ganchos que buscan cautivar al usuario para que haga clic sobre el enlace fraudulento. Si la persona no es precavida y sigue dicho hipervínculo, estará ingresando a un sitio malicioso que solicita las credenciales de acceso a Twitter. Para hacer más real el phishing, se utiliza la excusa que esa información es necesaria debido a que ha transcurrido un período largo de inactividad por parte del usuario y que la sesión ha sido cerrada como medida de seguridad.

Aunque por el momento sólo se han detectado mensajes en inglés, es posible que este ataque de phishing sea traducido a otros idiomas como el español con tal de aumentar aún más la cantidad de afectados. Realizando un análisis detallado hemos encontrado que al menos 31.000 usuarios han sido víctima de este phishing, quedando a merced de los ciberdelincuentes información como nombres de usuarios, correos electrónicos y contraseñas. En este último punto nos detendremos un poco: pese a que el principal error de toda esta situación es la entrega de información sensible siguiendo enlaces sospechosos, las contraseñas que escogen los usuarios suelen no ser aptas ni robustas, hecho que pudimos constatar nuevamente. De las 31.000 credenciales sustraídas, la mayoría están formadas por ocho caracteres, sin embargo, en reiteradas oportunidades observamos que a pesar que la longitud de la claves es relativamente larga, estas pueden ser vulneradas en pocos segundos y además, están formadas por frases fáciles de adivinar como twitter1 o la repetición de una palabra varias veces como es el caso de boysboysboys.

Aunque por el momento sólo se han detectado mensajes en inglés, es posible que este ataque de phishing sea traducido a otros idiomas como el español con tal de aumentar aún más la cantidad de afectados. Realizando un análisis detallado hemos encontrado que al menos 31.000 usuarios han sido víctima de este phishing, quedando a merced de los ciberdelincuentes información como nombres de usuarios, correos electrónicos y contraseñas. En este último punto nos detendremos un poco: pese a que el principal error de toda esta situación es la entrega de información sensible siguiendo enlaces sospechosos, las contraseñas que escogen los usuarios suelen no ser aptas ni robustas, hecho que pudimos constatar nuevamente. De las 31.000 credenciales sustraídas, la mayoría están formadas por ocho caracteres, sin embargo, en reiteradas oportunidades observamos que a pesar que la longitud de la claves es relativamente larga, estas pueden ser vulneradas en pocos segundos y además, están formadas por frases fáciles de adivinar como twitter1 o la repetición de una palabra varias veces como es el caso de boysboysboys.

Por lo mismo, es importante destacar que la cantidad de caracteres es sólo un elemento de varios a tener en cuenta para crear una contraseña segura. No es suficiente con repetir varias veces una misma palabra para formar una contraseña de 10 o más dígitos. En base a esto, recomendamos seguir buenas prácticas para crear contraseñas más seguras.

Volviendo al caso de este phishing de Twitter, también pudimos observar que existen víctimas cuya dirección de correo electrónico incluye dominios como .gov, .edu y .org, lo que demuestra una vez más que la falta de concientización y educación no sólo afecta a usuarios finales sino que también a grandes empresas y fundaciones que no implementan un programa educativo que contemple un uso seguro e informado de las tecnologías como redes sociales. Adicionalmente, recomendamos al igual que lo que sucede con otros ataques similares, no seguir ningún hipervínculo ni menos ingresar información sensible al abrir un enlace. También es importante comprobar cuidadosamente la dirección a la cual se está accediendo inspeccionándola visualmente en la barra de direcciones del navegador web. En forma complementaria a la lectura de la Guía de seguridad en redes sociales, recomendamos implementar una solución antivirus con capacidad de detección proactiva para prevenir actuales y futuras amenazas informáticas.

André Goujon

Especialista de Awareness & Research