Durante la primera parte de la Evolución de los troyanos bancarios para dispositivos móviles, mencionamos la evolución de este tipo de amenazas y cómo se asociaban con crimepacks como Zeus y SpyEeye para robar información de los usuarios. En esta oportunidad, compartiremos con ustedes el análisis realizado por el Laboratorio de análisis e investigación de ESET Latinoamérica sobre el troyano detectado por ESET Mobile Security como Android/TrojanSMS.Stealer.

Este código malicioso, además de robar información del usuario, puede ser controlado de manera remota por el atacante simulando ser una aplicación para realizar transacciones bancarias. El objetivo de este troyano reside en que el usuario ingrese su clave de la banca electrónica creyendo que obtendrá un token para realizar una transacción. Toda esta información en conjunto con el número de teléfono, el IMEI y el IMSI, son luego enviados al atacante.

A diferencia de las variantes de ZITMO y SPITMO, este troyano es independiente de los equipos de escritorio y apunta a clientes de América Latina y España. Mientras el usuario cree que la aplicación solo cuenta con una pantalla para generar los códigos, en realidad su sistema está siendo espiado y controlado por el atacante.

Para tratarse de un generador de claves para transacciones bancarias, la aplicación solicita una gran cantidad de permisos como por ejemplo recibir y enviar mensajes de texto, conectarse a Internet, leer y modificar el contenido de la tarjeta de memoria y además leer datos del usuario y del teléfono. Al comenzar con el análisis de la muestra se puede observar que contiene una gran cantidad de métodos para recopilar los datos del usuario.

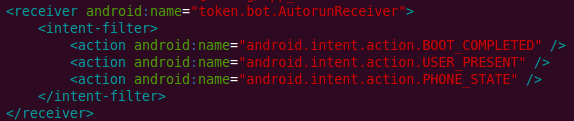

La primera acción que realiza este malware es la creación de un servicio y tres Broadcast Receivers para leer distintas notificaciones del sistema. El servicio se crea con el objetivo de abrir un puerto a través del cual recibe las órdenes y se comunica con el centro de control. En lo que respecta a los Broadcast Receivers uno se asocia a eventos del sistema y se crea con el nombre de "token.bot.AutorunReceiver" y se ejecuta una vez que termina la carga del sistema, se detecta la presencia del usuario o cambia el estado del dispositivo. En pocas palabras, siempre que esté activo el dispositivo se carga el código malicioso:

Por otro lado, se asocia otro disparador cuando se reciben mensajes de texto, pero a diferencia de los troyanos SMS no es para reenviar la información a través de mensajes sino que se busca capturar la información recibida desde el banco. Los bancos afectados por este código malicioso cuentan con aplicaciones de la banca electrónica, motivo por el cual la información de su cuenta se encuentra en el dispositivo y es recopilada para luego ser enviada al atacante.

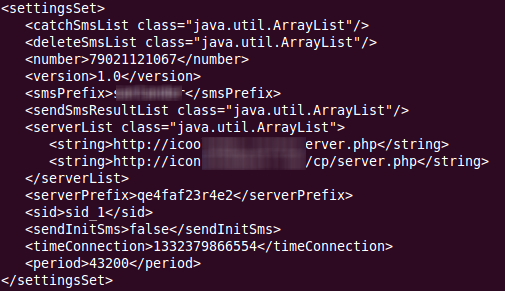

Finalmente, uno de los punto más remarcables de esta amenaza es su archivo de configuración, ya que permite que el atacante defina las direcciones URL de los servidores, el modo de envío de la información y el prefijo asociado al banco objetivo entre otras cosas. Este archivo oculto dentro de los archivos de la supuesta aplicación bancaria, pasa desapercibido por el usuario y puede ser modificado para realizar distintas campañas de propagación:

Como hemos presentado a lo largo de estas dos entregas, los cambios observados en los códigos maliciosos para dispositivo móviles, demuestran que los cibercriminales están utilizando estas plataformas para robar información de los usuarios. Además, no hay que dejar de lado la posibilidad de una futura integración con los Zeus, SpyEye o cualquier otro crimepack ya que también los smartphones cuentan con mucha información sensible del usuario y una conexión a Internet de alta velocidad. Debido a ello es necesario contar con una solución de seguridad para dispositivos móviles que detecte y elimine estas amenazas y proteja la información del usuario.

Pablo Ramos

Especialista de Awareness & Research